大家好!我目前正在就讀資訊類科系,平常以接觸程式撰寫居多,對於資安領域的技術沒有太多了解![]() 因此希望藉由這30天的機會,以OWASP ZAP作為主要工具,從實際操作和分析,從環境架設、基本掃描到進階弱點發掘,一步步建立資安思維。

因此希望藉由這30天的機會,以OWASP ZAP作為主要工具,從實際操作和分析,從環境架設、基本掃描到進階弱點發掘,一步步建立資安思維。

我將學習如何利用ZAP自動化掃描及主動掃描常見的資安漏洞,並理解其背後的原理,例如SQL Injection、XSS等,讓我從「資安小白」進化成具備基本滲透測試技能的「資安入門者」。

舉例:

以購物網站為例,使用者完成登入一個,只需單一身分驗證的購物網站時,也同時獲得了Cookie並保存在瀏覽器,而使用者未登出購物網站的情況下,開啟了另一個網站(可能是攻擊者設置的惡意網站),此時攻擊者可以以惡意網站的網域(domain)用購物網站給使用的Cookie,取的購物網站的信任,讓其以為是使用者本人,並對購物網站發出request,例如更改使用者的帳號密碼、竊取使用者個資等。

可能造成的危害: 金融資料(如信用卡號)、個資外洩、發送假訊息、盜用帳號等。

防禦方式:

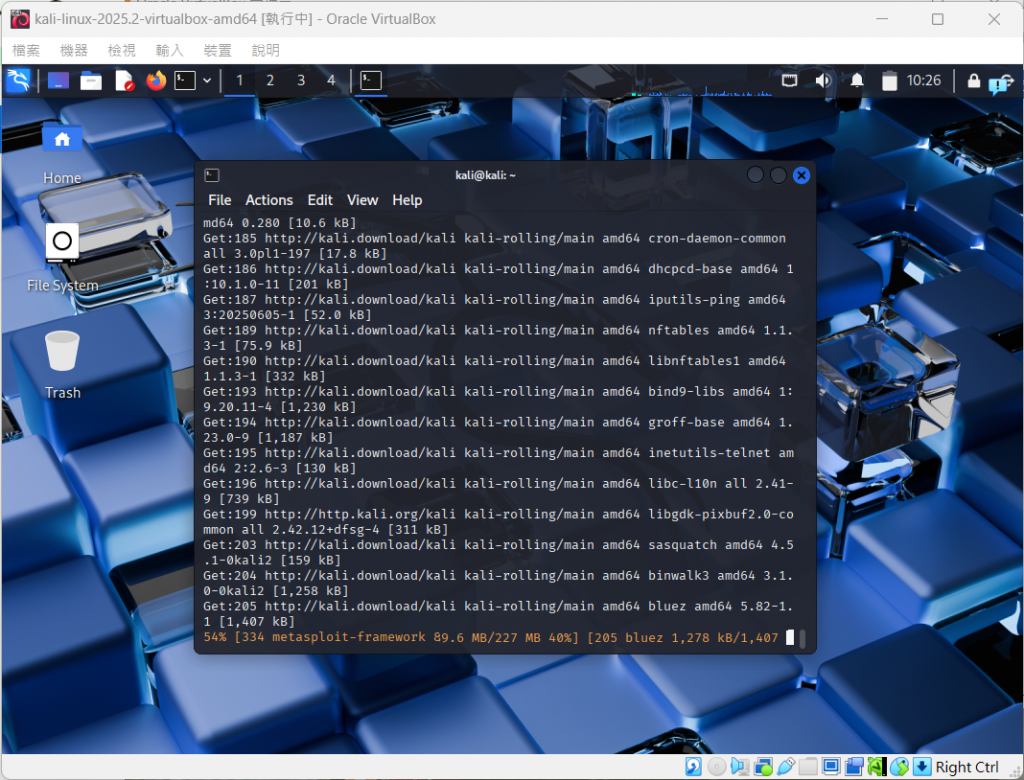

更新Kali Linux系統

終於成功了!!!

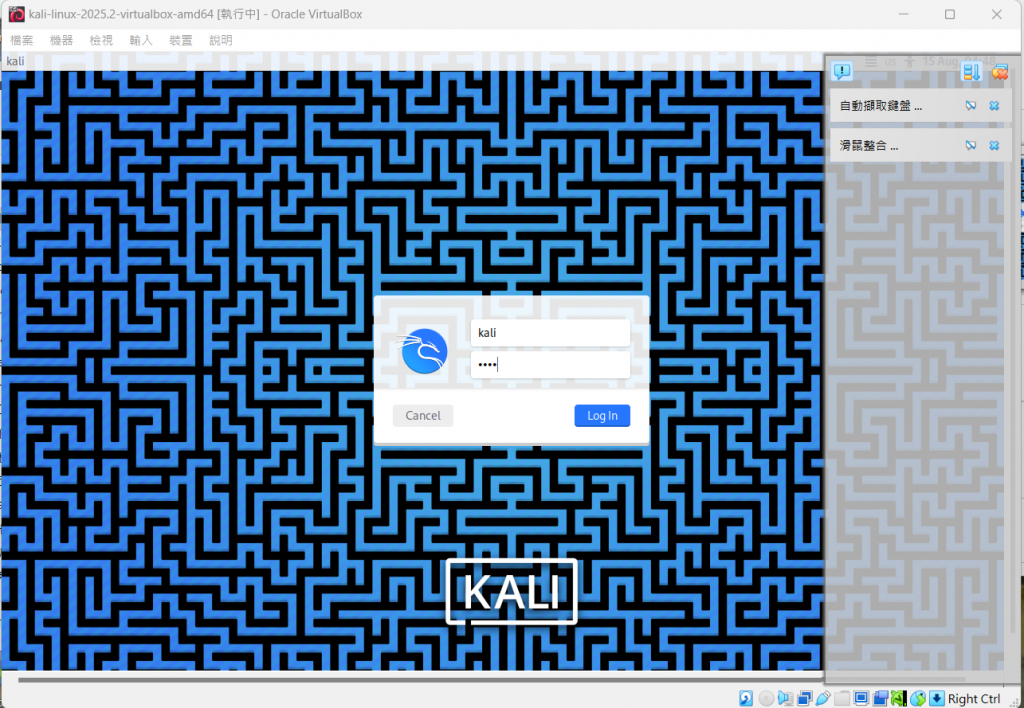

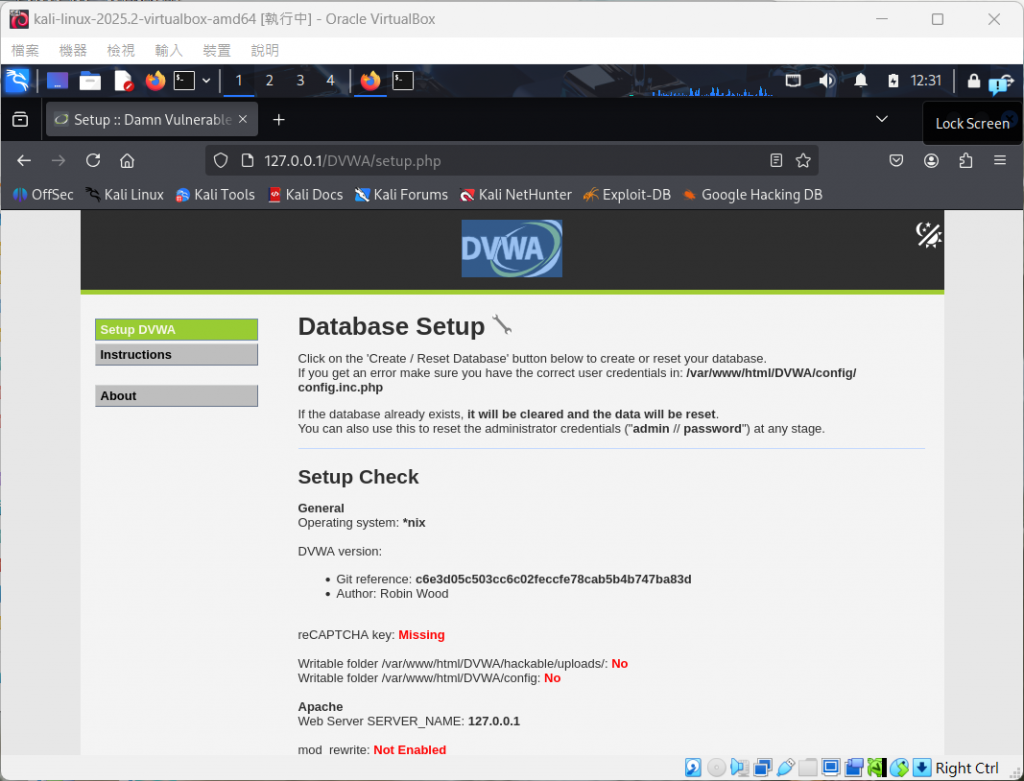

* 原先打算將ZAP安裝在主機,DVWA安裝在window系統虛擬機的方式,更改成將ZAP及DVWA接搭建在Kali-Linux系統的虛擬機中,而在安裝Kali-linux系統的過程中,除了面臨用官方ISO映像檔進行安裝,總是在安裝環節中的「選擇並安裝軟體」出現報錯的問題,實在找不出原因,而改用官方的vbox檔,卻因電腦記憶體空間不足,無法解壓縮資料夾,於是又花了一些時間去清理記憶體空間,所幸最後成功安裝了......![]()

(參考連結二)

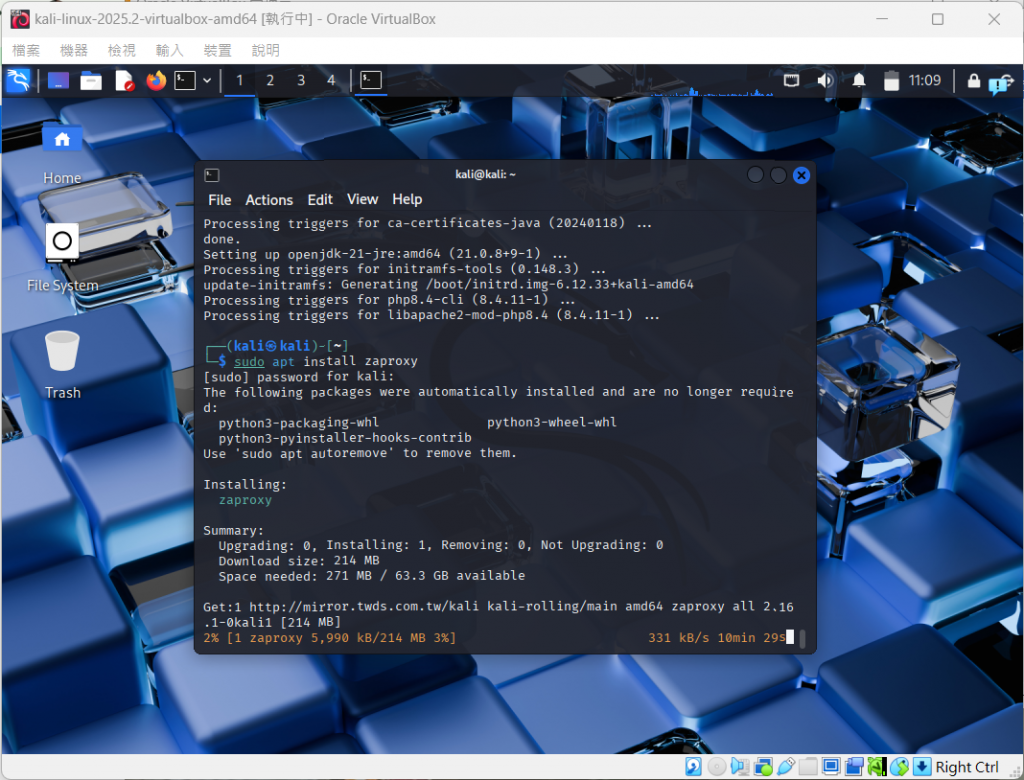

安裝ZAP(指令:sudo apt install zaproxy)

(參考連結一)

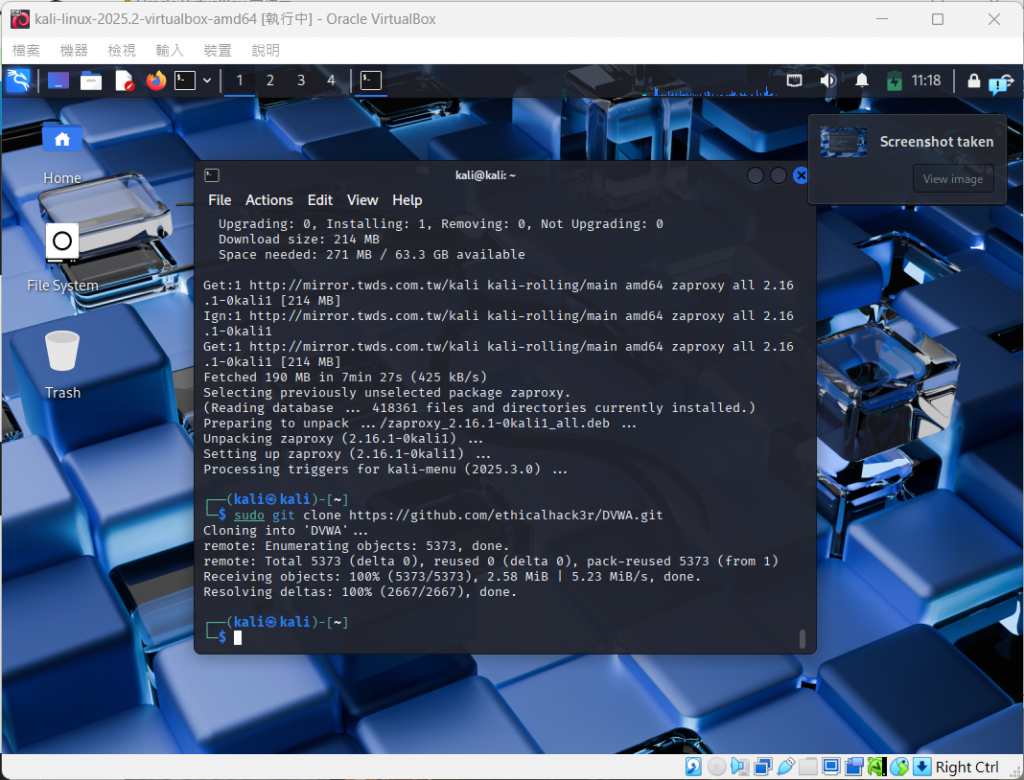

成功安裝好DVWA!!!

連結一:https://www.freebuf.com/sectool/244499.html

連結二:https://go.lightnode.com/zh/tech/install-owasp-zap-in-kali-linux

連結三:https://blog.csdn.net/weixin_43817670/article/details/106630244

在kali-linux搭建DVWA靶場_參考教學影片: