摘要

Akamai 研究人員分析了 Microsoft 針對 BadSuccessor(CVE-2025-53779)

漏洞的修補程式,以評估其有效性。

我們的結論是:雖然該修補程式有效緩解了 BadSuccessor 的大部分風險,但這項技術並未完全消失,在某些場景下仍然具備利用價值。

本文將詳細介紹兩種基於 BadSuccessor相同原理的技巧,攻擊者仍可利用它們竊取憑證並入侵使用者帳號。

在 DEF CON 2025上,我們展示了 BadSuccessor 的發現過程——這是一個濫用**Windows Server 2025 新增帳號類型:delegated Managed Service Account (dMSA)**的 Active Directory 漏洞。該漏洞讓低權限使用者可直接竄升為網域管理員。

不到一週後,Microsoft 為此漏洞指派了CVE-2025-53779,並釋出修補程式。雖然直接的權限提升路徑被封鎖,但BadSuccessor 的底層機制依然存在。

BadSuccessor(修補前)

BadSuccessor 利用 dMSA—這是 Windows Server 2025 引入的一種帳號類型,原本設計用於簡化服務帳號管理。

當攻擊者控制的 dMSA 被連結到任何 Active Directory帳號時,金鑰分發中心(KDC)會在驗證時將其視為「繼任者」。

這樣的連結會帶來兩個嚴重後果:

目標帳號的有效權限會被合併進 dMSA 的特權憑證(PAC)。

系統會返回包含目標 Kerberos 金鑰(憑證)的 dMSA 金鑰套件。

攻擊門檻極低:只要能控制任何組織單位(OU),就能建立 dMSA並連結到任意帳號—甚至是網域控制器、Domain

Admin、受保護帳號或標記為「敏感且不可委派」的使用者。

Microsoft 的修補程式(CVE-2025-53779)

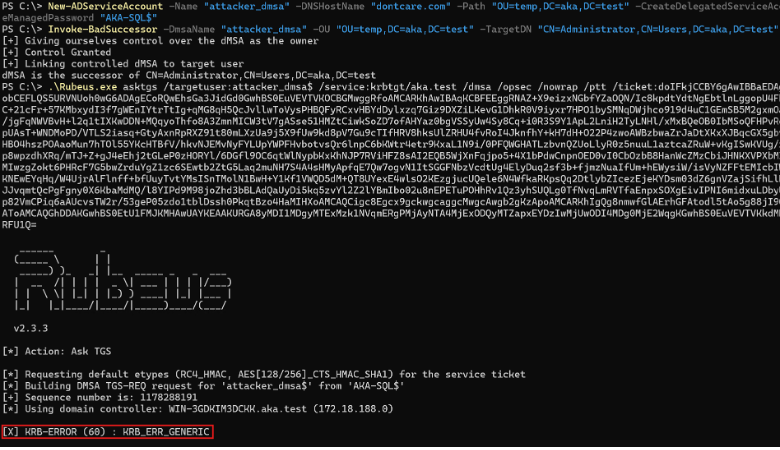

修補前,攻擊者僅需直接編輯 dMSA 的連結屬性,KDC就會接受,無需進行真正的服務帳號遷移。

修補後,當我們再次嘗試時,雖然連結屬性仍可被寫入,但 KDC 不再發放票證。

原因在於:KDC內部程式(kdcsvc.dll)已更新,會在票證核發時檢查連結是否為「雙向配對」。若僅為單邊連結,將被拒絕。這意味著要成功利用漏洞,攻擊者必須同時控制dMSA 與目標帳號,模擬真正的遷移。

BadSuccessor(修補後)

雖然直接的權限提升路徑被封鎖,但漏洞底層技術仍可被利用。

由於修補程式並未禁止屬性寫入,攻擊者依然可以建立 dMSA與目標帳號的互相連結,並藉此進行:

技巧一:憑證與權限取得(Shadow Credentials 的替代方案)

以 dMSA 身份操作,但擁有目標帳號的權限。

從 dMSA 金鑰套件中直接獲取目標帳號金鑰,比 Kerberoasting 更快且隱蔽。

減少偵測風險,日誌僅顯示 dMSA↔目標帳號的連結修改與 TGT 核發。

技巧二:在已入侵網域中的定向憑證傾印(DCSync 替代方案)

BadSuccessor 提供另一條路徑,可透過正常票證發放來傾印憑證。雖非取代

DCSync,但可產生不同的日誌訊號,可能繞過現有偵測。

影片連結

修補後的偵測方式

仍可透過以下方式偵測:

SACL 稽核:監控 dMSA 建立與遷移連結屬性的修改(包含 dMSA 端與目標帳號端)。

行為特徵:

短時間內多次存取 dMSA 密碼

啟用中的帳號被連結至 dMSA

原本已停用的帳號被連結至新的 dMSA

緩解措施

立即更新 Windows Server 2025,套用 CVE-2025-53779 修補程式。

減少攻擊面:檢視並收緊 OU、容器與 dMSA 物件的權限,僅允許 Tier 0

管理員建立或修改 dMSA 及其遷移屬性。

結論

Microsoft 的修補程式封鎖了直接的權限提升路徑,要求 dMSA與目標帳號建立雙向連結才能生效。然而,BadSuccessor不僅是一個漏洞,更是一種技術。雖然大門已被關上,但攻擊者仍可能透過「鑰匙孔」進入。

BadSuccessor 在修補後依然存在兩種利用方式:

攻擊者控制 dMSA 與目標帳號後,取得憑證與權限。

在已掌控的網域中,透過正常票證核發來傾印機密。

最後一點

dMSA 在修補後,仍是一項強大的 AD 安全新功能。若能正確使用,它能提升服務帳號管理安全性,減少長期憑證風險。未來我將針對dMSA 發表更多分析,敬請期待。