我們如何一步步讓安全助手 Vibe UP?

(1) 事件量爆炸

(2) 工具零散

(3) 人力不足

(4) 知識不對等

(5) 疲於應付合規與稽核

需要「安全助手」,專注在更有價值的事。

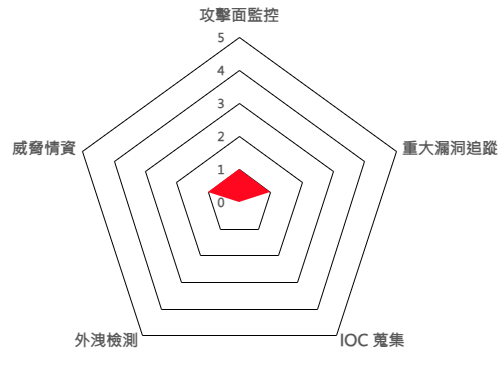

排除建立較麻煩或需要在內部才能做的,選擇幾個面向,用 CMM (Capability Maturity Model) 的方式分級

| 面向 | Level 1 初始 (Initial) | Level 2 可重複 (Repeatable) | Level 3 已定義 (Defined) | Level 4 已管理 (Managed) | Level 5 最佳化 (Optimizing) |

|---|---|---|---|---|---|

| 攻擊面監控 | 偶爾手動查詢 | 每月固定手動查詢/掃描 | Cron/Script 自動掃描 | 自動告警、異常通知 | 自動比對趨勢,AI 解釋影響 |

| 重大漏洞追蹤 | 靠新聞得知漏洞 | 定期看 NVD/CISA 網站 | Script 自動抓 KEV JSON | 自動過濾重大漏洞並通知 | 與資產自動比對,AI 分級風險 |

| IOC 蒐集 | 靠社群/臨時下載 | 手動下載 IOC CSV | N8N/Script 拉 OTX/Abuse.ch | 自動整合 blocklist | 整合進 WAF/EDR,動態阻擋 |

| 外洩檢測 | 偶爾手動查 HIBP | 每季查一次外洩 | API 定期檢查 | 自動通知帳號洩漏事件 | 串接 DLP/雲帳號安全,主動修復 |

| 威脅情資 | 靠 FB/新聞隨機接收 | 固定 RSS/新聞來源 | N8N/Script 拉 RSS,推播 | 自動摘要+推送,每日更新 | AI 聯想與自身環境,給出重點行動 |