今天我們會進入攻擊的第二步:掃描 & 分析來做分享!通常在資料搜集完成後,攻擊者接下來要做的,就是「掃描」——也就是主動出擊的部分啦!攻擊方會去開始探索目標(Target)有哪些對外開放的入口與弱點。這一步就像小偷已經繞到你家門口,開始一扇扇地試門把,看哪一扇門沒鎖、哪個窗戶忘了關。對攻擊者來說,掃描能幫助他們迅速了解系統的「攻擊面」,決定從哪裡下手,甚至規劃後續更精確的攻擊行動。因此,掃描是從被動收集到主動偵查的關鍵轉折點,也是整個攻擊鏈中不可或缺的一環~!

這個步驟的目標其實就是由「已知的線索」進一步轉化為「可攻擊的目標」或「具體的弱點」。

指的是針對目標主機、網路或系統,主動發送各種請求,試圖發現有哪些服務、埠口或設備是對外開放的。像是:

掃描的分類以及工具會在下面跟大家做介紹~!

分析是進一步蒐集特定服務背後更細節的資訊,例如「服務類型、軟體版本、甚至用戶名單」等。這兩個步驟逐步揭示目標系統的「地圖」,讓攻擊者能夠鎖定潛在的弱點或入口!🕵️♀️

簡單來說,掃描是「找門」,分析則是「看這扇門後面有什麼」。

簡單介紹完掃描以及分析後,我們要來進入今天的重點部分,常見的掃描類型以及掃描工具有哪些,並透過小小的範例實作帶大家了解掃描、滲透測試的過程。

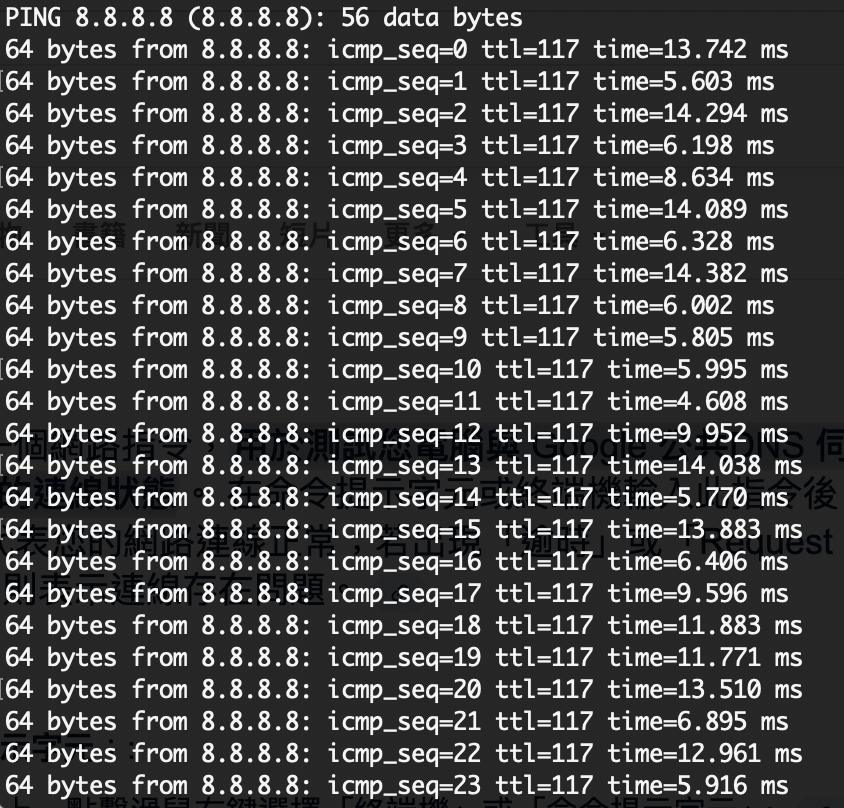

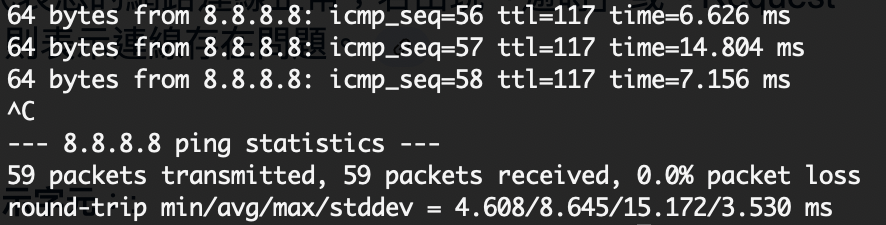

ping、nmap、masscan 等等 Commandnmap -sn 192.168.1.0/24 掃描整個子網路有哪些主機在線CLI 範例:ping 8.8.8.8(測試你電腦與 Google 公共DNS 伺服器 (IP 位址為8.8.8.8) 的連線狀態)

ping指令背後的一個協定(Internet Control Message Protocol),又稱「網際網路控制訊息協定」。是屬於網路層(IP 協定)的一部分,主要用途是傳遞控制訊息,例如:回報錯誤、測試連線狀態、診斷網路問題。128 - 117 = 11 個路由器 hops),用來避免封包無限循環。TTL 數字本身也能大致判斷對方主機的作業系統(例如 Windows 常見起始 128,Linux 常見起始 64、BSD/Unix 255)。

nmap、netcat 等等nmap -sS 192.168.1.10 掃描指定主機的開放埠口Python 埠口掃描實作小天地:

import socket

target = 'scanme.nmap.org' # 可替換成你自己的測試主機

ports = [21, 22, 80, 443, 8080]

for port in ports:

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sock.settimeout(1)

result = sock.connect_ex((target, port))

if result == 0:

print(f"Port {port} is OPEN")

else:

print(f"Port {port} is CLOSED")

sock.close()

實作的部分都會再三強調,請務必只對合法或自己的目標進行測試!

Nessus、OpenVAS、nmap 的 NSE(NMAP scripting engine)→ 可先看教學nmap --script vuln 192.168.1.10 掃描已知漏洞enum4linux、ldapsearch、nmap NSE 腳本enum4linux 192.168.1.10 列舉 Windows 共享資訊掃描與分析是攻擊鏈中從「資訊收集」邁向「主動偵查」的重要環節。透過各種掃描工具,攻擊者能夠快速找出目標的開放服務與潛在弱點,為後續攻擊鋪路。對防禦方來說,了解這些步驟和工具,也有助於提早發現異常行為,強化系統安全。因為掃描分析是攻擊中相對重要的一環,因此明天會繼續針對這個部分來做分享(Nmap 工具)。

資安攻防,「知己知彼,方能百戰百勝!」