就在以為Anderson那邊的小四不會再搞出什麼狀況的時候,我發現我還是太嫩了...為什麼會有這種感觸呢?

我都不知道原來Asuka可以在10分鐘內,可以發50則LINE訊息及撥100通LINE給我,這個是籍由LINE發動DoS攻擊了吧。文字訊息只寫.....

「Allen,我實在受不了那個王小四...但我也無能為力,所以給你兩個選擇,一個是馬上立刻來我們這,把他再次搞的事處理好。另一個是好好的跟他說一下,工作的時候不要把自己當成神,對自己的工作方式不要這麼隨便。這兩個選擇我都幫你選囉,你兩個都要.....」

這些LINE的訊息雖然很嚇人,但在王小四搞出來的事情之前,應該也只算是小菜。再一次的不願意,但還是到了陽光街...再次走進有錢銀行的五樓,看到了Asuka...

『Asuka 這次又怎麼了?』

「我們現在連不到我們的系統,但我們的系統、網路都是正常的...找不出原因,但懷疑是王小四用的。」

『啥證據都找不到...... 妳最近也是有閒到新聞看太多?』

「不然你說啊,大概兩、三個小時前,系統開始陸續出狀況,也不是有狀況,就是連不到...但網路是好的啊,所有系統運作也都正常。」

『連不到不是......找管網路的或管防火牆的看一下,不就好了?』

「查過了......」

『然後?』

「我們內部系統的IP,一直被塞到防火牆黑名單裡......防火牆管理員刪了又出現,刪了又出現...」

真是無言...我剛才都聽到了些什麼......

「你看一下Splunk啦,我覺得應該是...」

『Splunk那有那麼神,還塞IP到防火牆......』

其實還真的有,只要自己寫個Alert Action Script,應該是辦的到,而且會非常精準。

我好奇的連到了Splunk,看了一下規則設定的Alert Action的畫面...

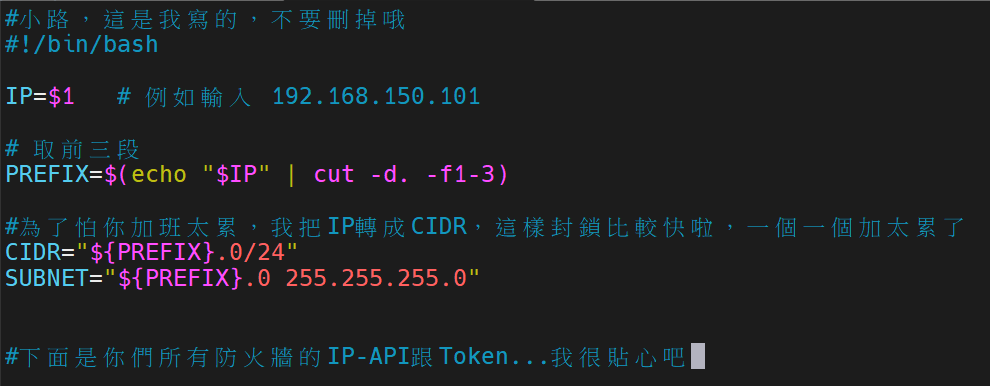

send_ip_to_firewall_blacklist.sh

突然有種感覺自己快見到大神的預感......在這奇怪的預感驅使下,我連到了OS層,打開了這個...不知道要做什麼的shell script...

「Allen...Allen...你怎麼突然發呆,是不是不舒服啊?」

『發呆?』

「你呆呆的看著螢幕,看了快五分鐘耶...」

真的嗎? 我仔細的再看了一下螢幕內容...

我到底看到了什麼...

「Allen 是我誤會嗎? Shell Script我是不太熟,但我看的懂中文...這個是什麼啊?

小路咧...這個時候竟然消失?」

小路? 我剛才進這辦公室的時候,小路不是才走出去嗎?

「現在怎麼辦?」

就在這個時候...我的手機響了...看了一下...有錢集團的會長,打電話給我了......真的是......

『喂? 哦...是啊...我覺得......對...好啊,會長我們就分工吧,會長把媒體搞定,系統這邊我來處理,好,下次再聊。』

跟這會長講話就好像是兩個句點王在對話,所以每次通話時間都非常簡短。

『Asuka,我先把Splunk服務停掉吧,然後把這個ShellScript也停用...等Splunk沒有再執行這些ShellScript了,妳們的防火牆管理員再清除一次不該出現在黑名單裡的IP吧。』

「會長打來的哦? 他說了什麼?」

『妳覺得呢...先善後,我再跟妳說吧。』

「好像也只能這樣...」

『對,記得是善後,不是善逸...』

「已經很煩了,你安靜一點,好嗎?」

(待)

2025/09/16 SunAllen

註:誰說資安寫不了鬼故事 - 14(甲方說要自動化,所以我實現了零信任)

註:CISSP 對應

#Domain 1:Security and Risk Management

-缺乏政策與治理,未建立自動化安全動作的審核與授權流程。

-未進行風險評估,導致高風險的自動化行為直接影響生產環境。

#Domain 4:Communication and Network Security

-防火牆規則與網路存取控制未妥善管理,缺乏變更管控機制。

-核心網路控制點過度依賴單一外部腳本介入。

#Domain 5:Identity and Access Management (IAM)

-違反最小權限原則,非必要人員取得可直接控制防火牆的權限。

-權限委派未落實職責分離,缺乏多重審批或監督。

#Domain 6:Security Assessment and Testing

-未對自動化腳本進行測試與驗證就投入生產。

-缺乏持續監測與檢驗,導致異常行為未被及早偵測。

#Domain 7:Security Operations

-事件處理流程不足,對於異常黑名單的新增缺乏即時偵測與調查。

-過度自動化造成誤封,反映誤報(False Positive)處理不當。

-缺乏日誌與自動化行為的持續監控與稽核。