小四 vs CISSP 對應

- Domain 1:Security and Risk Management

- 完全沒有風險意識,常常直接在正式環境操作。

- 忽略合約與責任,造成甲方受制於乙方。

- 把「隨便」當作工作方法,導致持續性的營運風險。

- Domain 2:Asset Security

- 查詢或報表不做資料分類,一律「全部拉出來」。

- 缺乏敏感資訊的識別與保護,容易洩露或誤用。

- Domain 3:Security Architecture & Engineering

- Dashboard、報表設計過度,導致效能崩潰。

- 系統架構缺乏容量規劃與冗餘考量。

- 特權帳號管理不當,把 admin 密碼據為己有。

- Domain 5:Identity and Access Management (IAM)

- 使用弱密碼,甚至便利貼貼在桌面。

- 未遵循最小權限原則,隨意授予或濫用權限。

- 把 OTP/多因素機制等於無視,與弱密碼共存。

- Domain 7:Security Operations

- 常在正式環境「實驗」,視 BCP/DR 為兒戲。

- 缺乏事件回應程序,導致小問題演變成大事故。

- 對營運連續性沒有責任感。

- Domain 8:Software Development Security

- 直接複製 Google 上的 SPL 查詢,未經驗證即上線。

- 不遵守變更管理與程式碼審查流程。

- 以「能跑就好」取代安全與效能設計。

**📌 總結

小四是一個「資安反教材」:

- Domain 1(風險管理):沒有評估

- Domain 2(資產安全):不做分類

- Domain 3(架構安全):破壞效能

- Domain 5(IAM):濫用帳號

- Domain 7(營運安全):亂搞正式環境

- Domain 8(軟體安全):抄程式碼**

小路 vs CISSP 對應

- Domain 1:Security and Risk Management

- 缺乏對風險的認知,常常把危險當作「沒事」。

- 在廠商或主管壓力下,容易忽略合規與控制。

- Domain 2:Asset Security

- 把敏感資訊(例如便利貼上的密碼)隨意放在桌上。

- 沒有落實資料分類與保護的概念。

- Domain 3:Security Architecture & Engineering

- 對系統架構不了解,缺乏整體視角,常常「照著做」卻沒發現設計上的安全缺陷。

- Domain 5:Identity and Access Management (IAM)

- 雖然有 OTP 等安全機制,但因為便利貼密碼而被抵銷。

- 對權限分工的理解不足,容易分享或誤用帳號。

- Domain 7:Security Operations

- 當作「現場人員」協助時,沒有遵循事件通報與處理流程。

- 缺乏監控意識,只是被動執行。

- Domain 8:Software Development Security(間接)

- 沒有意識到程式/查詢的安全性,常跟著小四抄用 SPL 或操作,但缺乏批判思考。

**📌 總結

小路的問題不是惡意,而是:

- 缺乏資安教育(Domain 1、2、5)

- 缺乏專業判斷(Domain 3、7)

- 缺乏獨立意識(Domain 8,跟著亂抄)

他代表了組織裡最常見的一種角色:無心之失,但漏洞往往比惡意更危險。**

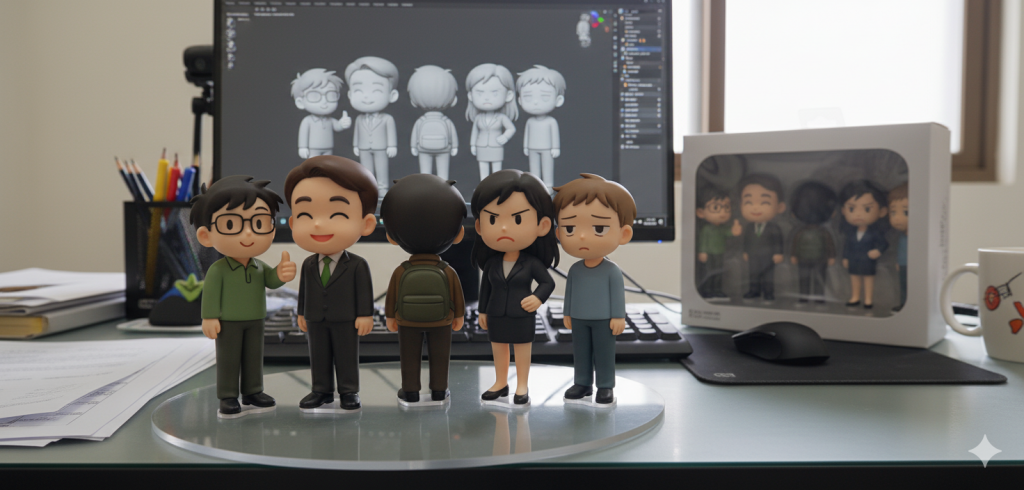

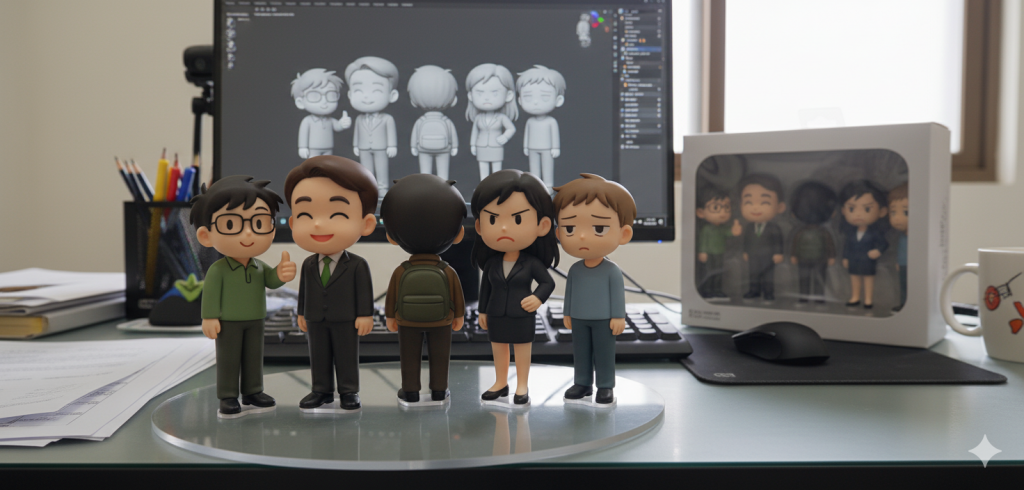

Anderson × CISSP 對應

- Domain 1:Security and Risk Management

- 供應商風險管理缺失:合約設計偏向乙方,導致甲方失去自主。

- 風險轉移與供應鏈管理:把風險丟回甲方,自己脫身。

- 職業道德與治理:在人前人後手法不同,表面合作、實則綁架。

- Domain 2:Asset Security

- 對資產(Splunk 帳號、設定)實際掌控,但不透明地交付。

- 缺乏共享與交接規範,甲方只能被動接受。

- Domain 3:Security Architecture & Engineering

- 掌握特權帳號(admin),卻不讓甲方控制,造成單點失敗。

- 架構上故意留存「依賴點」,確保甲方離不開乙方。

- Domain 5:Identity and Access Management (IAM)

- 權限集中於乙方手裡,違反最小權限與職責分離。

- 對身份管理缺乏透明性,admin 帳號被視為談判籌碼。

- Domain 7:Security Operations

- 把甲方正式環境當測試場,營運安全遭受威脅。

- 在事件發生後,往往不負責任,讓甲方自行吸收衝擊。

**📌 總結

Anderson 象徵 「供應商鎖定」:

- 合約、權限、資產都掌握在外包方手裡(Domain 1、2、3、5)。

- 甲方即便知道風險,也缺乏談判籌碼。

- 是一種「結構性的資安風險」,比小四的胡搞更致命,因為它牽涉到治理與權力。**

Asuka × CISSP 對應

- Domain 1:Security and Risk Management

- 供應商管理:她知道小四的風險,但受制於合約,解約或換廠商都不容易。

- 治理與責任:常被迫承擔甲方的壓力,也要面對乙方的失職。

- 職業道德:在多方矛盾中,仍必須維持組織利益。

- Domain 2:Asset Security

- 雖然知道要保護資料與系統,但因為權限被限制,無法真正落實。

- 資產掌控權在乙方手中,她只能透過「要求、監督」來間接處理。

- Domain 3:Security Architecture & Engineering

- 沒有完全的設計權,卻必須承受架構設計失敗後的後果。

- 她的角色凸顯「安全架構不只是技術問題,也是治理與組織權責的問題」。

- Domain 5:Identity and Access Management (IAM)

- 面對乙方只給受限帳號、不給 admin 的狀況,卻無法突破。

- IAM 的不對等,讓她長期處於弱勢。

- Domain 7:Security Operations

- 每次事件爆炸時,第一個被通知的是她。

- 事件應變流程中,她代表的是「必須協調資源卻缺乏技術權限」的一環。

📌 總結

**Asuka 象徵 「治理與現實的落差」:

- 她知道資安該怎麼做(Domain 1),卻受制於合約與供應商(Domain 5)。

- 她沒有系統控制權(Domain 2、3),卻要承擔事故結果(Domain 7)。

- 她是一種「被動的資安角色」:知其不可為而為之。**

Allen × CISSP 對應

- Domain 1:Security and Risk Management

- 強調職業道德:「不是你被授與的權限,就算伸手拿得到,也不能碰。」

- 協助甲方評估風險、提出治理建議,並提醒合約與控制的重要性。

- Domain 2:Asset Security

- 清楚意識到敏感資訊分類與保護的必要性。

- 對「資料該公開到什麼程度」有明確的風險觀。

- Domain 3:Security Architecture & Engineering

- 能看出系統架構設計上的漏洞(如 Dashboard 過載、權限集中)。

- 提出冗餘設計、備援與分層的必要性。

- Domain 5:Identity and Access Management (IAM)

- 強調最小權限原則,反對乙方獨占 admin。

- 關注多因素認證的落實,避免被便利貼密碼抵銷。

- Domain 7:Security Operations

- 擅長事件應變與根因分析。

- 知道如何在災難中復原,並將問題轉化為長期改善。

- Domain 8:Software Development Security

- 看穿小四隨便抄 SPL 的危險,提醒需有查詢審查與變更管理。

- 主張程式碼、報表、Dashboard 也要有 SDLC 思維。

**📌 總結

Allen 象徵 「專業與道德的平衡點」:

- 不亂用權限(Domain 1、5)。

- 能指出架構缺陷(Domain 3、7)。

- 重視教育與流程(Domain 2、8)。

- 是小四的完全反面 —— 亂搞 vs. 專業。**

2025/09/20 SunAllen

這個世界上,有一個叫做工程師們的宇宙,這個宇宙的時間序,大概是這樣的

2010年_誰溫暖了工程師

2010年_IT人在廚房

2010年_FB不浪漫

2012年_工程師不哭

2012年_工程師復愁記

2017年_為了明日的重開機

2018年_有間咖啡店

2018年_心洞年代

2018年_A的A次方

2019年_那個夜裡的資安

2020年_誰溫暖了資安部

2021年_虹語嵐訪仲夏夜

2022年_誰說資安寫不了情書