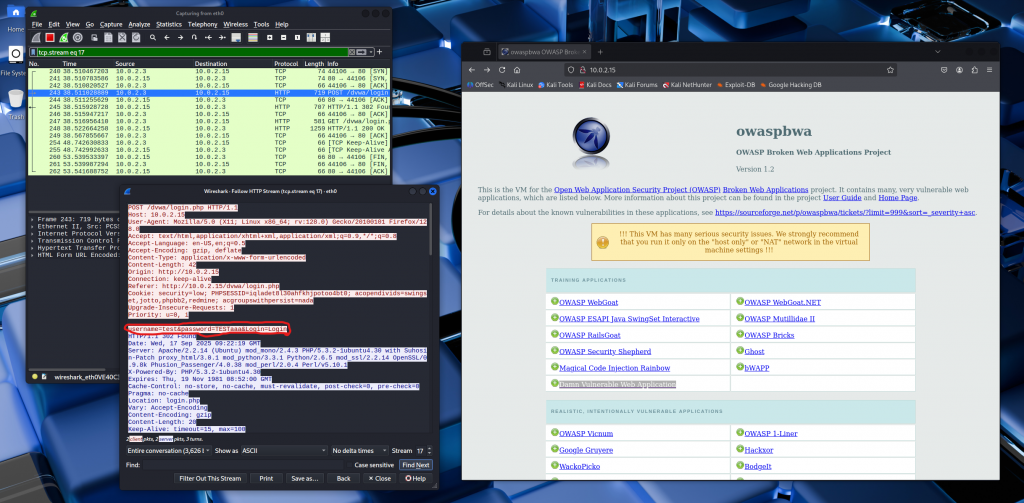

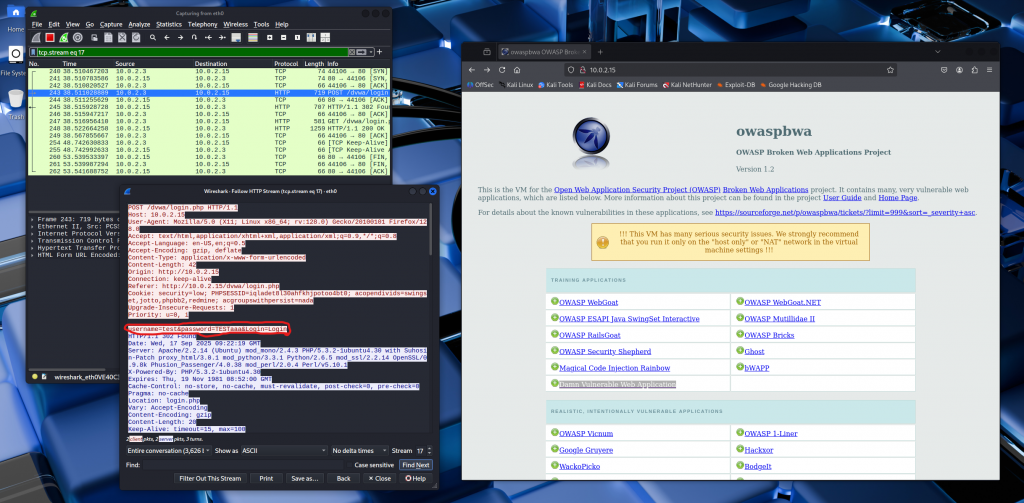

今天實作的是WireShark封包捕抓與nmap port掃描

使用WireShark捕抓DVWA的封包

- 開啟kali VM並連上owaspbwa靶機

- 開啟網頁連線至owaspbwa的IP,選擇Damn Vulnerable Web Application(DVWA),輸入一組測試帳密

- 在WireShark的部分,選擇只顯示http找有使用POST,且src為"kali IP";dst為"靶機IP"

- 左鍵選擇follow HTTP stream,就可以找到剛剛輸入的帳密

nmap port掃描

nmap可以用於偵測網路上的裝置、那些port有開、port使用的服務、服務版本

sudo nmap "靶機IP"

sudo nmap "一號靶機IP" "二號靶機IP" "" ......

sudo nmap 0.0.0.0-15

sudo nmap -p 80 "靶機IP"

sudo nmap -p 80-150 "靶機IP"

sudo nmap -F "靶機IP"

sudo nmap -top 10 "靶機IP"

sudo nmap -p- "靶機IP"

sudo nmap -v "靶機IP"

- 使用nmap掃描靶機哪些port有開

- 可以掃描多個特定IP

- 掃描0.0.0.0至0.0.0.0.15這範圍內的所有IP

- 指定掃描IP的特定port

- 掃描port 80至150

- 掃描常見的100個port

- 掃描常見的前10個port

- 掃描1至65535的所有port

- 掃描後的更詳細資訊