這次我們會從 Job Role Paths 的 Penetration Tester 內的 module 來做紀錄

首先先從 Getting Started 這篇開始!

今天要來介紹一些基礎的工具使用,不只在滲透測試時可以很方便的操作,在日常開發或使用都也很方便!

先來介紹兩個在與靶機進行溝通很常用的兩個工具:ssh 和 netcat!

相信大家應該對 ssh 都不陌生了

SSH(Secure Shell) 是一種常用在 22 port 的安全協定,能讓人安全地遠端登入電腦。它可以透過密碼或金鑰來驗證身份。除了操作遠端主機,SSH 還能用來 傳檔案(像 scp、sftp)和做通道轉送,讓你安全地連到其他服務。

直覺上,它就像一條「加密的安全通道」,保護你跟遠端電腦之間的所有操作和資料。

比較常見用於,連到伺服器進行操作,不必再為伺服器插上鍵盤螢幕,只要網路有通,服務有開,在哪都可以連上伺服器!

在我們攻擊到一台靶機時,我們可可能透過各種手段,拿到密碼或密鑰,這時如果伺服器剛好有開啟 ssh 服務,我們就可以透過我們獲得的資訊,直接操控伺服器。

Netcat(通常叫 nc 或 ncat)是一個極輕量、靈活的「TCP/UDP 原始管線」工具。把它想成網路世界的 cat指令,把資料從一端連到另一端、讀寫 socket,就像在讀寫檔案一樣。它沒有複雜的協定封裝,所以非常適合快速測試、偵錯、以及在受控環境下做滲透測試。

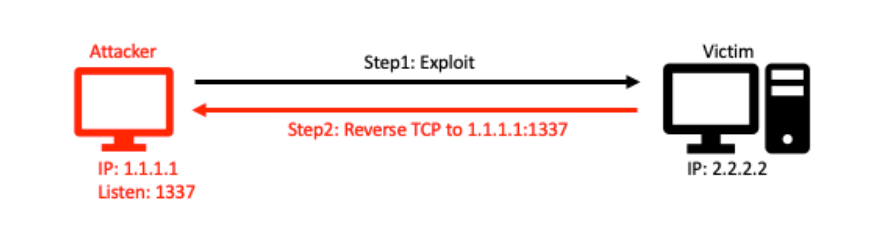

你可以透過寫入惡意檔案,搭建一個 reverse shell,在攻擊機監聽,並且靶機觸發到指令就可以進行溝通。

圖片參考: https://medium.com/@keyboardsamurai007/reverse-shells-what-they-are-and-how-they-work-66982e689924

另外,如果你在 CTF 打 crypto 或 pwn 題目的話,應該也滿常看到 nc 這個工具的,題目架設的原理也是差不多的!

在後面的篇章,會帶到這兩個工具的實作!

今日份就先這樣,看來該囤一些文章了@@