有沒有想過,資安人員如果把自己當成攻擊者來思考,會發現多少日常的盲點?掃描、漏洞映射、社交工程──這些不是為了教「怎麼入侵」,而是讓大家了解攻擊者的思路,進而建立更有力、更具前瞻性的防禦。本篇會帶你用「攻擊者的放大鏡」來看世界:了解釣魚與社交工程如何偷走信任,學會非侵入式地檢測風險,以及如何在被攻擊時迅速切換到應變模式。

並會以圖文分享的方式帶大家理解釣魚攻擊,會發生什麼事情?以及如何有效預防!有關釣魚攻擊的分類以及意義我們已經有在前面的章節提到,大家有興趣可以去看看~👀

在這裡:釣魚釣到什麼魚?你是別人眼中的魚嗎?基礎識別以及預防方法

釣魚攻擊(Phishing)是一種最常見的「社交工程攻擊手法 Social Engineering Attack」。 社交工程的核心是利用人性的弱點(像是人跟人間的信任、好奇心、貪等等婪),而釣魚攻擊正是透過偽裝成可信任的組織或個人,利用電子郵件、簡訊、網址等管道傳送帶有誘餌的訊息,誘騙受害者點擊惡意連結、下載附件或提供個人敏感資訊,從而達到竊取資料或入侵系統的目的。

我把釣魚簡單分成兩個部分來拆解,也是最常見、最容易的釣魚方式:

釣魚看起來簡單 → 一封郵件、一個連結。但它攻擊的是你的判斷力、資訊負荷與習慣性行為。可以想像一下,如果公事繁忙、手機通知一堆、公司突然有資安公告要你馬上「驗證帳號」──你會怎麼做?攻擊者正是利用這些日常的破綻。釣魚並不總是粗暴的連結或明顯錯字;現代攻擊更會用「客製化內容」 (spear-phishing) 或瞄準高階主管的「魚叉攻擊」(whaling),看起來比真實郵件還來得更像真實的郵件。

從學術到實務,我們需要知道:釣魚之所以成功,在多數情況下是因為人們在壓力下做快速判斷。這就是為什麼資安訓練必須不僅告訴員工「什麼是釣魚」,還要模擬真實情境、提供回報渠道,並把演練結果用於改進流程。

我們前幾天都在講 Exploit 的部分,為什麼我沒有直接把所有攻擊步驟範例呈現出來呢?簡單來說:因為這會降低攻擊的門檻。當你在公開文章或 GitHub 放出可複製的 exploit 步驟、PoC 或釣魚套件的完整設定,任何懂得網路搜尋的人都能複製並去攻擊未修補系統或無防護環境(超級無敵危險 ⚠️)。以前有發生過太多案例:舊漏洞只要出完整 PoC,短時間內就會有大量的自動化掃描器與惡意腳本在網路上亂竄。公開資料要以「如何檢測、如何防護、如何緩解」為主,而非「如何攻擊」。

因此,公開的教育應該減少風險、而不是助長風險。

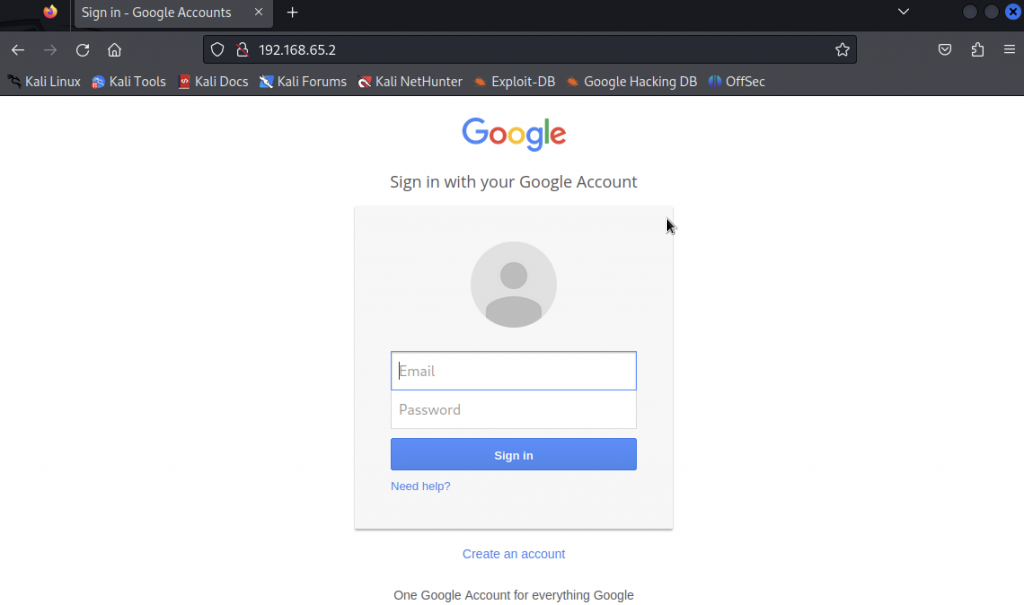

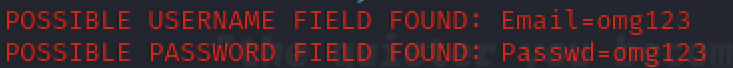

雖然不可公開操作細節,但可以給大家看一下釣魚攻擊背後,攻擊者的視角:

釣魚測試網站:

技術上要做的實作很多,但核心可歸成幾項:郵件防護(Email Gateway / ATP)、URL 與附件沙箱、MFA 與條件式存取、EDR 與行為偵測、以及 DNS/Proxy 的威脅封鎖。這些工具能顯著降低釣魚成功的效益;但單靠技術不足以萬無一失,必須結合教育與流程!

在偵測層面,你可以在 SIEM 中建立以下類型的查詢(僅示意,不給出 exploitable payload):

這些查詢能把「事件」拉到可供調查的表格或 dashboard,SOC 可以根據事件快速封鎖 domain、封鎖發信者或展開帳號挽回程序。

有關如何識別不同釣魚類型,可以去參考我前面的文章內容~ 👀

不管攻擊的類型、管道為何,先知道攻擊者怎麼想,才能做好真正的防守。「化被動為主動!」

瞭解攻擊原理是一件強大的事:它讓你從被動「等報告」的防守者,變成主動「預防與可回應」的防守者。攻擊不是單一事件,而是一個有邏輯的流程──從偵查(recon)到入侵(initial access)、再到權限擴張與外洩(exfiltration)。每個環節都會留下蛛絲馬跡,如果你懂得從攻擊者的角度搜集這些跡象,你就能在早期把事情扼殺在搖籃裡!!!