接續前一天的內容,今天來學習使用開源的分析工具如何對 IOS 裝置的資料進行分析。

下載連結: https://github.com/abrignoni/iLEAPP

iLEAPP 是 Alexis Brignoni 開發的開源工具,用來解析 iOS 裝置(與備份)中的日誌、事件與 plist 等常見鑑識 artefacts,協助快速整理出可供鑑識與調查的資訊。此工具可以快速 triage iOS 欄位:例如系統與應用 logs、通知(notifications)、build / 設備資訊、行動網路資料、應用狀態資料庫(ApplicationState.db)等,將原始檔案轉成可讀的表格/HTML 報告或 timeline,便於調查人員閱讀與分析

今天的IOS 的 dumpfiles 檔會以今年初剛結束的 MVS CTF 2025 檔中的 IOS 分類來分享

檔案下載網址:https://drive.google.com/drive/folders/1yaMc--Va2u2IJzQKci4yBaeftjDGRDya

網址下載下來後應該會是iOS 系統的Applications、private、System 資料夾的壓縮檔

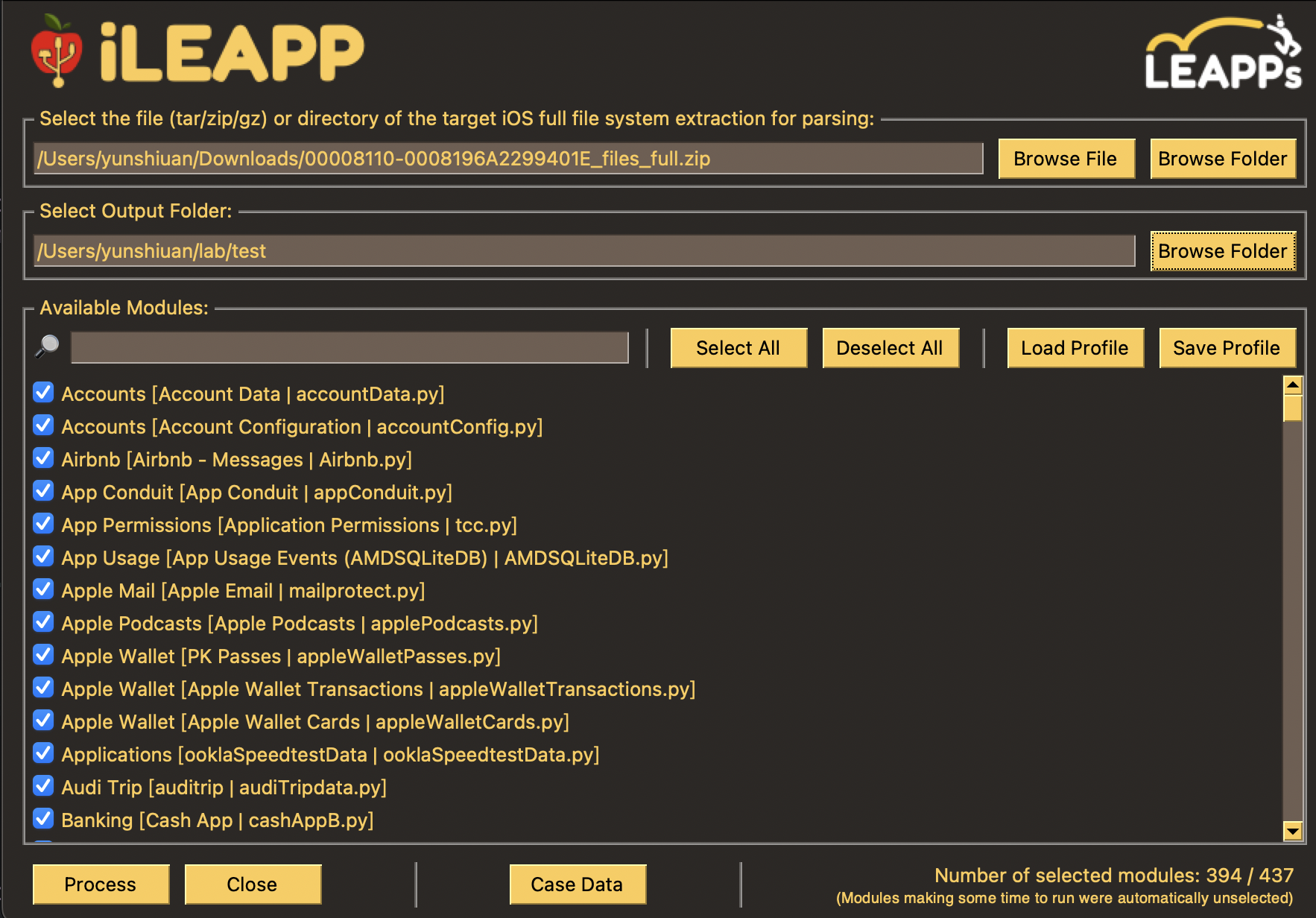

將下載的檔案丟給iLEAPP,上面是填題目給的檔案,下面是選他產生的分析結果要輸出到哪裡的資料夾

下面的Module可以全選

接下來按左下角的 Process 程式就會開始分析

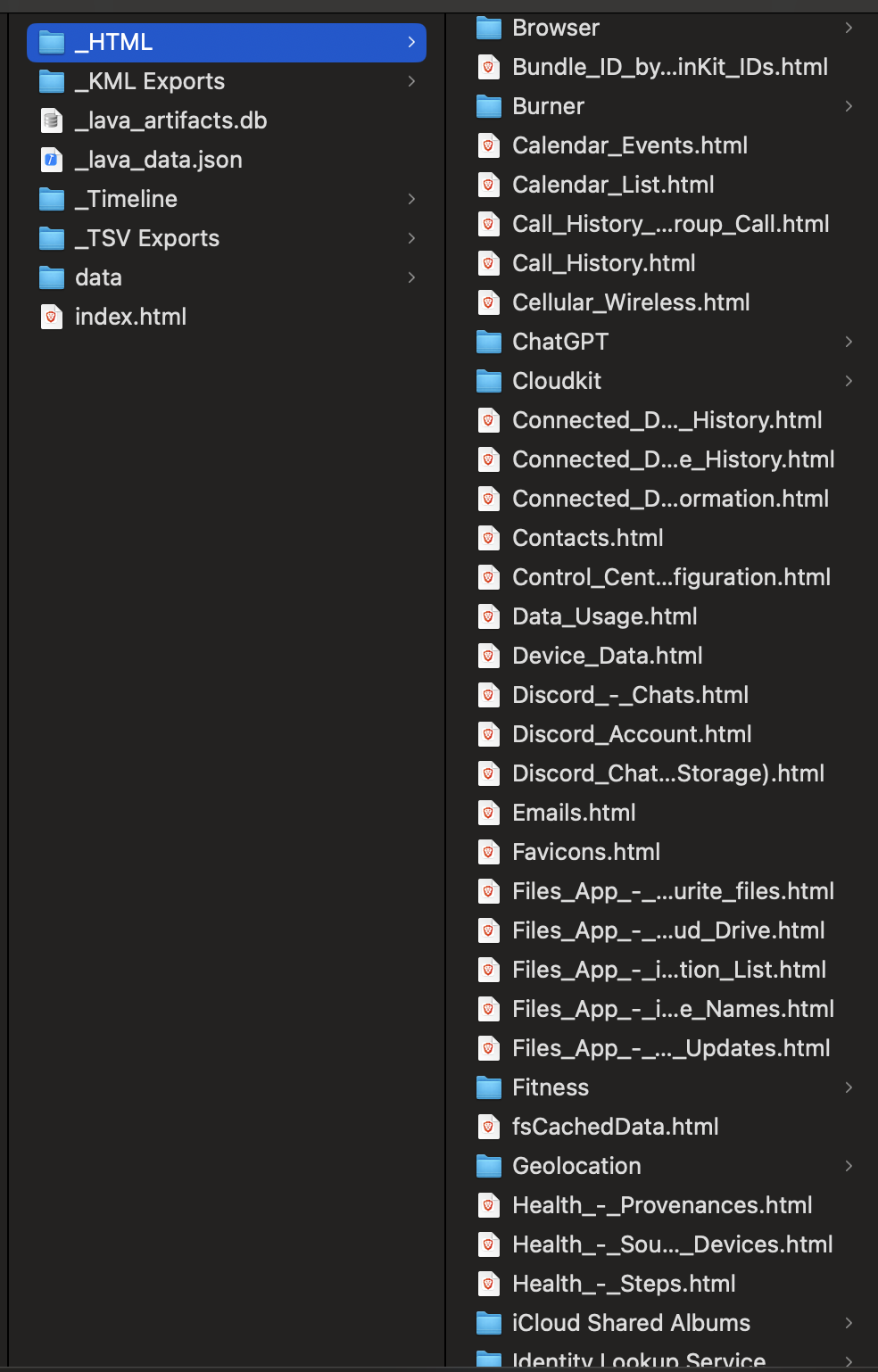

結束之後會產生分析的結果並產生html,

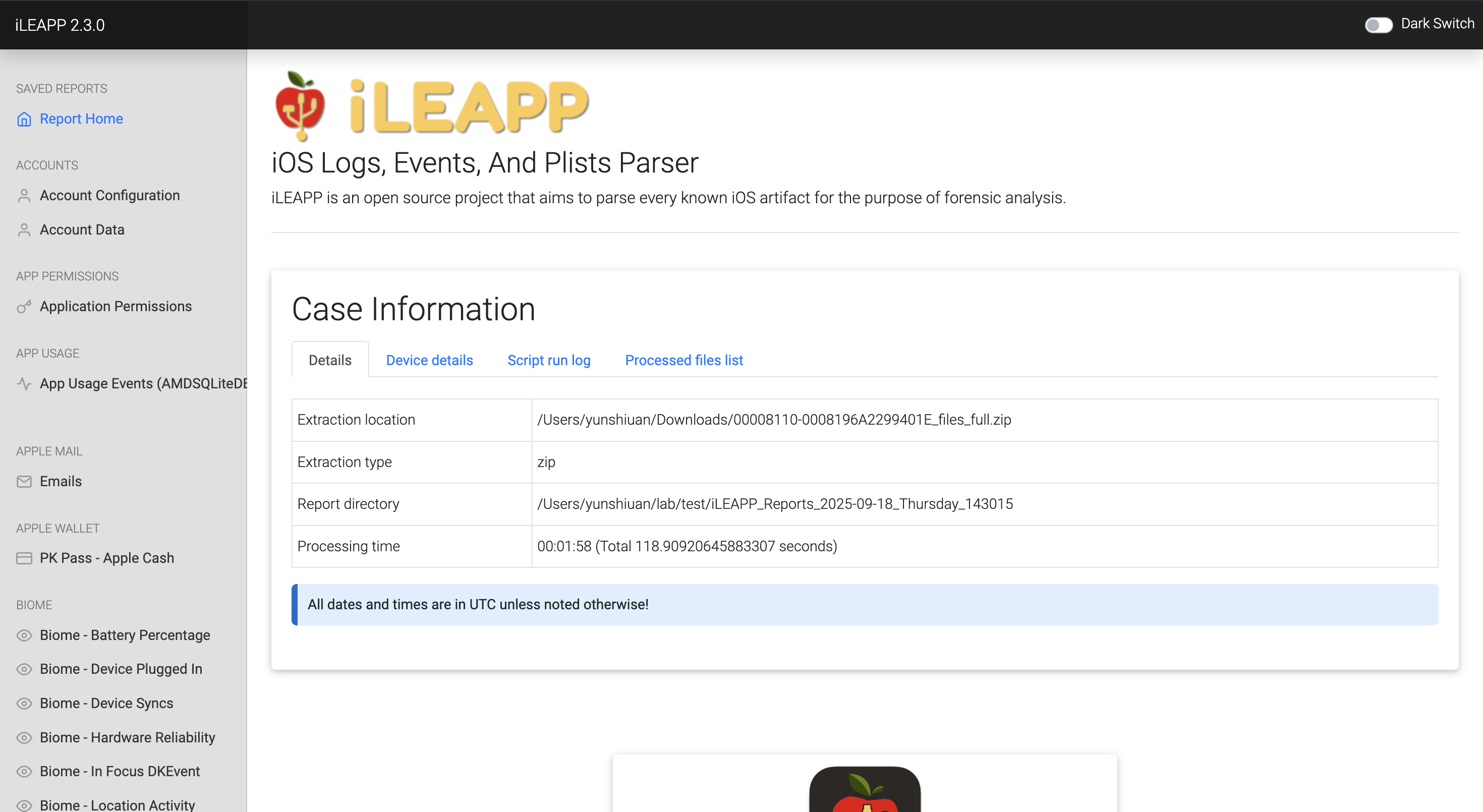

報告的主頁會產生在_HTML 底下的 index.html 打開之後會出現這樣的頁面

之後就可以在左側的功能列翻想要尋找的東西。

這邊介紹幾個我覺得比較特別的分析結果

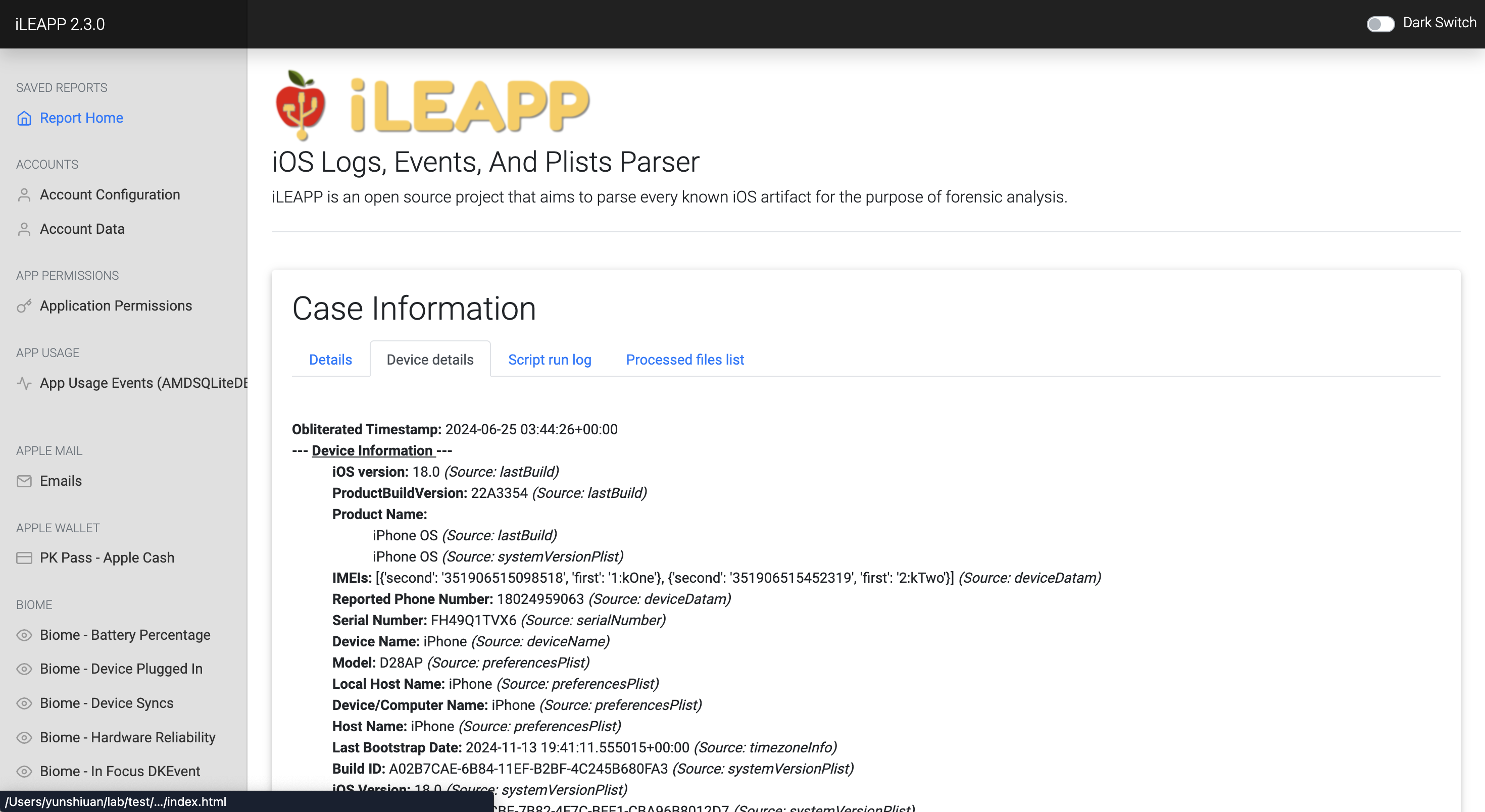

在首頁的Device details 中有顯示裝置基本資訊(型號、序號、iOS 版本)

這邊會顯示

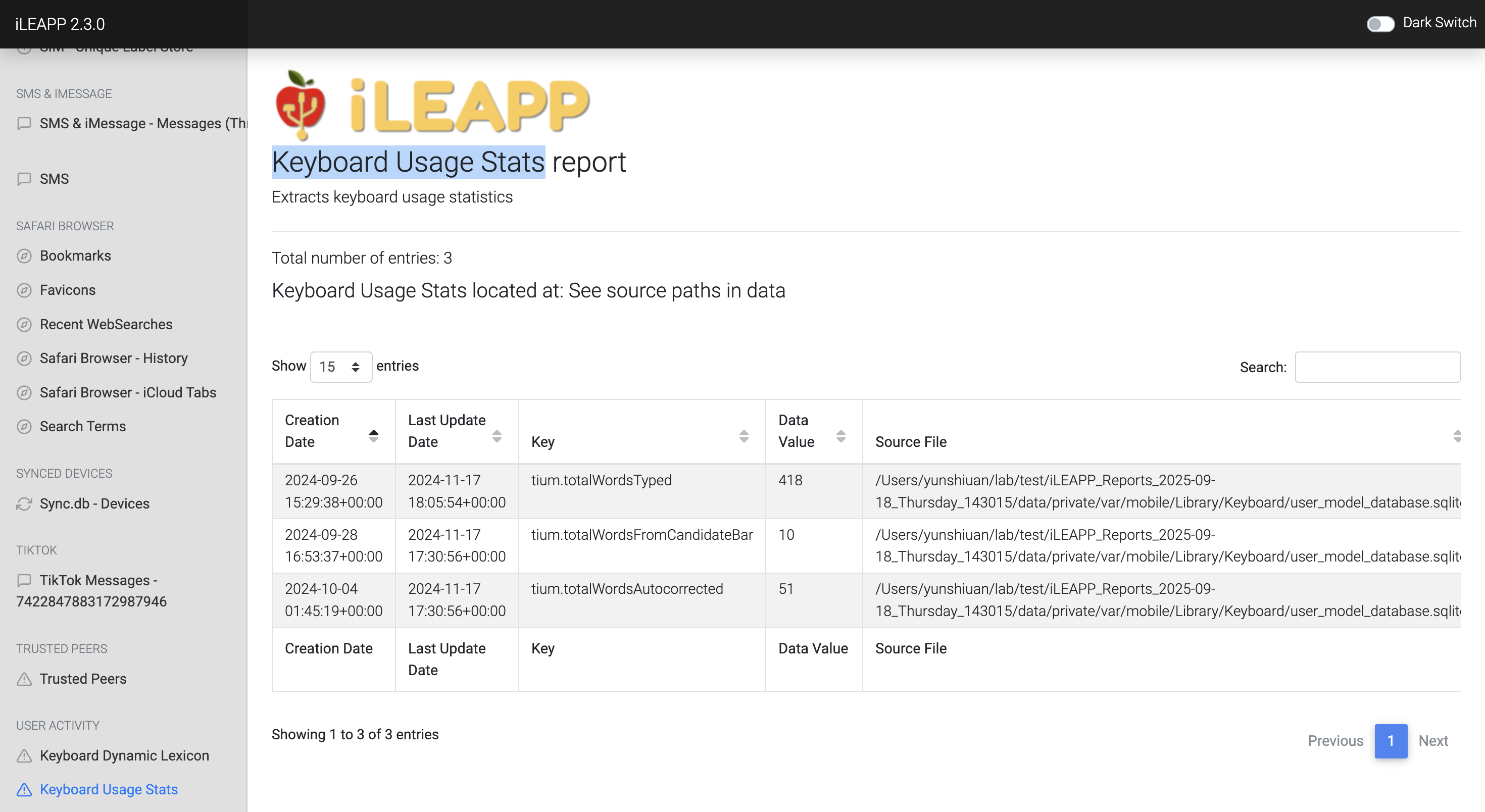

tium.totalWordsTyped → 使用者總共輸入的字數tium.totalWordsFromCandidateBar → 從鍵盤候選列選字的次數tium.totalWordsAutocorrected → 自動更正的字數

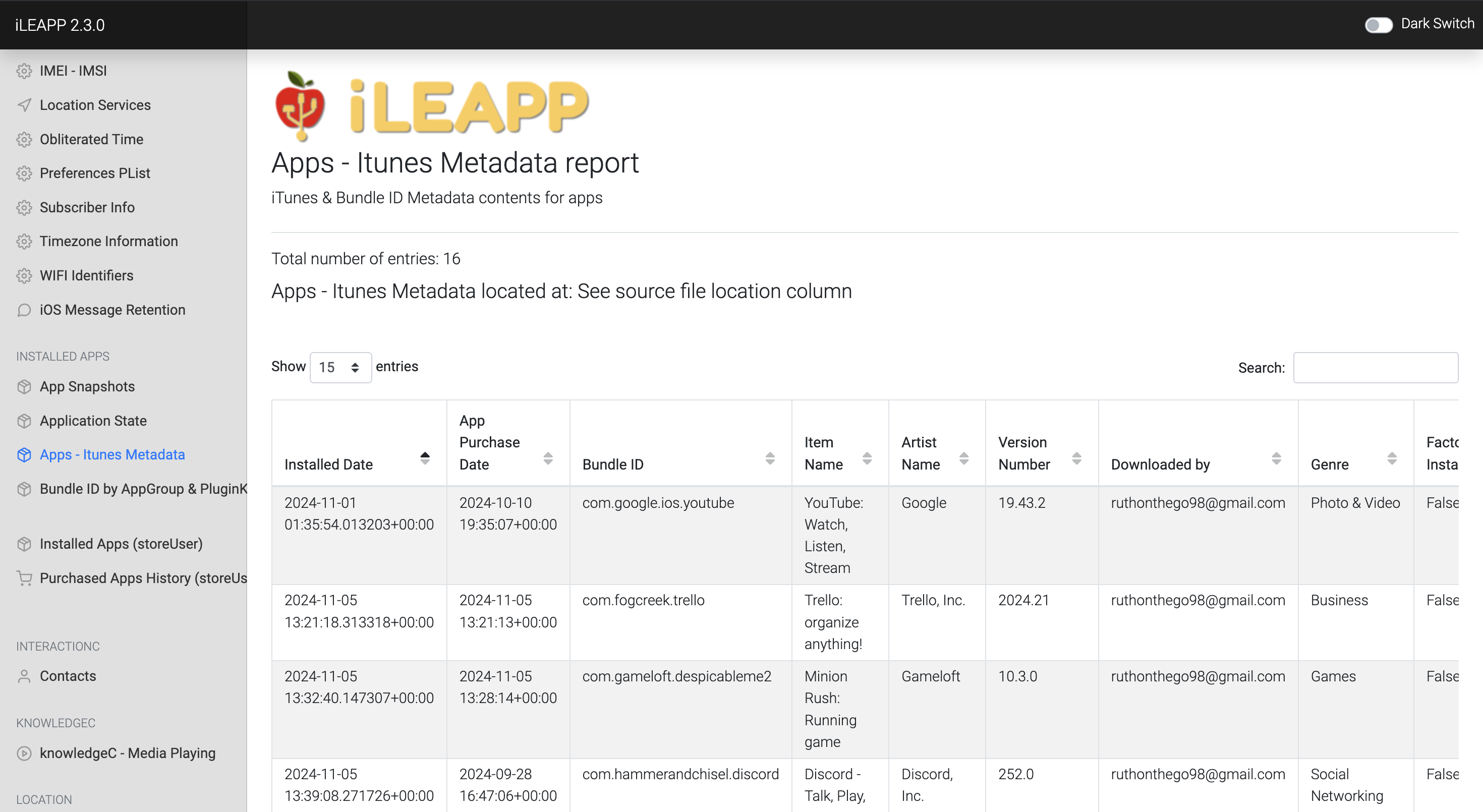

Itunes Metadata 這邊會列出一些裝置上安裝的APP

今天學習到 IOS 的裝置的鑑識,希望未來嘗試看看在真實環境下鑑識人員是怎麼對手機進行破解與分析的

https://www.youtube.com/watch?v=eG55F8glV0o

https://www.youtube.com/watch?v=H214nt2Q32Y

https://www.stark4n6.com/2025/03/magnet-virtual-summit-2025-ctf-ios.html