現在科技持續進步的時代,網路架構與技術越來越複雜,攻擊也越來越精密,如果只是依賴原有的自動化工具去達成防禦效果,常常還是會有漏網之魚,因此今天會分享什麼是 Threat Hunting,以及在 Threat Hunting 中會需要使用到什麼技術或工具。

傳統的資安防禦方式是使用自動化工具(如:防火牆、IDS/IPS)去偵測已知攻擊行為,像是病毒特徵碼、惡意 IP 或異常登入,如果自動化工具偵測到就會發送警報,資安人員接收到後就開始進行處理。

而 Threat Hunting 是一個主動式的防禦,資安人員會主動去看 SIEM(安全資訊與事件管理)或各式數據,分析可疑行為,而不是等警報出現才處理;分析過程會根據自己假設的攻擊情境或威脅情資,檢視日誌(Log)或網路流量(Network Traffic)。

例如:

${jndi: 字串的日誌記錄java 且父進程是 Web 應用程式如果發現蒐集到的證據使假設成立,會需要進一步地解析整個攻擊流程,後續也需要進行相關的處理,包括啟動事件回應程序、通報相關單位、隔離與清除威脅以及事件後檢討,但如果假設沒有成立,也可以當作一次經驗參考。

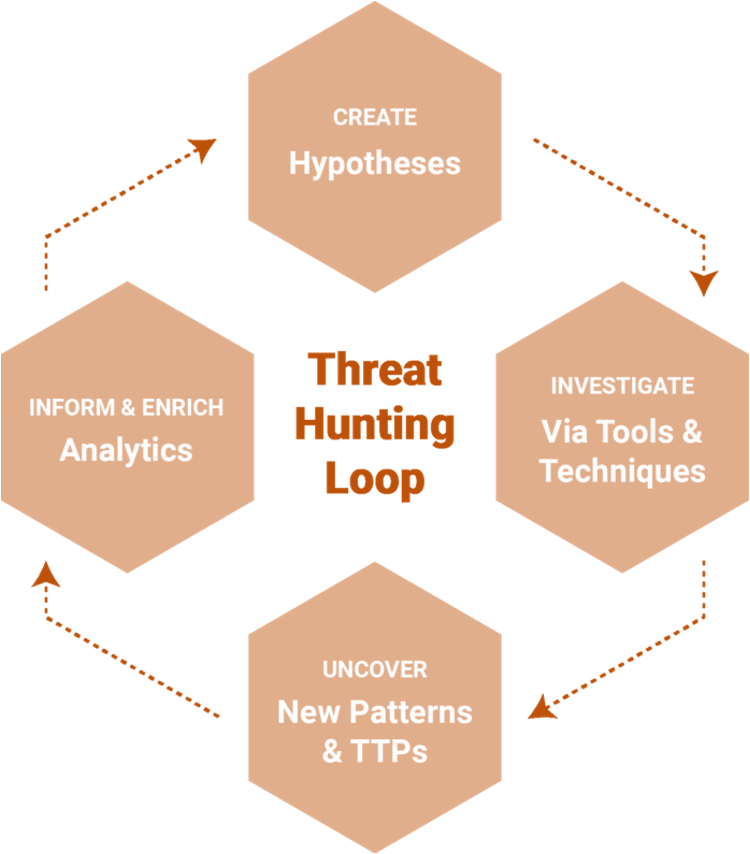

整體來說可以發現 Threat Hunting 的基本流程是 Trigger/Hypotheses(從異常/已知行為或威脅情資建立假設)→ Investigation(蒐集證據)→ Uncover(進一步分析)→ Inform & Enrich,並且在威脅狩獵中這流程會持續循環。

source : NIST

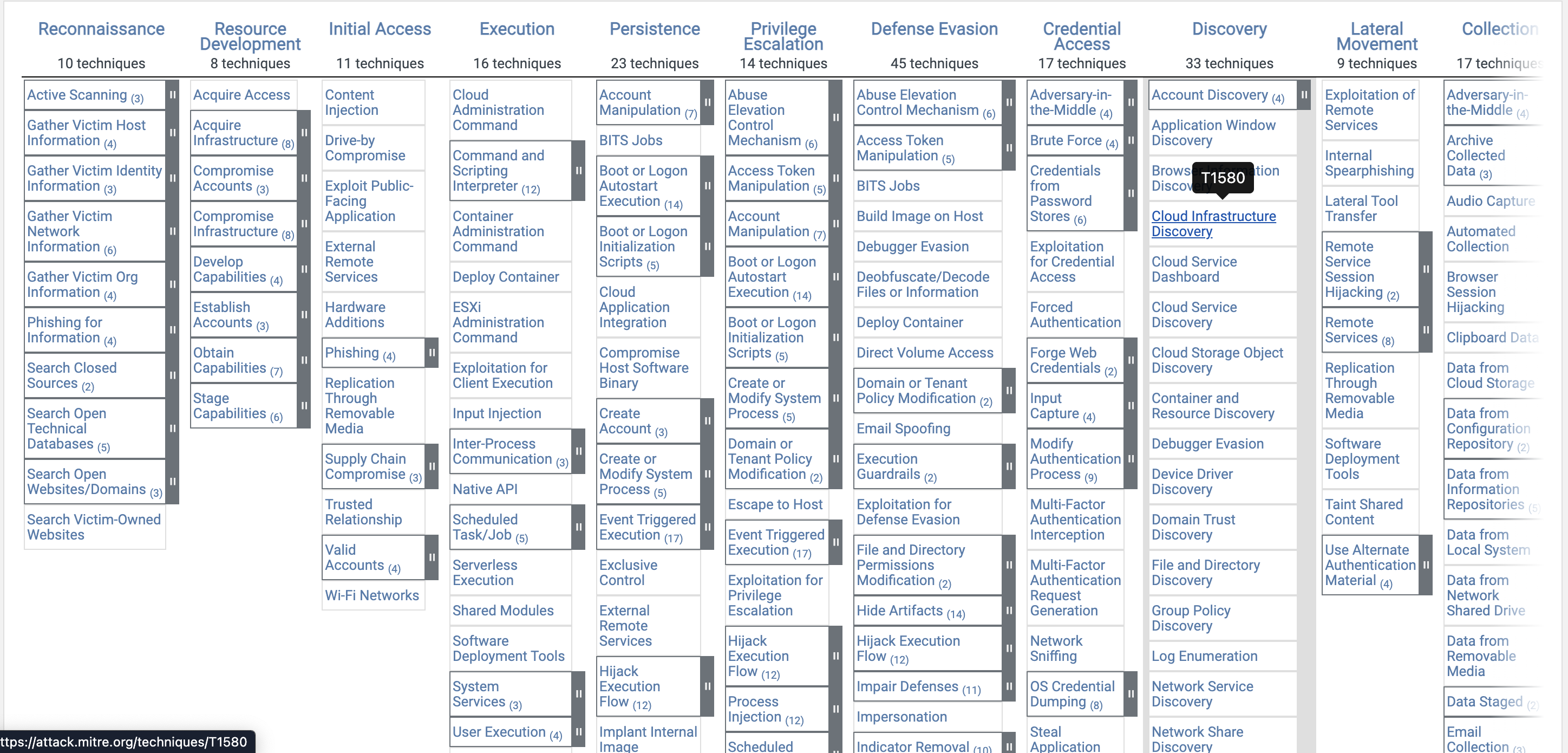

在威脅狩獵的過程中會需要站在攻擊者的角度思考,MITRE ATT&CK 框架可以很好地幫助我們預測攻擊者的下一步,並建立更精準的獵捕策略。

網站:https://attack.mitre.org/

MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) 是一個全球可存取、基於現實世界觀察的網路對手戰術和技術知識庫。它由 MITRE 公司開發,旨在幫助資安專業人員更好地理解、檢測和防禦網路攻擊。

這個框架將攻擊行為分為三個層級:

以下介紹常見的 ATT&CK 戰術範例

| Initial Access(初始存取) | 攻擊者如何進入你的系統或網路 |

|---|---|

| Execution(執行) | 攻擊者如何執行惡意程式碼 |

| Persistence(持久化) | 攻擊者如何維持長期存取 |

| Discovery(探索) | 攻擊者如何蒐集環境資訊 |

| Privilege Escalation(權限提升) | 攻擊者如何取得更高權限 |

| Lateral Movement(橫向移動) | 攻擊者如何在網路內擴散 |

| Command and Control(C2 控制) | 攻擊者如何遠端操控受害系統 |

| Exfiltration(資料外洩) | 攻擊者如何竊取資料 |

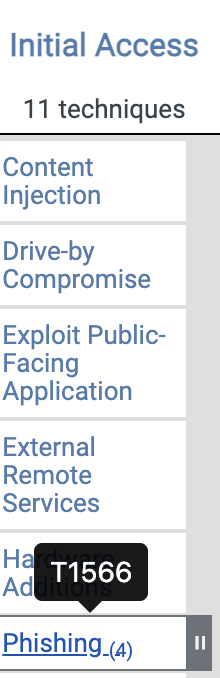

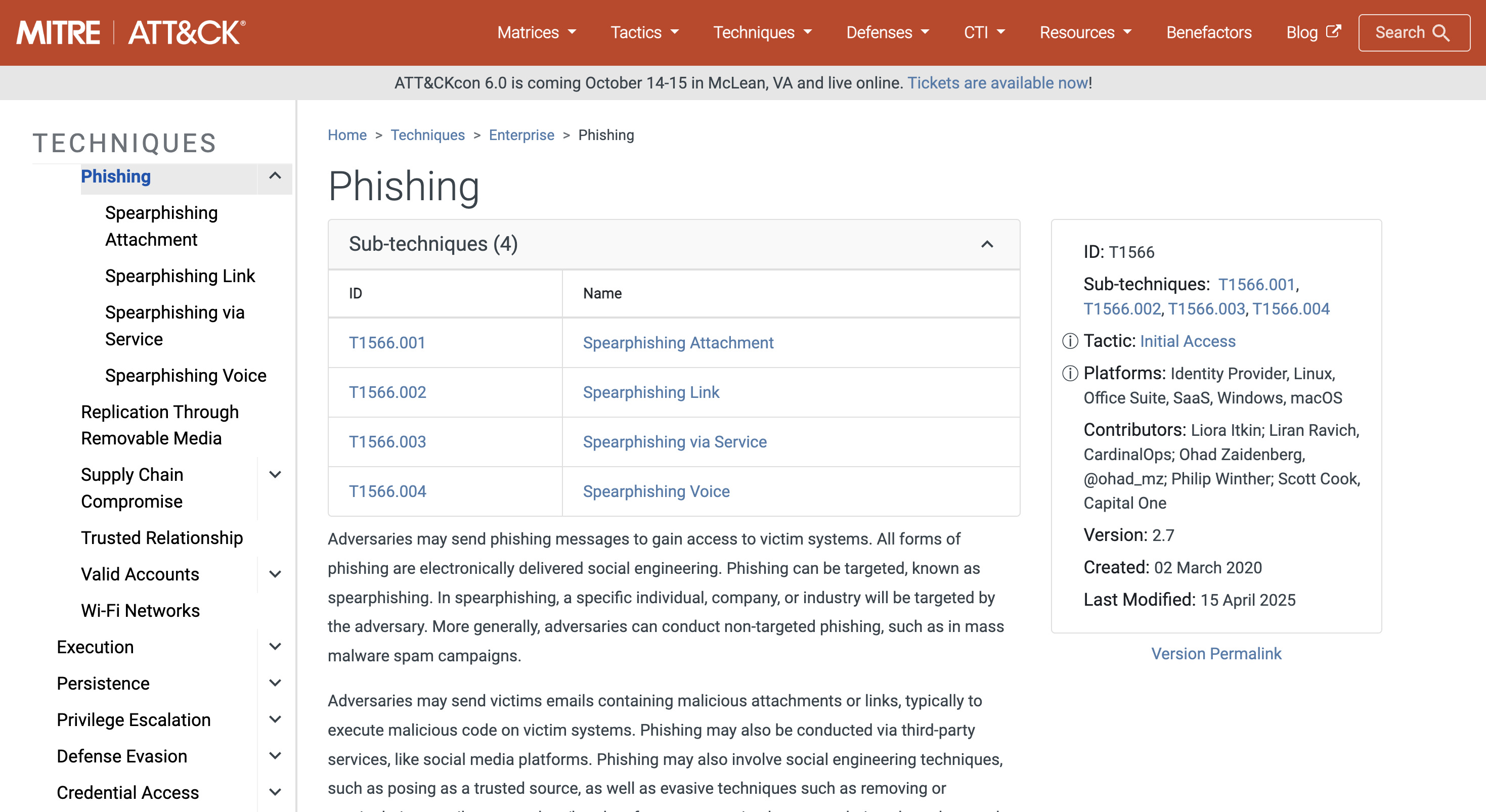

這邊舉昨天提到的釣魚攻擊為例,釣魚攻擊屬於 Initial Access 分類中的 Techniques,編號為 T1566。

點進後會進入到關於釣魚攻擊介紹以及它的 Sub-Techniques,像是關於釣魚信件中的惡意附件的子技術就是 T1566.001。

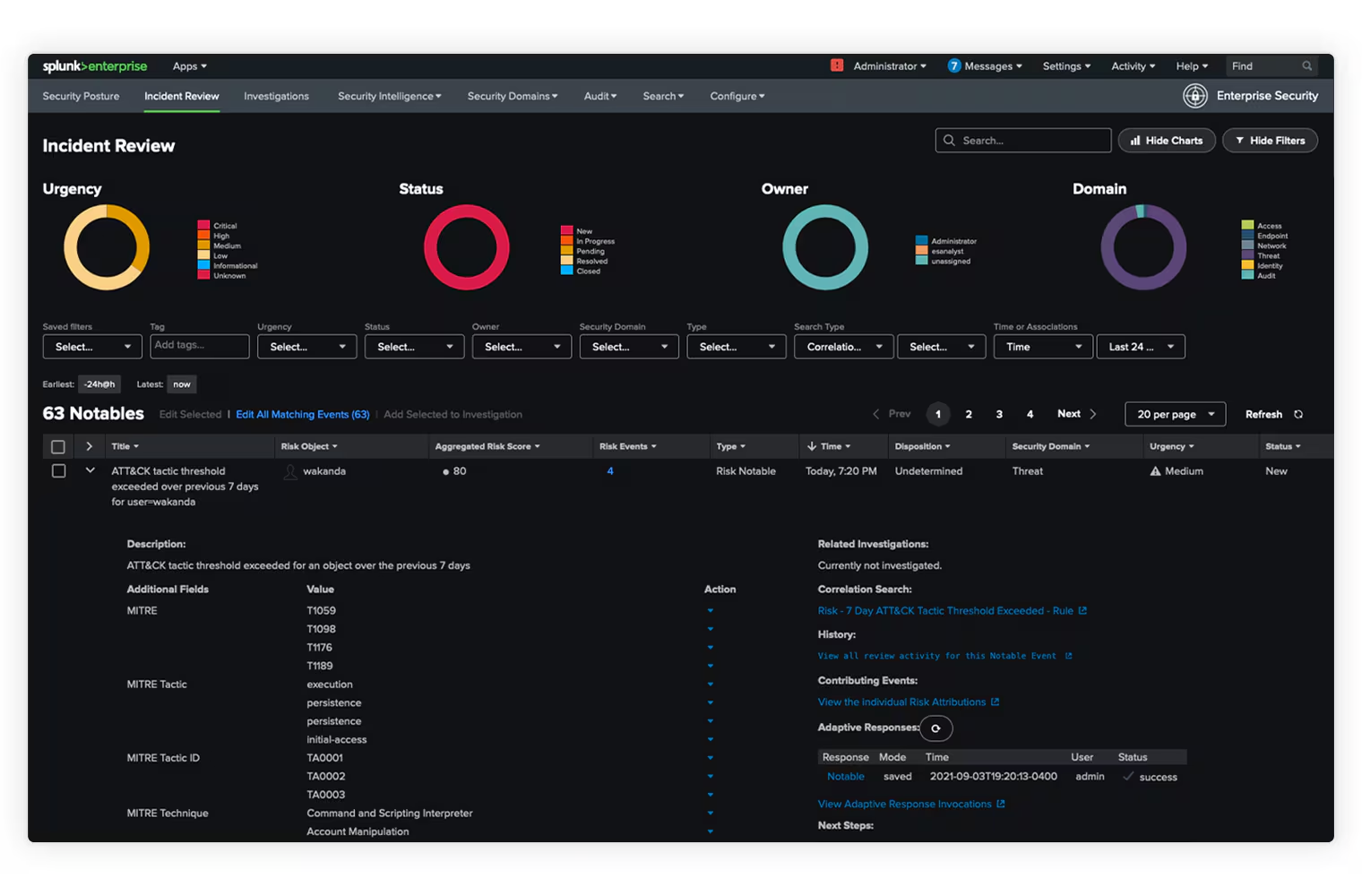

一開始提到 Threat Hunting 的過程中會需要主動去看 SIEM,目前最常見的 SIEM 分別是 ELK 以及 Splunk。

官網:https://www.elastic.co/elastic-stack

Elastic Stack 是一套在業界非常常用的日誌/資料搜尋、分析、可視化平台,Elastic Stack 是由三個開源工具的縮寫:Elasticsearch、Logstash、Kibana,並將這三者整合起來,另外 Elastic Stack是開源軟體。

source: https://www.geeksforgeeks.org/software-engineering/what-is-elastic-stack-and-elasticsearch/

| 元件 | 功能 / 角色 | 特點補充 |

|---|---|---|

| Elasticsearch | 搜索與分析引擎:負責儲存、索引與查詢資料 | 基於 Lucene,支援分散式架構、橫向擴展、近即時查詢。 |

| Logstash | 資料收集與轉換管道 | 從多個來源收資料、做過濾/解析/變換,然後輸出到 Elasticsearch 或其他目標。 |

| Kibana | 資料視覺化與探索介面 | 對 Elasticsearch 中的資料做查詢、分析、繪圖、做 Dashboard/報表。 |

官網連結:https://www.splunk.com/zh_tw

Splunk 是一套專為機器產生資料(machine-generated data,如日誌、事件、度量、流量資料等)而設計的平台,能將這些資料進行接收、索引、搜尋、分析、視覺化。

source: https://www.splunk.com/zh_tw/products.html

接下來的三天我會使用 Splunk 進行 Threat Hunting 挑戰,題目會來自 Splunk 舉辦的 Boss Of The SOC,過程中也會介紹 Splunk 的使用方式。

Boss Of The SOC (BOTS) 是 Splunk 舉辦的全球性網路安全競賽,這是一個基於真實世界攻擊場景的威脅狩獵競賽,參賽者需要在模擬的企業環境中識別、分析和回應各種網路攻擊。

今天分享了 Threat Hunting 的概念以及當中使用到的 MITRE ATT&CK 與 SIEM 工具;接下來三天會透過 Boss Of The SOC 學習並分享 Threat Hunting 的詳細過程。