很多網站除了表面上你看到的首頁、登入頁面,背後還可能有管理後台、測試用的資料夾、甚至是舊版本的檔案。這些東西如果沒有保護好,就很可能被駭客找到並利用。駭客常用的其中一招就是目錄爆破,透過工具去測試各種可能的資料夾名稱,看能不能撞出隱藏資源。

Gobuster安裝

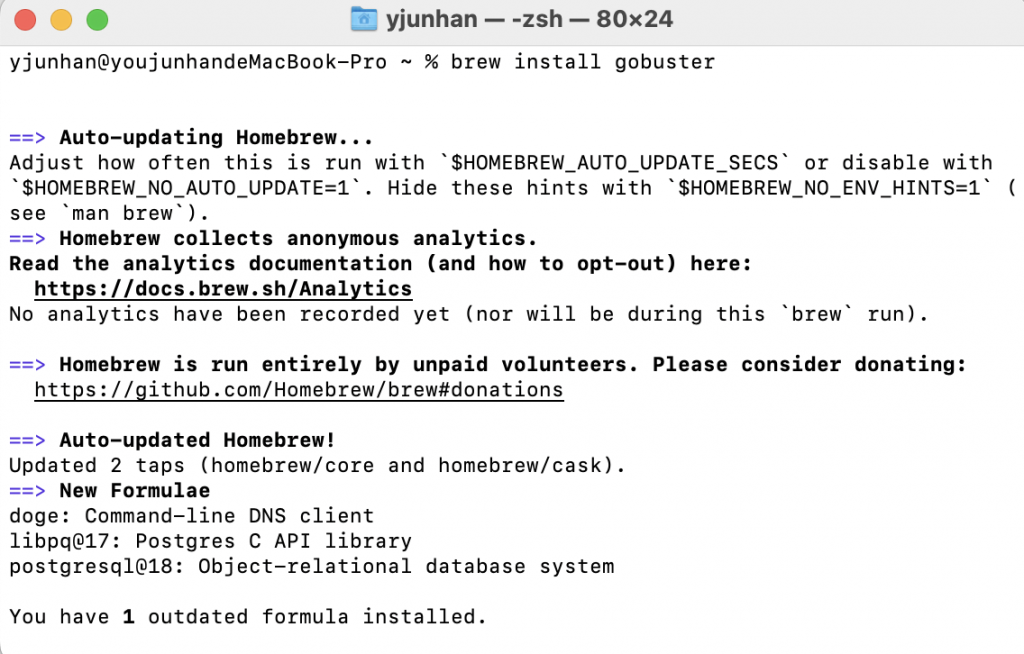

一樣要透過Homebrew,所以直接在終端機上輸入brew install gobuster

就會看到以下畫面:

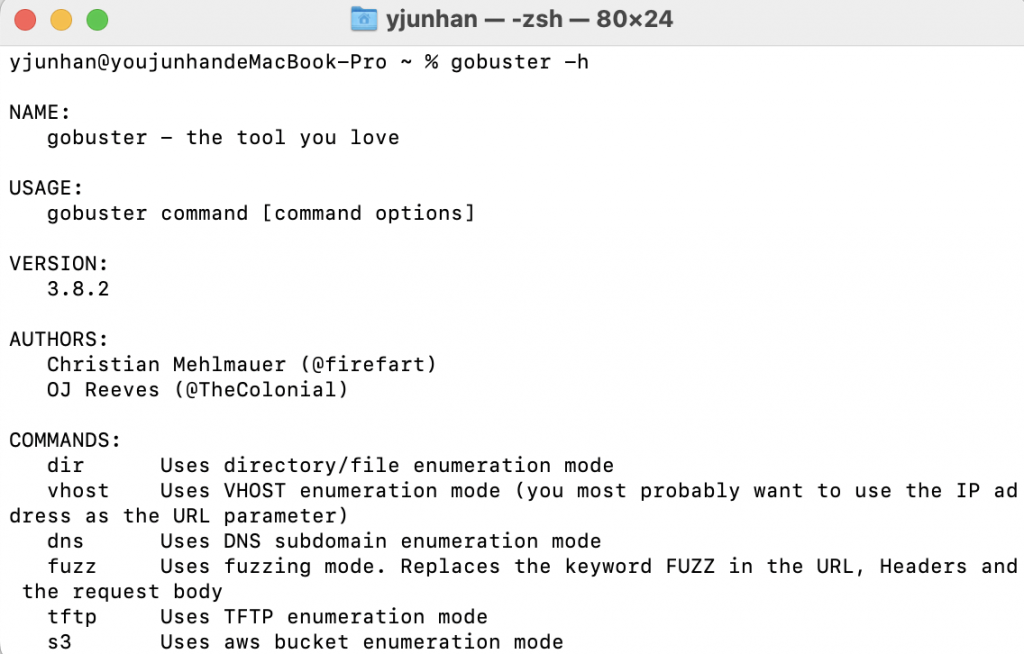

安裝完成後可以再輸入gobuster -h,檢查是否安裝成功

成功的話會看到一些版本資訊跳出來

字典檔下載

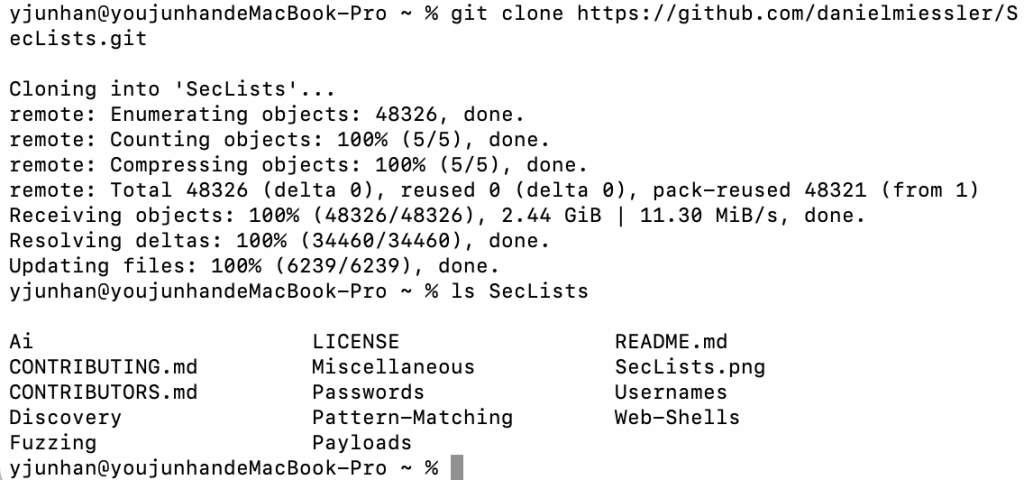

這邊要注意的是Gobuster需要一個字典檔,裡面列出可能的資料夾名稱。最常用的是Kali Linux裡的SecLists專案,因此我們要用終端機輸入git clone https://github.com/danielmiessler/SecLists.git

執行Gobuster掃DVWA

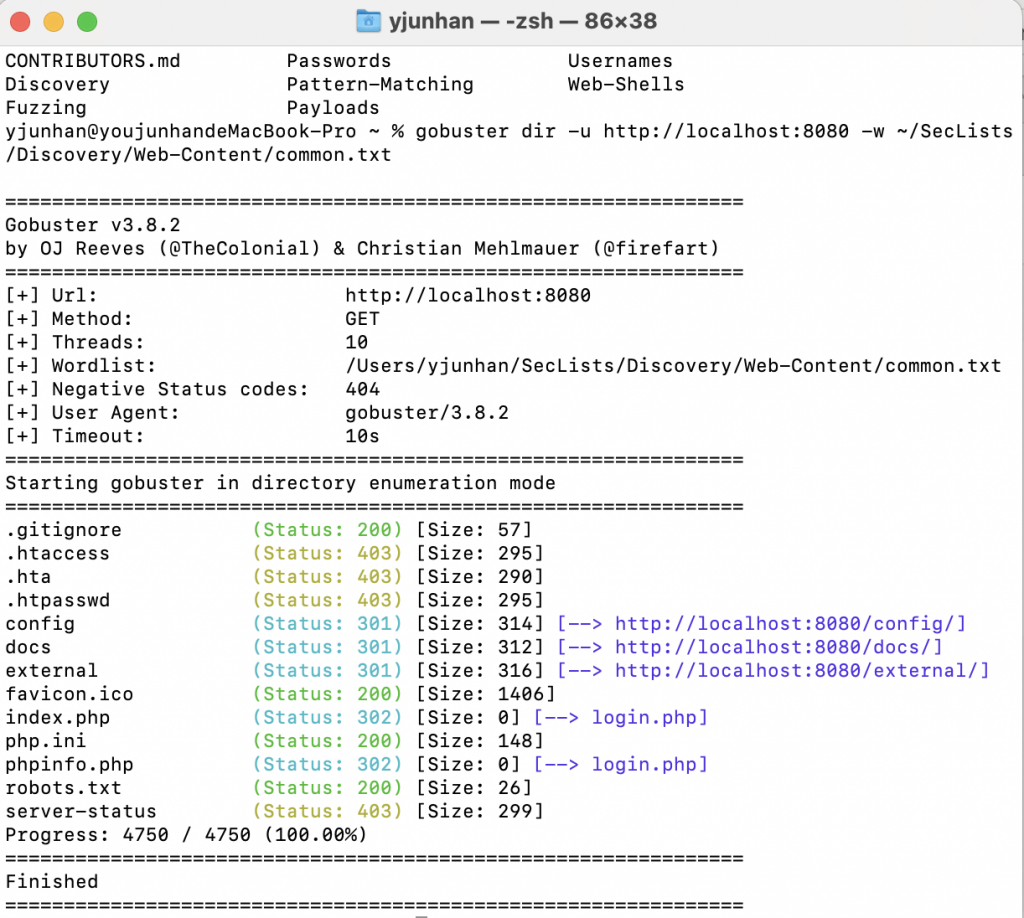

接下來要在終端機輸入gobuster dir -u http://localhost:8080 -w ~/SecLists/Discovery/Web-Content/common.txt

http://localhost:8080 是前面設定的一個測試網址

這些顯示出來的結果就是Gobuster撞出來的路徑,駭客就能進一步嘗試攻擊

心得

原來網站不是只有表面上看到的頁面,背後還有可能藏著一堆東西。我覺得這次的實作有比較複雜一點,我在下載字典檔的時候,原本是直接在Homebrew下載,結果發現字典庫是要用git clone把它抓下來。這也讓我理解,為什麼網站開發完後要確實移除測試檔、關閉多餘目錄。