我們已經看過很多不安全的封包了,道理我都懂,但是為了看懂 https 的封包有幾件是我們需要先知道

TLS(transport layer secure) 儘管已經替代了 SSL(secure socket layer) 但是還是有很多人把這兩者混為一談,為了方便,我們接下來都用 TLS 來稱呼。另外 TLS 與 TLS 憑證不同,前者是 https 加密的一種方法,後者是機器去辨別伺服器是否是其本身的重要依據。我們今天著重討論 TLS 這事情上。

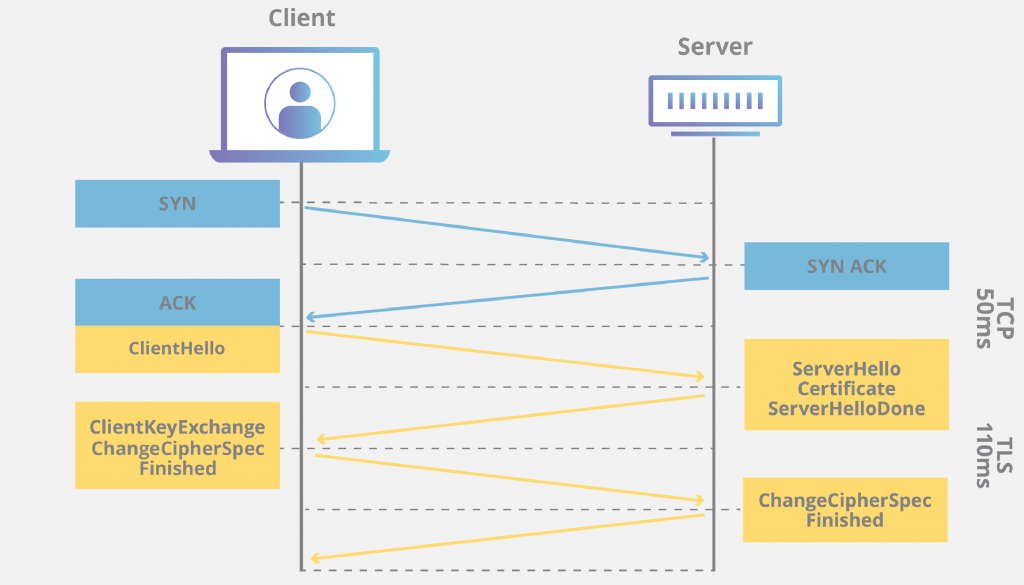

簡單知道 TLS 之後,如果我們要和網站伺服器建立連線,就需要進行 TLS 交握。而使用 wireshark 可以知道在 TLS 交握前先需要進行 TCP 三向交握。所以示意圖會長這樣

TLS 1.3 交握過程如下:

從上述的過程可以知道,TLS 交握本身事先進行非對稱式加密得到主金鑰,然後從主金鑰延伸出會話金鑰(session key) 後才進行 非對稱式加密 。

不過為了避免混淆有些名詞還需要解釋

接下來,我們擷取機器到 www.fju.edu.tw ,應該就可以得到此 封包 但好像哪裡怪怪的?怎麼只剩下 TLSv1.2 ?

明天繼續...

參考文章:

TLS交握是甚麼及過程 cloudflare

Differences between the terms "pre-master secret", "master secret", "private key", and "shared secret"? stackexchange-cryptograph