說明為何對外資產監控對組織重要,建立本方案的價值主張、風險界定與法遵/授權邊界;產出一份可落地的需求清單與授權備忘,作為後續技術實作(API/自掃/N8N 整合)的依據。

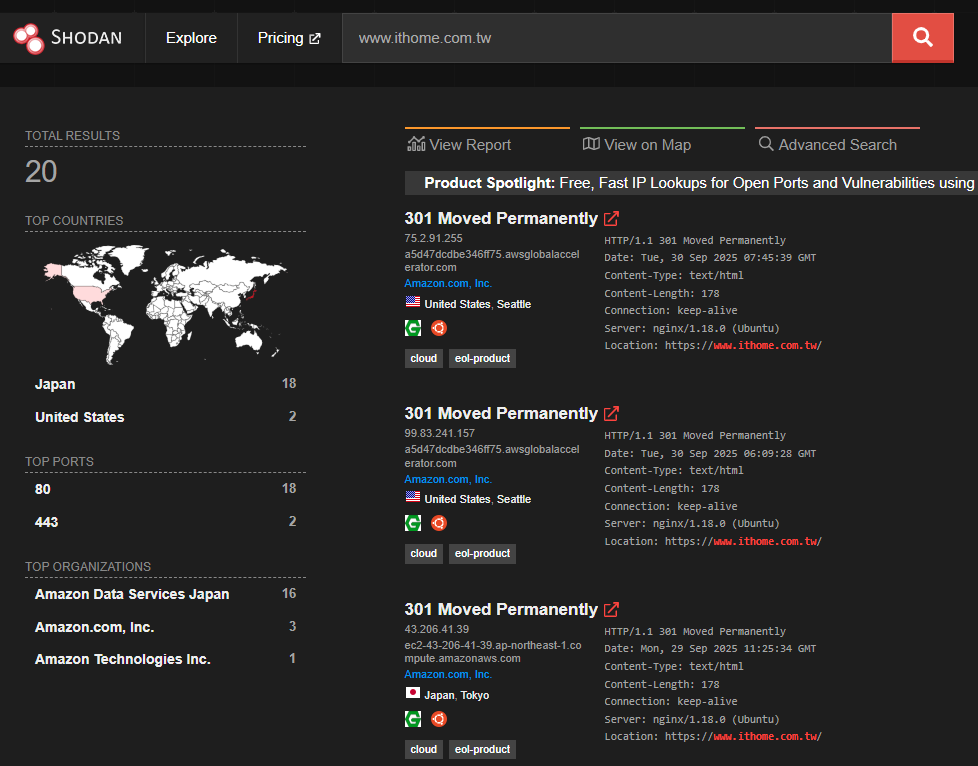

目標功能(What):被動 + 主動的外網資產監控,能定期回報對外暴露的服務(端口、Banner、TLS、Header、已知漏洞指標)、並標註風險等級與建議處置。

價值(Why):

範圍與邊界(Scope):

初期策略(How):

相關利害關係人:資安負責人(SecOps)、網路/系統管理、法務、合規、業務/產品代表(被掃示範影響範圍)。

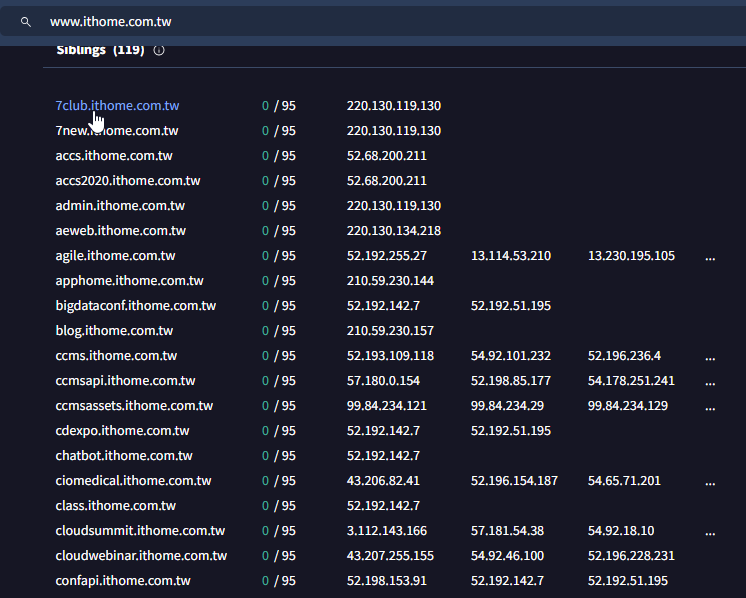

假如我是ITHOME資安人員,可以向Infa索取對外服務清單,再輔以情資網站查看是否有缺漏

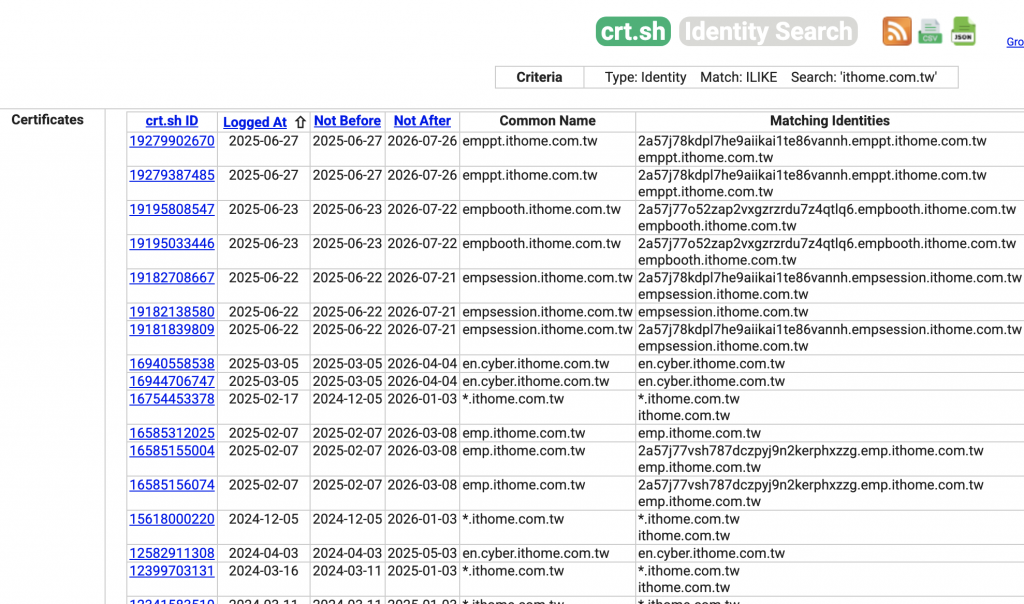

https://crt.sh/?q=%25.ithome.com.tw