安裝好 WireShark 之後我們打開它來看一下介面。上方有工具列我們一個一個來介紹一下它的功能是什麼!

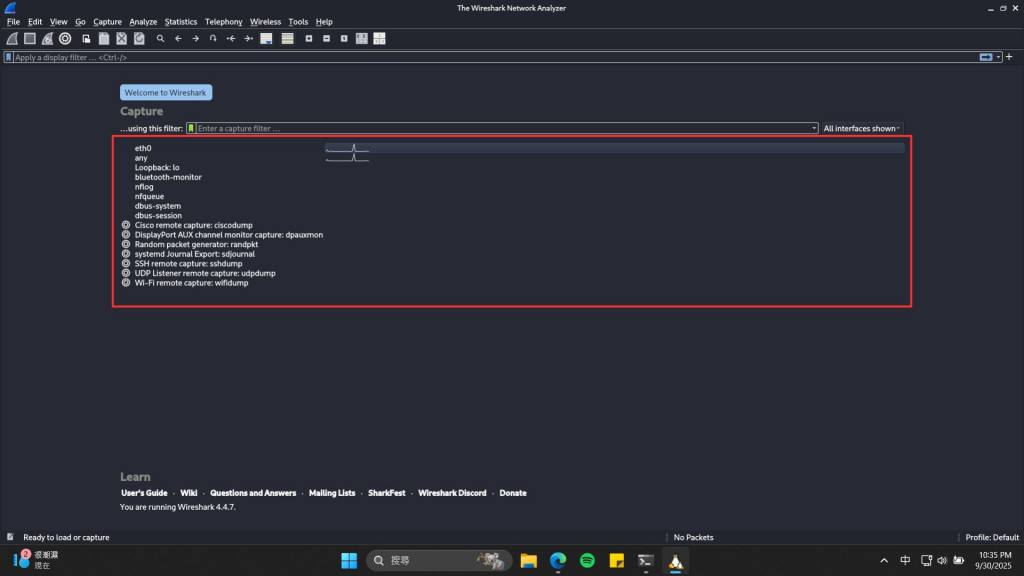

紅色框起來的部分就是你目前 Kali Linux 環境中可以擷取封包的的網路訊號,裡面包括:

127.0.0.1 的封包。目前來說,我們應該使用 eth0 來擷取 Windows 和 Kali Linux 之間互通的封包流量,你可以用滑鼠快速點擊兩下來打開封包截取介面。

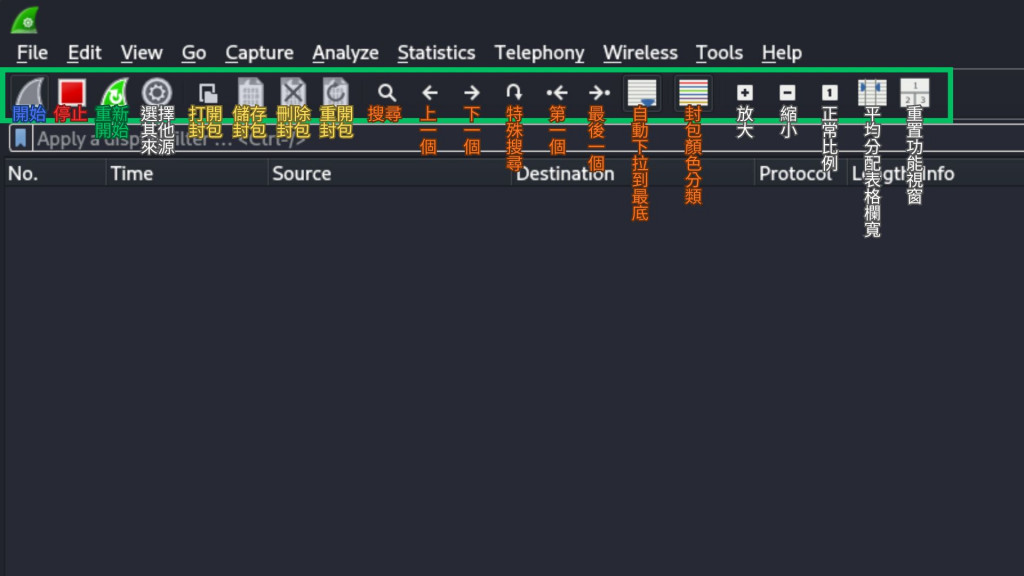

當你打開 eth0 的時候會看到一片黑漆漆的畫面,這正是我們截取封包時需要的畫面,每當有流量通過 vEthernet 的時候就會出現一個封包資料,我們可以透過上方的工具列來操作這個封包。

首先,我們從左邊往右開始看:

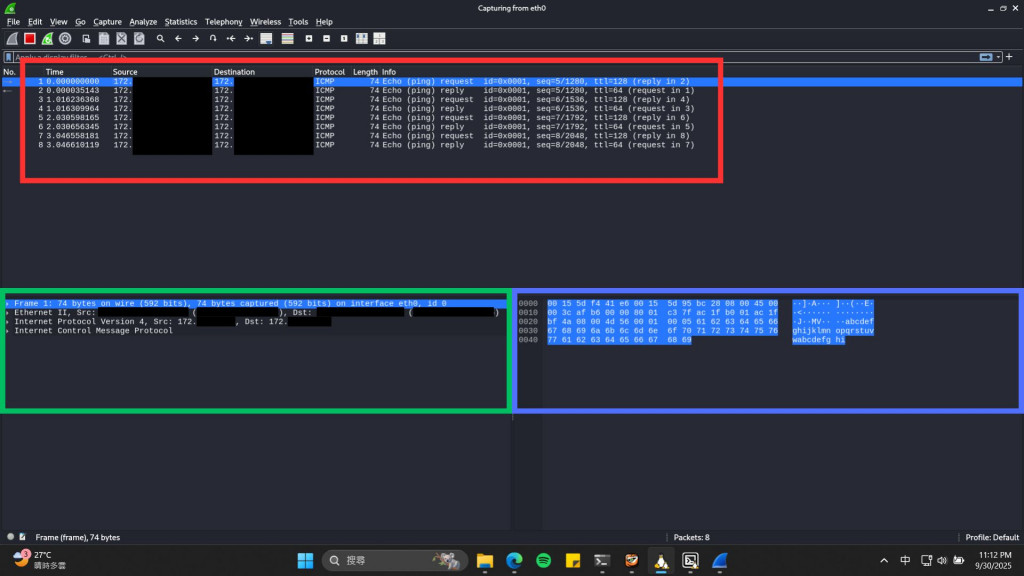

.pcap 或 .pcapng 封包檔案。我們可以嘗試在 Windows Terminal 輸入 ping 來看看封包的資料內容。

cmd

ping <your_linux_IPv4>

Echo (ping) request

. 表示)明天我們來嘗試一下用各種不一樣的網路協定,讓 Kali Linux 可以抓到 Windows 的 HTTP、TCP、UDP 封包!(會需要安裝工具才能使用,比較方便,不用輸入太多指令)。