今天會介紹我覺得在 Forensic 當中最難的一個類別 - Disk Forensic,因為它單單一題的檔案就容量超大,裡面的內容超級無敵多,所以工具的使用與觀察就會很重要,所以今天的內容會包含基本的流程與會用到的工具

Disk Forensic 是專注於從磁碟或存儲媒體,如:硬碟、固態硬碟、USB 隨身碟、記憶卡......等等中取得、分析與復原資料,以作為法律或調查用途的證據,目標是在不改變原始資料的前提下,盡可能還原被刪除的資料、隱藏資料、檔案相關 metadata、檔案修改紀錄、時間戳記等,以協助重建案情、時間軸或找出惡意行為

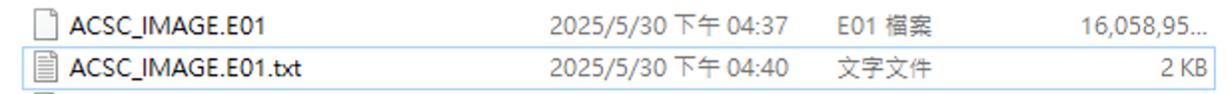

目前藍隊 CTF 的 Disk Forensic 題目會給兩種檔案,一種是 Image 檔案

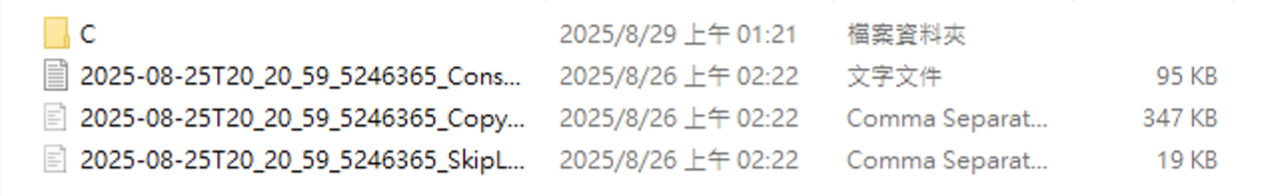

另一種會是類似完整的硬碟內的檔案,但是又不是完整的

這兩個差別是什麼呢?

上面的是由 FTK Imager 或是其他取證工具將完整的 disk 資料把它轉成 image,因此原本留在 disk 裡面有什麼資料,在 Image 裡就會留著這些資料,所以檔案有可能會超級大。如果要查看也可以使用 FTK Imager 查看或者掛載到電腦上

下載連結:https://www.exterro.com/digital-forensics-software/ftk-imager

FTK Imager 是由 AccessData 開發的一款磁碟/資料映像與預覽工具,它可用於在不改變原始資料的情況下,取得一個與原始儲存裝置(硬碟、USB、記憶卡等),以供日後分析、法律調查等用途

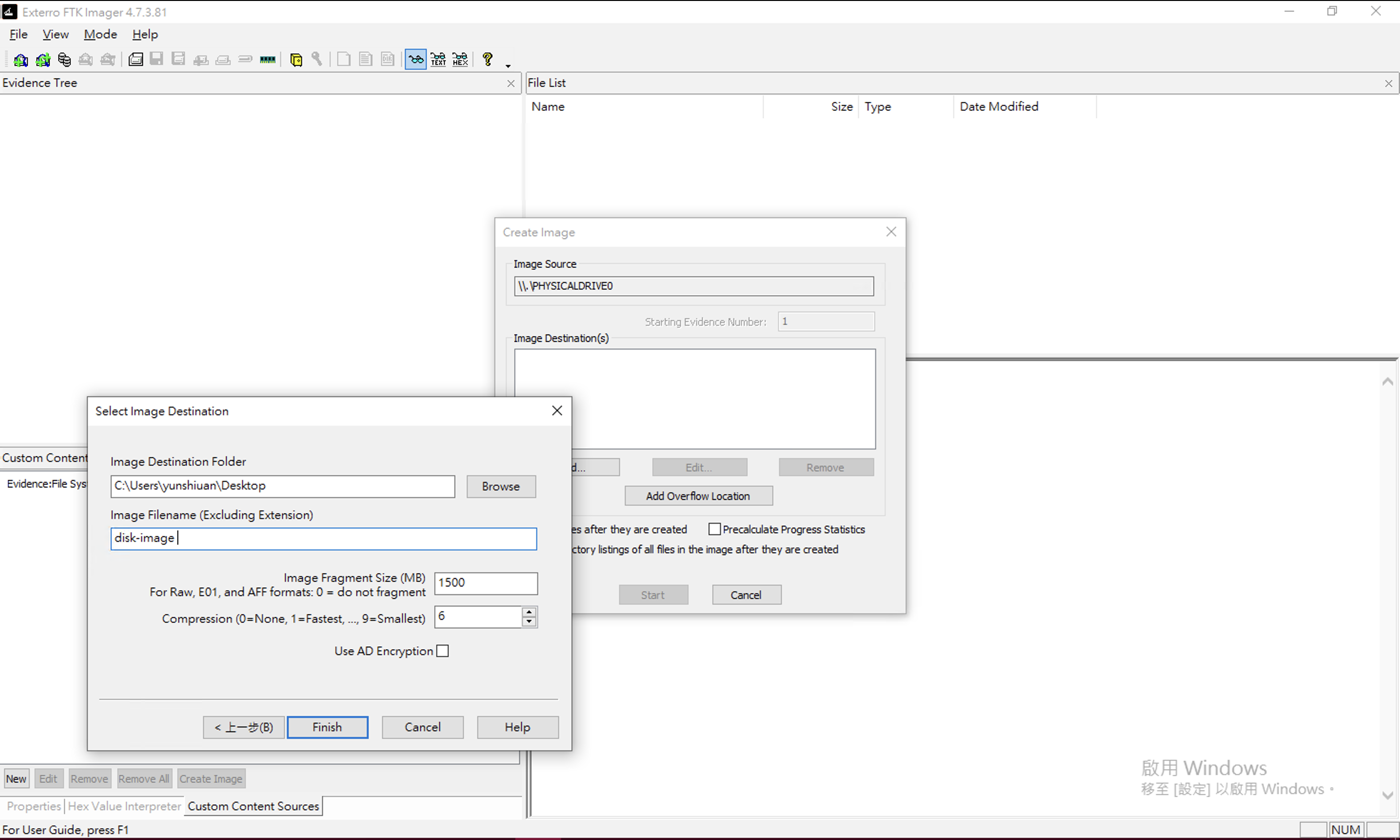

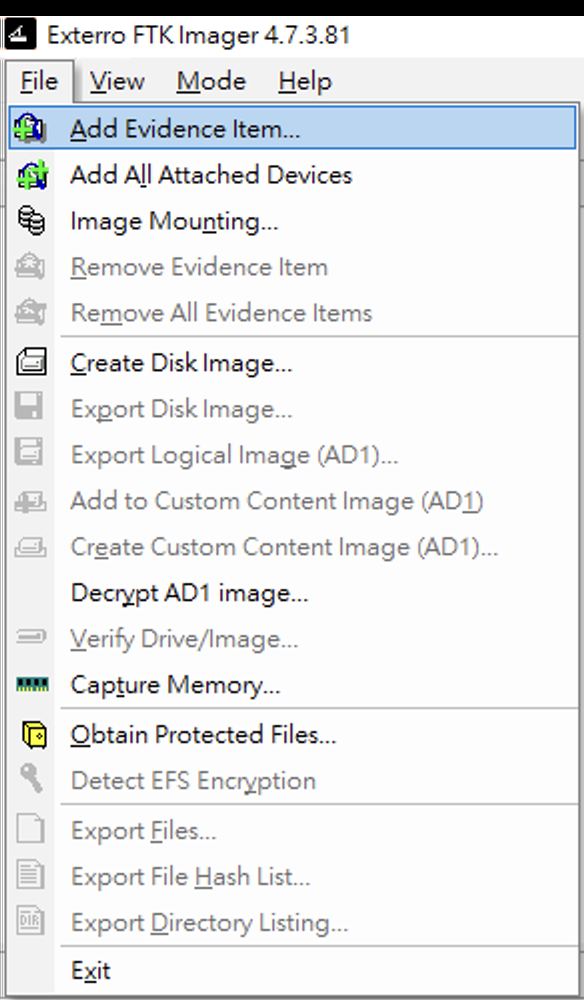

如果要掛載 Image,點選左上角的 File -> Add Evidence Item

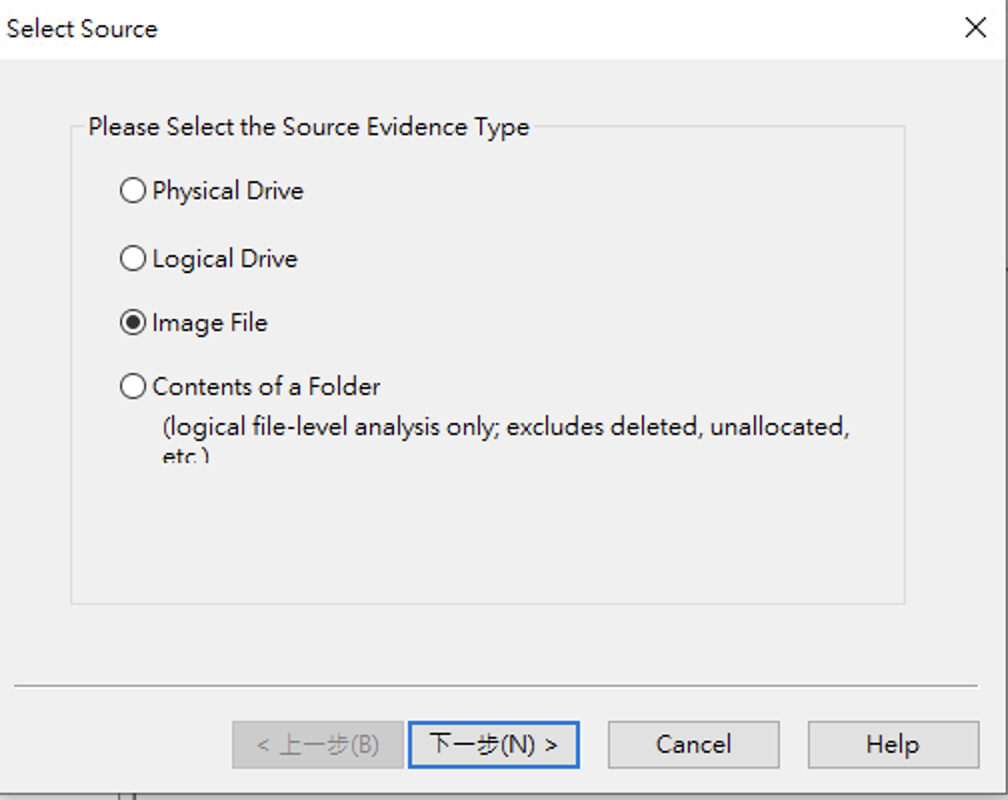

選擇 Image File

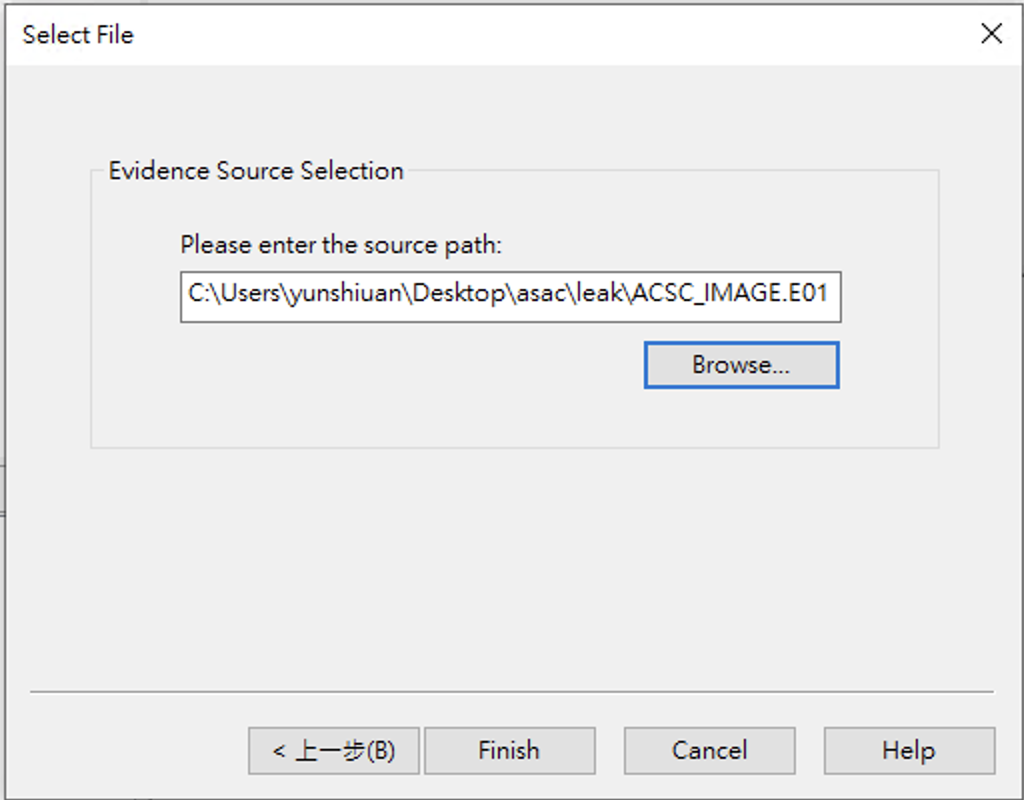

選擇 disk image 路徑

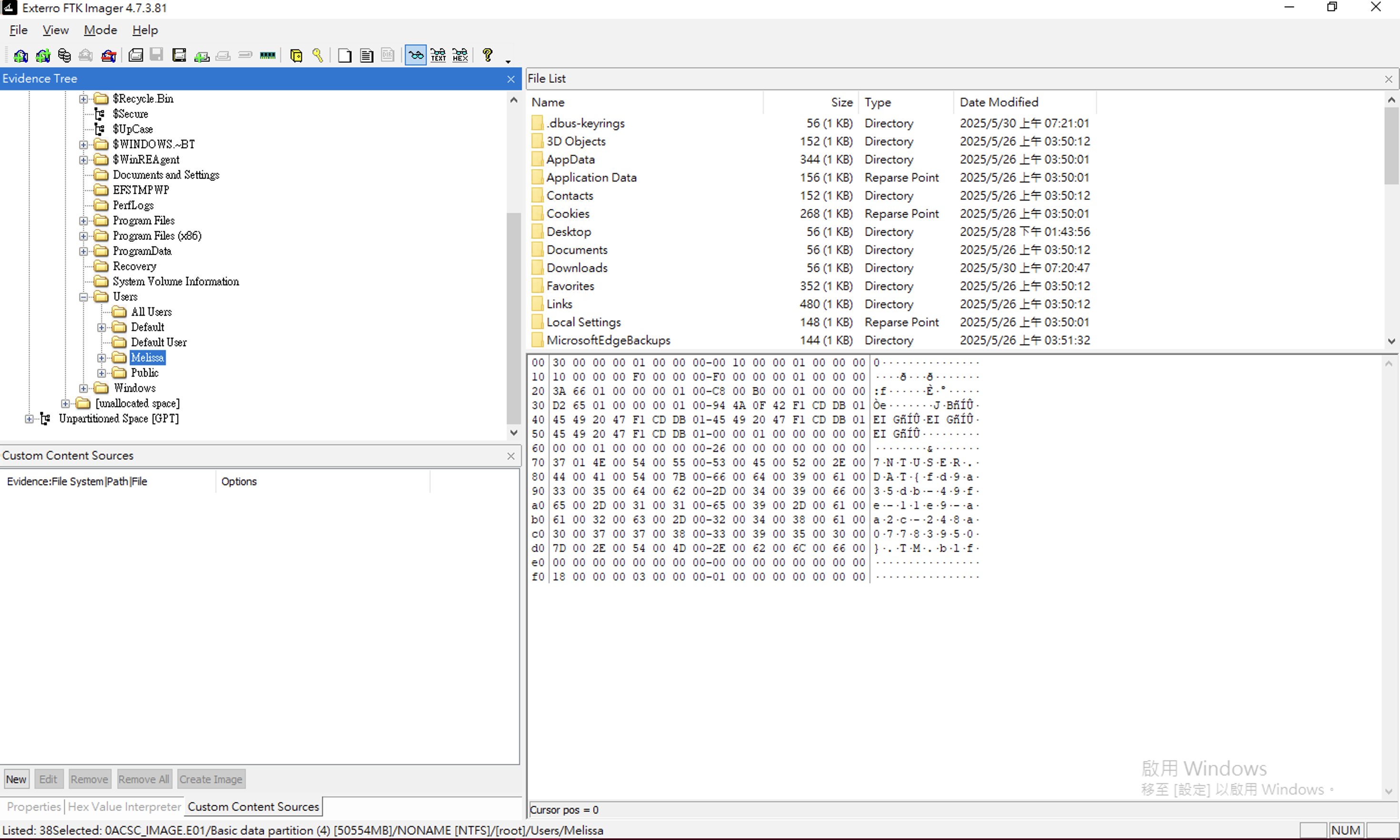

之後就可以查看 image 內容了

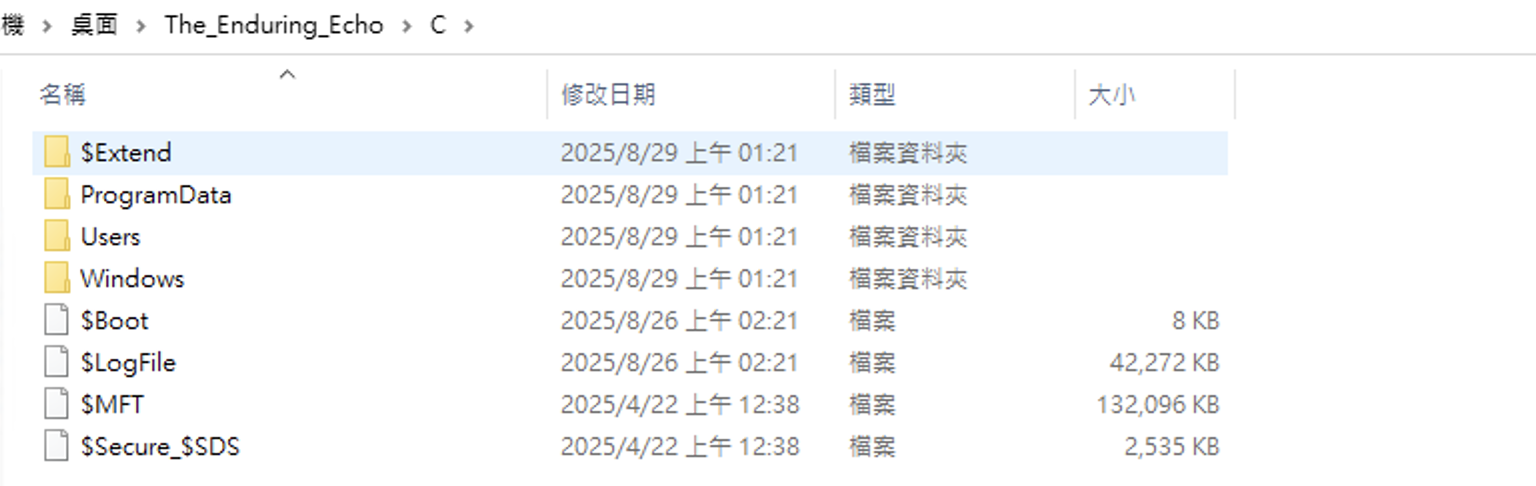

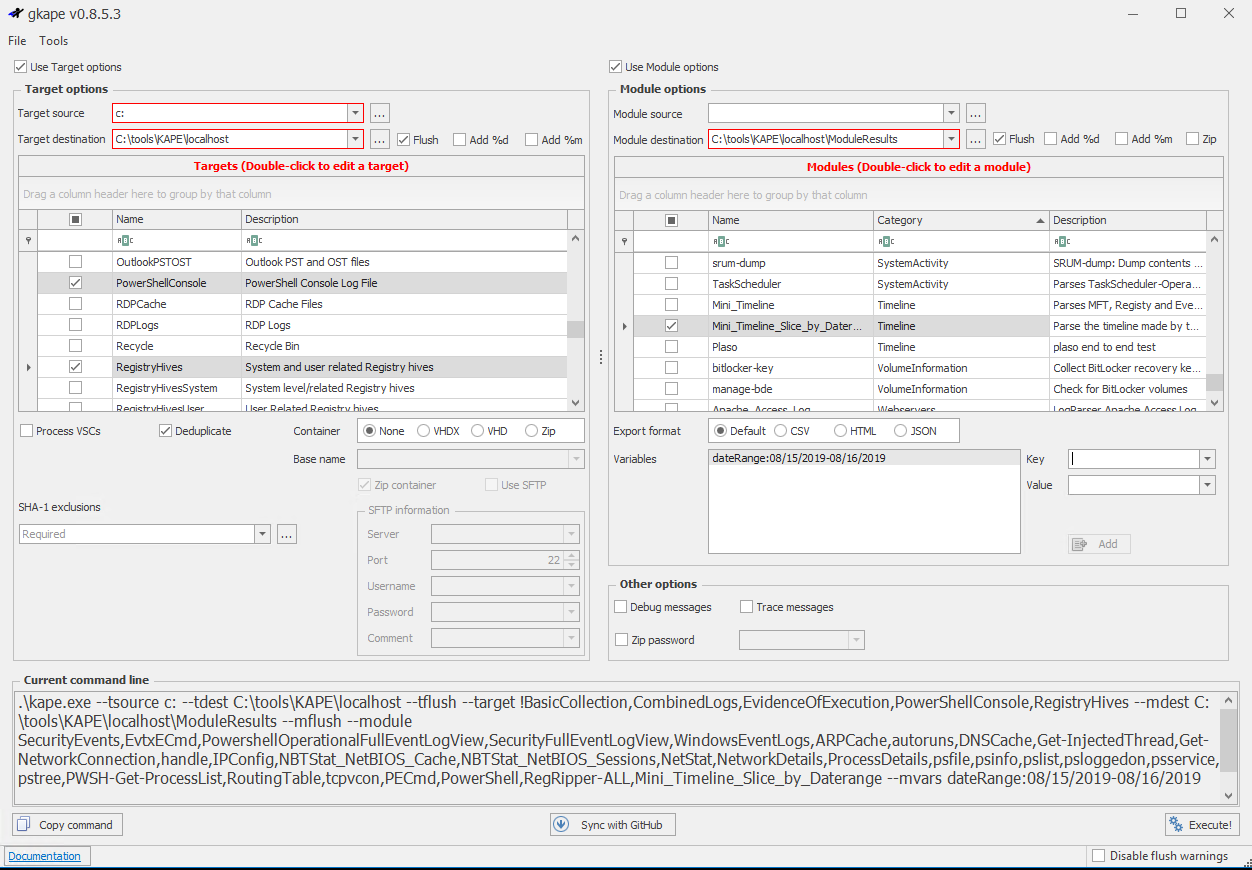

另一個則是另外使用一個 KAPE 工具將 disk 中關鍵的一些檔案(如:evtx、NTUSER.DAT、tmp 等)提取出來再整理成一包壓縮檔,解壓後就會出現整理過後的硬碟內容,因此檔案大小會比使用 FTK Imager 轉換的 Image 小很多,並且可以直接查看,又稱為 triage image

下載連結:https://www.kroll.com/en/services/cyber/incident-response-recovery/kroll-artifact-parser-and-extractor-kape

KAPE 是由 Eric Zimmerman 為 Kroll 所開發的 DFIR 工具,它是一個快速收集 artifacts 並初步處理的工具,用於從現場系統或儲存媒體中迅速抓取對鑑識有用的檔案或資訊,再利用 modules 來解析/整理這些資料。目的在於在完整映像完成前就能有可用線索。

source : ``https://isc.sans.edu/diary/25258

接下來得到了 image 檔之後,就可以開始看我們想要得知的一些內容

路徑:%WinDir%\System32\winevt\logs

此資料夾底下會有很多 evtx 檔案,其中記錄了很多事件,主要會看的有這三個

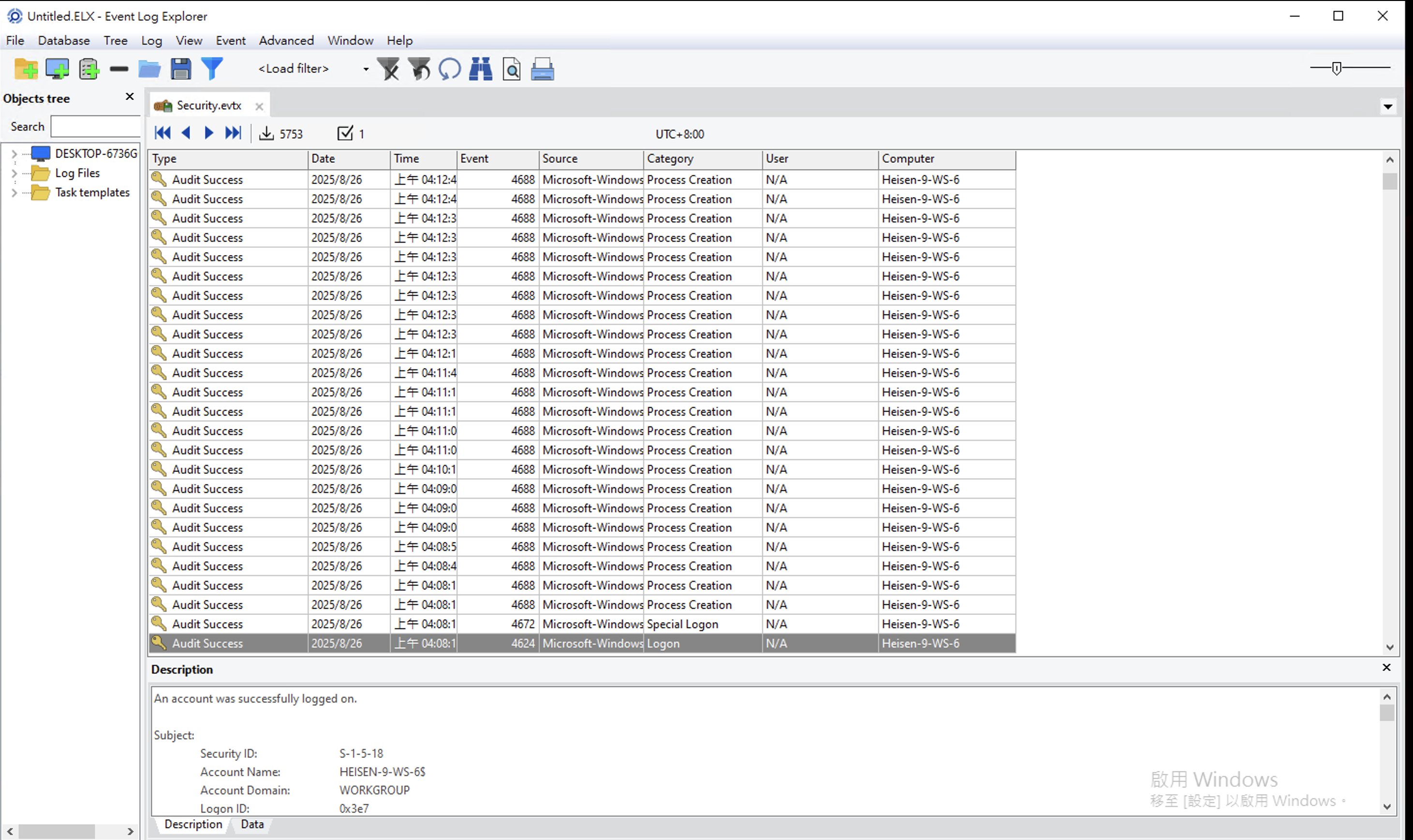

可以用內建的 Windows Event Viewer 查看,或者使用第三方程式,如:Event Log Explorer 介面比較好看一點

查詢時會需要搭配一下 Event ID,這邊列出一些很常會使用到的

| Event ID | Log 來源 | 說明 |

|---|---|---|

| 4624 | Security | 成功登入事件 |

| 4625 | Security | 登入失敗事件 |

| 4634 | Security | 使用者登出 |

| 4672 | Security | 特殊權限帳號登入 (例如系統管理員) |

| 4688 | Security | 建立新行程 (process creation) |

| 4689 | Security | 行程結束 (process termination) |

| 4697 | Security | 安裝新的服務 |

| 4720 | Security | 建立新的使用者帳號 |

| 4722 | Security | 啟用使用者帳號 |

| 4723 | Security | 使用者嘗試變更自己的密碼 |

| 4724 | Security | 嘗試重設其他帳號密碼 |

| 4725 | Security | 停用使用者帳號 |

| 4726 | Security | 刪除使用者帳號 |

| 4732 | Security | 使用者被新增至本機群組 |

| 4733 | Security | 使用者被移出本機群組 |

| 4740 | Security | 使用者帳號被鎖定 |

| 1102 | Security | 清除稽核日誌 (Event Log 被清除) |

| 6005 | System | Event Log 服務啟動 (通常代表開機) |

| 6006 | System | Event Log 服務關閉 (通常代表關機) |

| 6008 | System | 非正常關機事件 |

路徑:%WinDir%\System32\Config

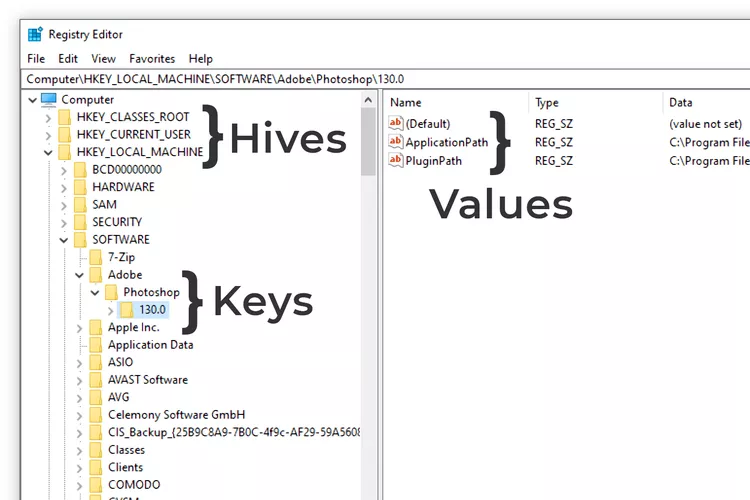

Windows Registry 是 Windows 的中央設定資料庫,系統與應用程式把大量設定、狀態與活動資訊寫入其中。它不是單一文字檔,而是以樹狀結構儲存的二進位資料庫,供作業系統、驅動程式與應用程式查詢與修改

它是由這三個基本結構儲存

而 HKEY_LOCAL_MACHINE (HKLM) 是存放針對整個電腦的設定,如驅動程式、已安裝軟體、系統服務、硬體資訊等

source : ``https://www.lifewire.com/what-is-a-registry-value-2626042

以下四個是很常會去查看的 Hive

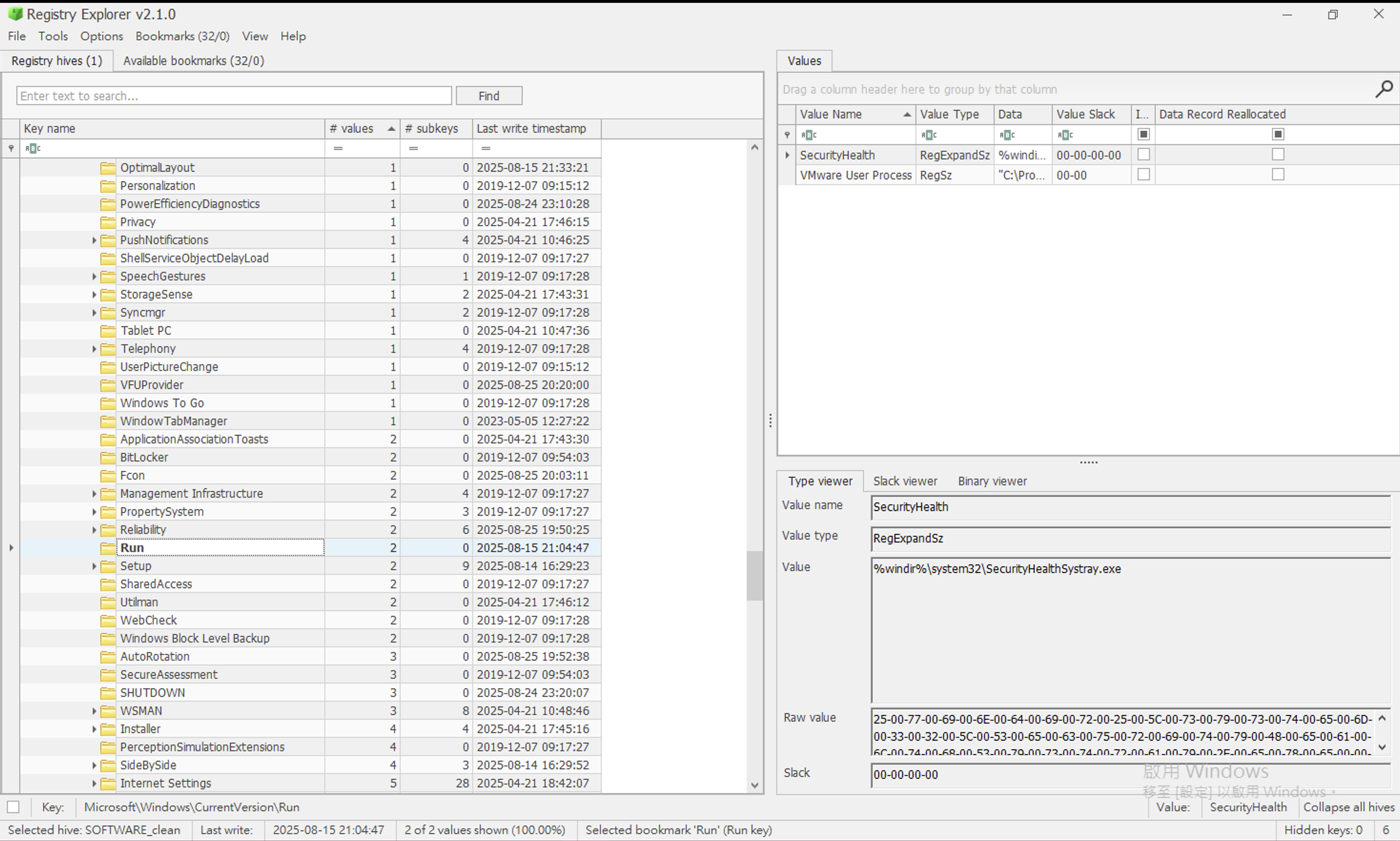

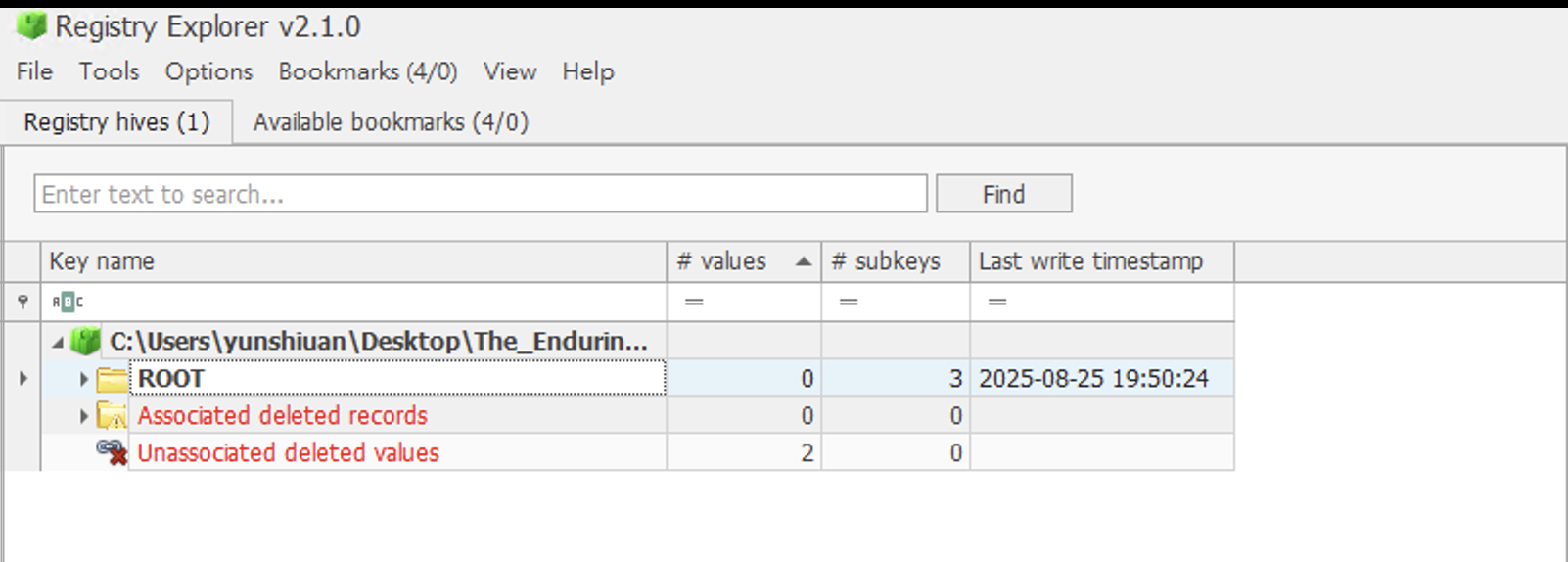

可以使用 RegistryExplorer 幫助查看

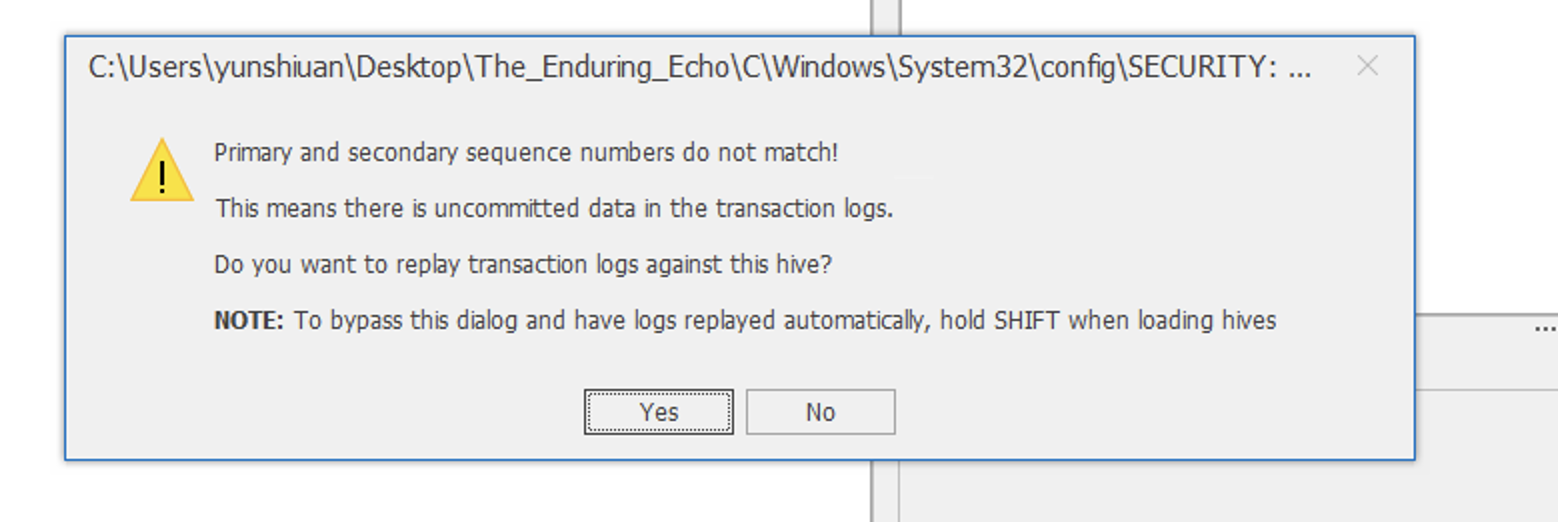

另外有時候匯入 Hive 時會出現這樣的警告

此警告表示主 hive 檔案與其 transaction logs (.LOG) 的序號不一致,代表 transaction log 中存在尚未同步到主檔案的變更。

Windows Registry 採用 write-ahead logging 機制:修改時先寫入記憶體快取,再記錄到 transaction log,最後才定期 flush 到主 hive 檔案。而當 log 檔案的序號大於主檔案時,這個 hive 就會被稱為 Dirty Hive

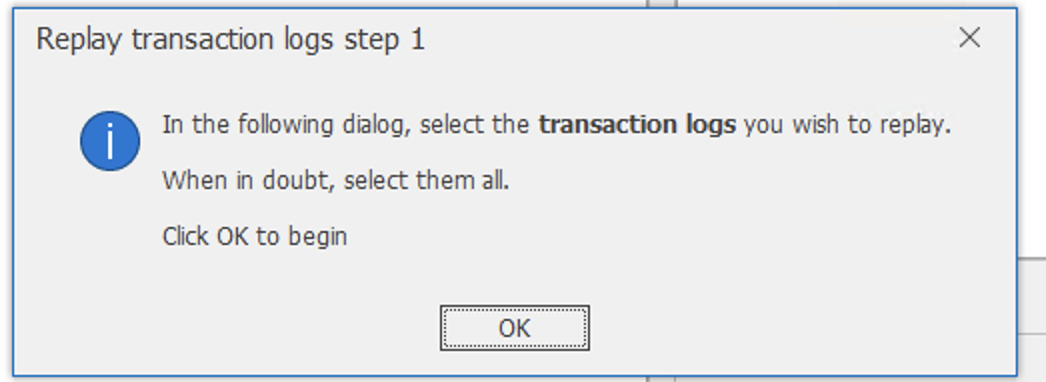

按下 Yes 之後就會開始進行與 transaction logs 的合併

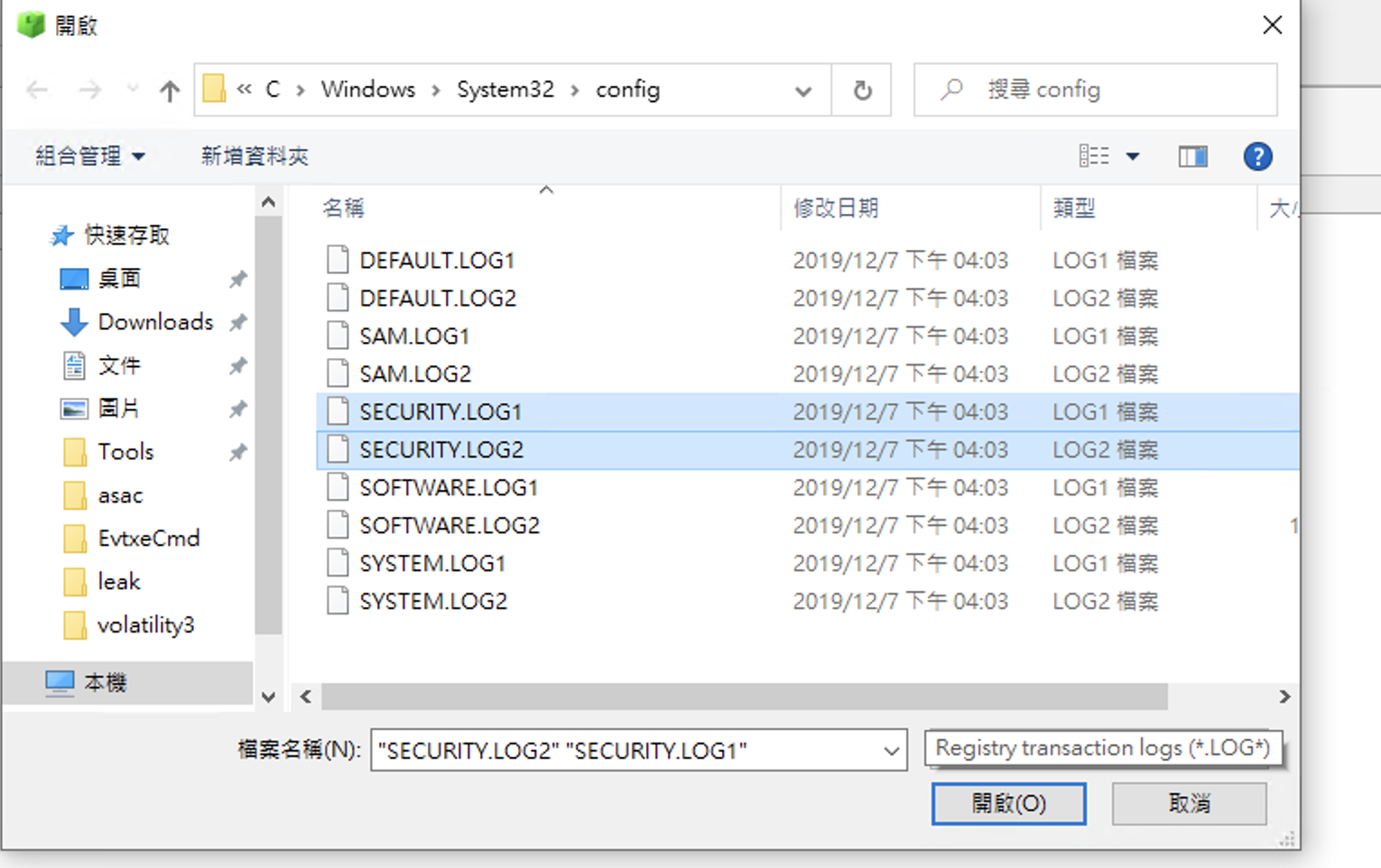

選擇 transaction logs

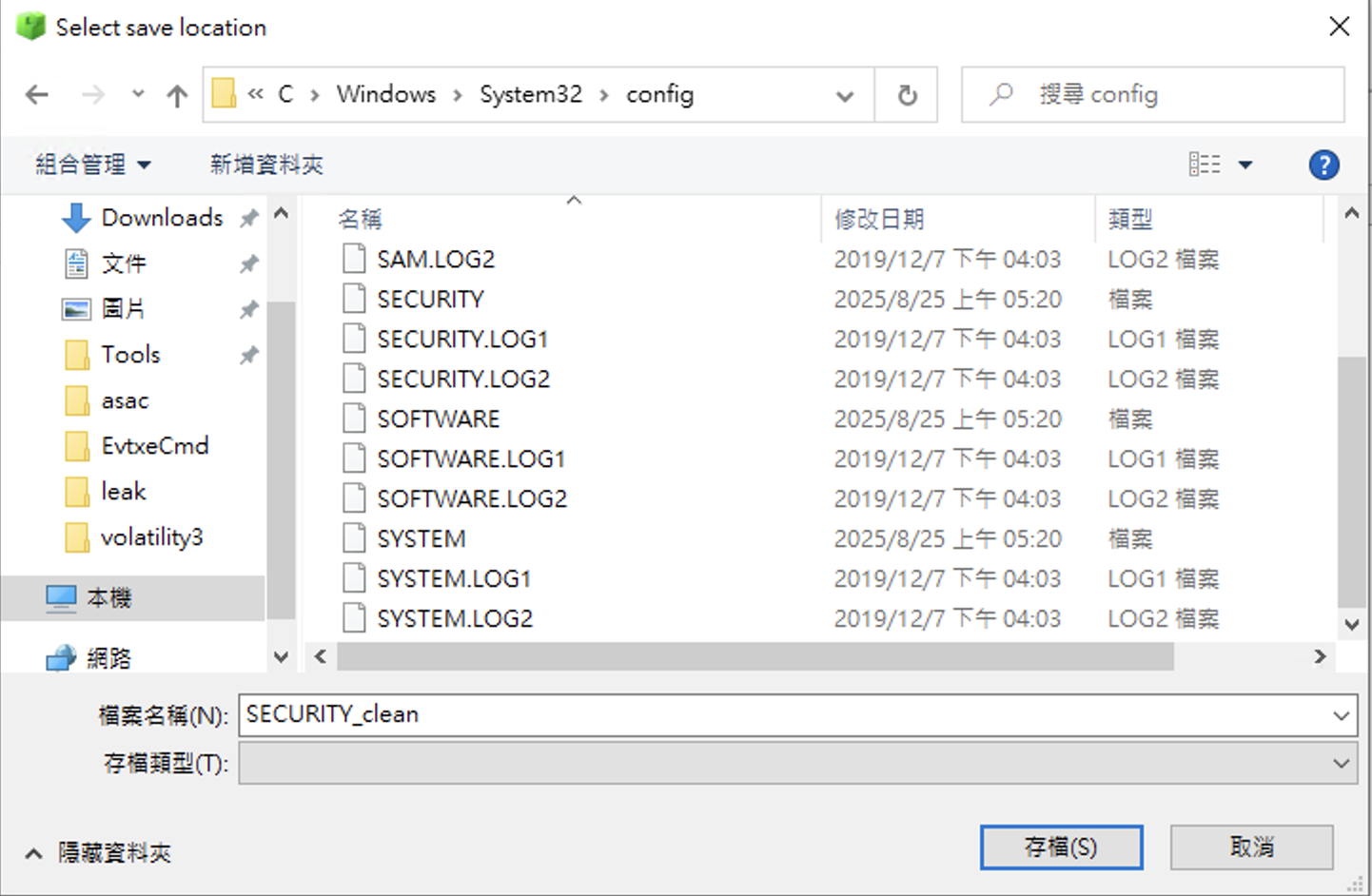

選擇後它就會幫你合併,合併完後先儲存到一個地方

存完後就可以看這個合併過後的 Hive

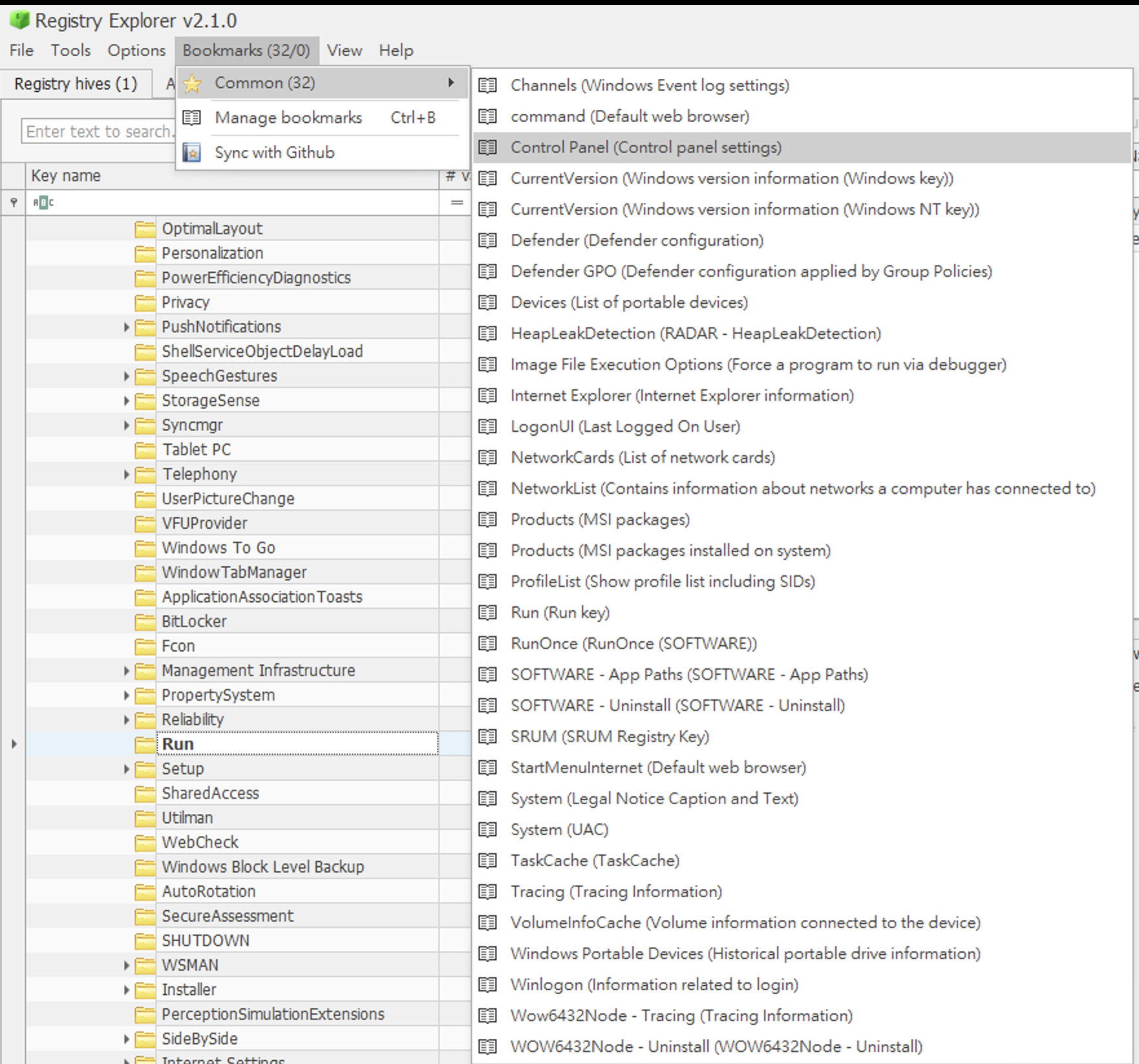

Registry Explorer 工具除了可以查看之外它還有預設書籤可以使用,快速定位到想要看的 key

以下列出常見路徑

| Registry 路徑 | 說明 |

|---|---|

| HKLM\SYSTEM\CurrentControlSet\Services | 系統服務與驅動程式資訊 |

| HKLM\SYSTEM\CurrentControlSet\Control\ComputerName\ActiveComputerName | 電腦名稱 |

| HKLM\SYSTEM\MountedDevices | 磁碟/USB 裝置掛載資訊 |

| HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run | 系統啟動時自動執行程式 |

| HKLM\SAM\SAM\Domains\Account\Users | 本機帳號資訊 |

今天分享了什麼是 disk forensic 以及一些會想要先查看的線索,接下來幾天會繼續介紹其他在 Disk 中值得分析的檔案