今天來實作如何用 Nmap 掃描 自己的電腦(localhost),了解有哪些 port 開放、服務是什麼。全程只對本機操作,安全、合法、流程大約5–15 分鐘。

目標

了解本機開放的連接埠與基本服務版本,養成檢查開放 port 的習慣。

工具

- Nmap(跨平台)

- Windows:下載並安裝 Nmap(官方安裝包含 Zenmap GUI,可選)

- macOS / Linux:使用

brew install nmap 或套件管理器安裝

步驟(在自己的電腦執行)

- 開終端機 / PowerShell / CMD。

- 執行簡單掃描(只掃 localhost):

- 基本掃描(快速):

nmap localhost

- 掃描常見 port + 服務版本(推薦):

nmap -sV localhost

- 若想看全部 port(較慢):

nmap -p- -sV localhost

說明:-sV 會嘗試辨識服務版本;-p- 掃描所有 1–65535 ports。

- 等待掃描結果出來,截圖終端機畫面(確保可以看到開放的 port 與服務欄位)。

成果

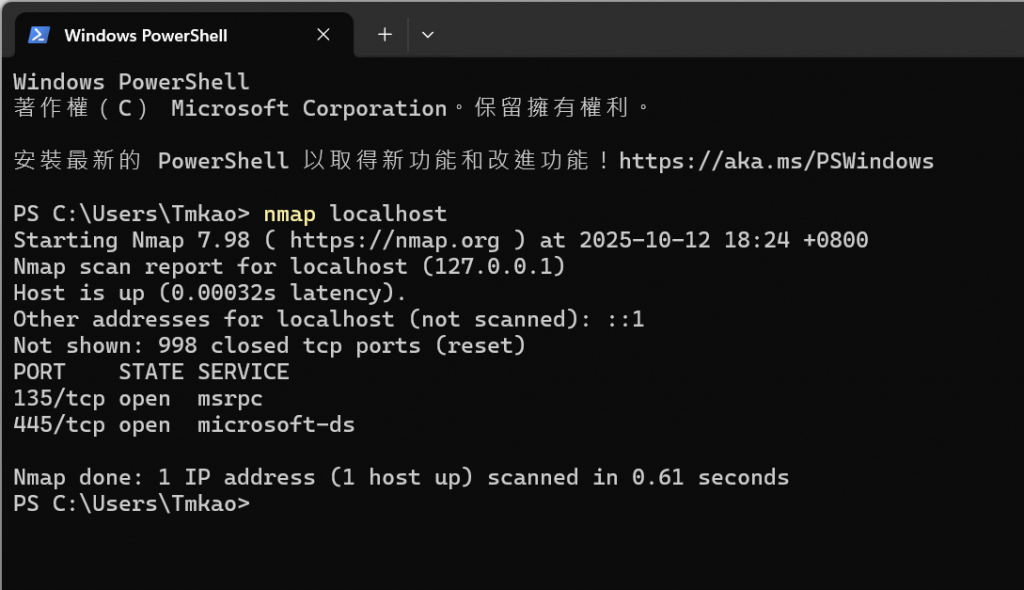

- 截圖 1:

nmap localhost 的輸出結果

發現:偵測到 135/tcp (msrpc) 與 445/tcp (microsoft-ds) 開放,屬於 Windows 常見服務,若不需建議限制或關閉。

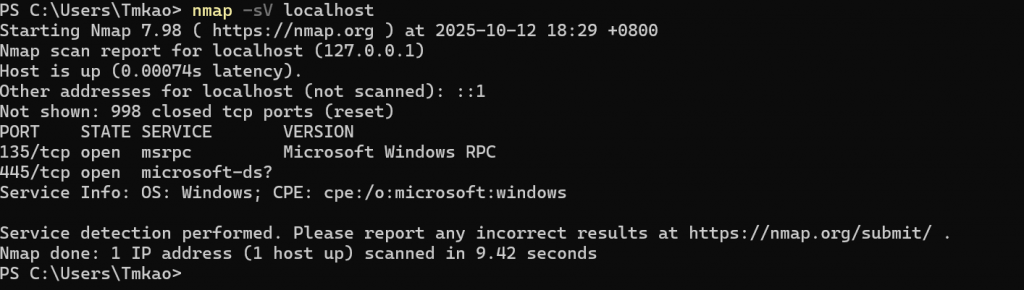

- 截圖 2:

nmap -sV localhost 的輸出結果

發現:偵測到 135/tcp (Microsoft Windows RPC) 與 445/tcp (microsoft-ds) 開放,為 Windows 常見服務;若非必要可考慮在防火牆限制或停用。

小結

這次實作透過 Nmap 掃描本機(localhost),實際觀察到哪些連接埠與服務正在運作。從結果可見 Windows 系統常見的 RPC 與 SMB 服務,讓我更理解了 port 掃描與服務辨識的實際應用,也學到如何用工具檢查自己電腦的網路狀態。

備註

- 本次所有操作皆在本人裝置與本人帳號上執行,未對任何未授權系統進行掃描或測試。