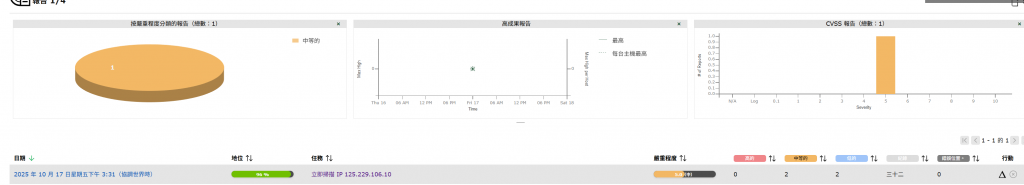

Day27 — 執行掃描並匯出報告

這些是透過IP來找到的漏洞

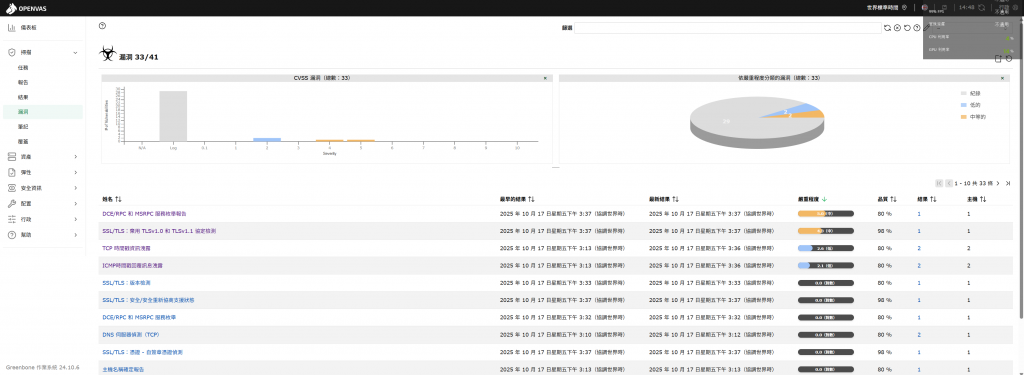

Day28 — 從 OpenVAS 報告抽出 CVE 清單

這是掃描出來的一些漏洞

CVE漏洞代碼的資訊

第一個是CVE漏洞資料庫的網站

https://www.cve.org/

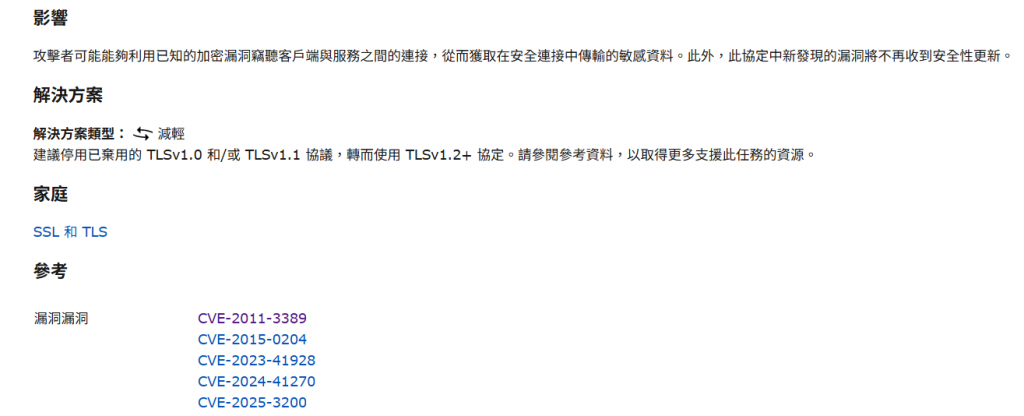

Day29 — 比對 CVE 報告結果

這個是關於CVE-2025-3200的資的資料

https://www.cve.org/CVERecord?id=CVE-2025-3200

影響: 未經身分驗證的遠端攻擊者可以利用此漏洞,攔截並操縱 Com-Server 與其連接系統之間的加密通訊。

原因: 許多現代標準已不建議使用 TLS 1.0 和 TLS 1.1,因其已被視為不安全且存在已知弱點。

嚴重性: 一些安全追蹤器將其標記為嚴重等級的漏洞。

為了修補此漏洞,建議將受影響的系統或軟體更新至支援更安全加密協議(如 TLS 1.2 或 TLS 1.3)的最新版本。

Day30 —遇到的困難

最多的困難應該是從網路上尋找資料,太多以前的資料以及更複雜的工具,會花很多時間繞圈圈,過程中其實蠻有趣的,尤其是看到漏洞被掃描出來的時候特別有成就感。