若照你這樣標示的, A,B,C 三台都不會通外面去...

A,B 雖然有設 Default Gateway, 但是他們卻永遠都無法將封包送到自己定的那個 Gateway去, 因為 Gateway 只能跟自己同網段, 不可以跨網段. 50.x.x.x 和 192.x.x.x 是不同網段, 兩者不能互通.

跟 A,B 同網段的是 192.168.1.x, 所以他們的 Gateway 只能設 192.168.1.x 這個網段裡面的其中一個設備, 例如: 防火牆, 或是其他的路由器.

照你的設定法,A, B, C 三台不但無法連外網,內網應該也不通。

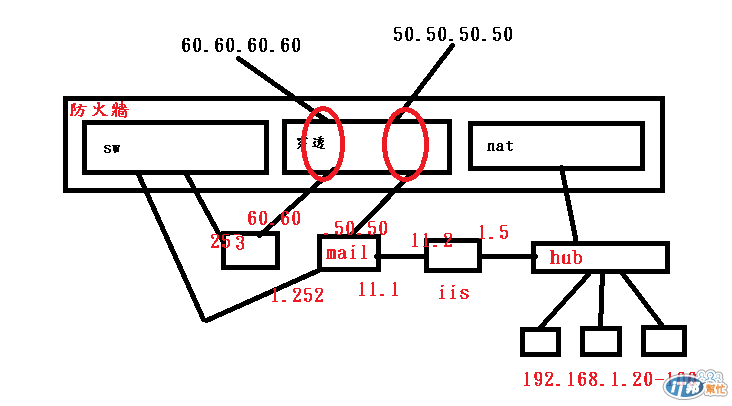

跟我猜的差不多。50 跟 60 是處於 DMZ 的雙 IP 模式。

不過你的防火牆依然不是 GW,所以還是沒用處。

尤其你有兩個出口,理論上兩個都要有防火牆才對。或者是在防火牆那台上,撥兩線 ADSL 出去 (你的 50, 60 應該是 ADSL 吧?)

最簡單的方式,如圖所示,把 ftp 跟 mail 也擺到內網來,用 NAT 轉進來就行了,這樣它們也會受防火牆管控,原本的兩條對外的線,就都放到防火牆上,這樣進出才會都受防火牆的管控。

之前mail想放在dmz區,但不知為何信就不能收發,所以後來中華電就把防火牆設為穿透式,將mail那台 linux設定為nat.擺在防火牆外面.所以那台ip有192.168.1.252跟50.50.50.50...

如今防火牆要換成 fotigate 200b......所以想把.253跟.252都擺進來.可以的話連192.168.11.2都想擺進來

防火牆的前1-8 port 是sw ,9-12 可以當虛擬domain, 13-16可當nat

以上是中華電信建議的架構....不過她們也沒有實作經驗...

firewall設transparent就好了

為啥一直堅持firewall非得當gateway不可呢?

個人淺見啦..請多指教

看起來 好像原問 是公司內有可能要走 VLAN, 就好幾個網段, 只是不小心的把要走不同網段的 PC 都用同一台 HUB接在一起 ,照道理一般我們都是一個 VLAN 一台HUB接到防火牆的不同PORT..多少個VLAN 就用多少個HUB 接..除非HUB 應該說是SWITCH 才對, 有功能可以設定 VLAN..然後在防火牆上設定各個 PORT 的 policy.

防火牆本身的服務, 也會需要對外連線. 所以也需要有路由.

例如常見的幾個狀況,

1.防火牆的管理介面, 跨網段來管理防火牆時, 要知道怎麼回到連線端.

2.防火牆若需對外做 NTP 教時, 要知道怎麼連到 NTP server 的路由.

3.防火牆若需要做 DNS query, 要知道怎麼連到 DNS server 的路由.

所以你現在的防火牆, gateway 指向 192.168.1.252, 代表它的 default route

會往.252 那台 linux PC.