各位前輩

小弟有幾個問題 煩請各位前輩解惑

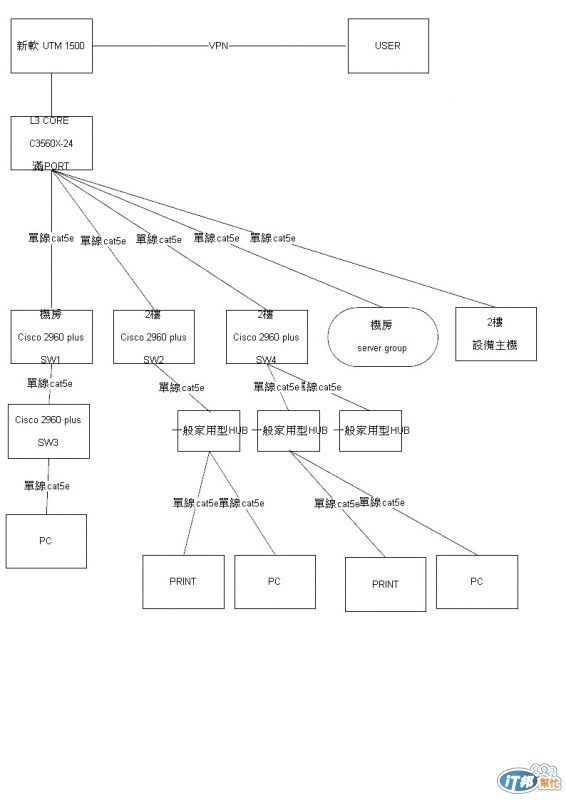

圖一

為小弟公司目前的架構 電腦數大概300台 無開啟DHCP

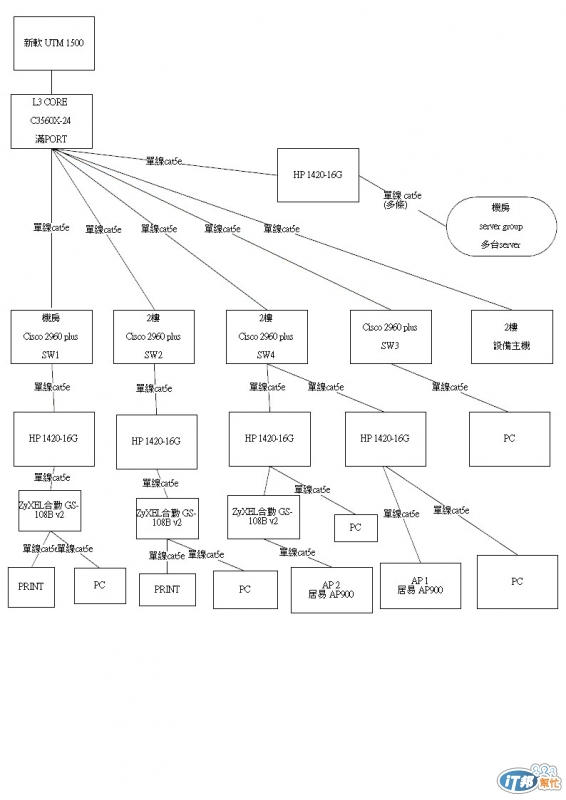

圖二

為小弟修改後,相關問題為

一.是否可將 AP 900 可設定兩組SSID,一組訪客、一組內部,且將訪客SSID用VLAN切開

UBLINK方便是說可這樣設定,BUT需要在L3切VLAN方可這樣使用,或者獨立從L3加裝HP後拉線至各樓層,煩請各位前輩給予小弟建議

二.是否可將原本L3後面的 server group 改成圖二接法

三.單位網路節點改成合勤GS108B V2 OK嗎? 還是各位前輩有推薦的HUB

因小弟非本科系 煩請各位前輩解惑 感恩...

是不是本科系不是重點,小弟也非科班出身

重點是版大的觀念要方向正確

很多公司都想SSID用VLAN切開

一組訪客、一組內部

可是L3switch並沒有資安功能

除非下存取控制命令ACL,才能控制網段通訊

所以SSID用VLAN切開後,訪客仍然是會連到你老闆的電腦

這樣,有了解其中風險了嗎?

新軟UTM現在似乎也有ThinAP的架構

可以請教是否有Tunnel模式的ThinAP架構

改採購其ThinAP或可解決您的困擾

其他L3及switch的問題

也該問問自己切Vlan的目的為何?

才能找到正確的方向。

感謝M大

Thin AP 有考慮過 礙於經費問題,此計畫目前尚無法推動

VLAN ID設定後一樣可以連到內部?

感謝您

版大既有的網路不是也有好幾個網段嗎?

不同的VlanID是否也能連通呢?

既是如此,

新設的SSID,即使有不同的VlanID

當然也就會連通了

所以訪客仍然是會連到你老闆的電腦

另外,很多人也會忽略無線基地台另一個安全隱憂

在同一個基地台上,使用同一個SSID的不同USER

彼此之間是否也能互通?

以前用公司的電腦比較不會有顧慮

但現在很多手持設備都是自己攜帶入公司的

這個資安問題就需要仔細考量了

提供版大您一併參考

把訪客SSID的VLAN一路透通到UTM上,這個VLAN不要在任何switch上bind IP address.

這樣在switch上就和公司內網隔離.

在UTM用firewall rule,就可以很容易設定(相較在siwtch上的ACL).

讓訪客只能上Internet,但不能連進內網.

這個方法我有想到...只是拉線是大工程...感謝Z大

並不需要重拉線阿,tag VLAN本來就可以在同一條實體線路裡,同時存在多個邏輯layer2網路(VLAN).

例如,

在AP900上設Guest SSID,對應帶一個VLAN tag出來,上到HP1420-16G.

一樣繼續帶原來的tag上到Cisco 2960 plus,再上到Cisco3560X-24,再上到UTM.

並不需要重拉線阿,tag VLAN本來就可以在同一條實體線路裡,同時存在多個邏輯layer2網路(VLAN).

例如,

在AP900上設Guest SSID,對應帶一個VLAN tag出來,上到HP1420-16G.

一樣繼續帶原來的tag上到Cisco 2960 plus,再上到Cisco3560X-24,再上到UTM.

看架構要改不少顆的 Switch Hub 設定

如果AP900的數量不多我會建議直接拉兩條網路線過去區分Lan-A和Lan-B最快

FYI類似的觀念

MHG/UTM+NSH-2926+AP710做tag vlan

http://www.ublink.org/index.php/2-uncategorised/231-mhg-utm-nsh-2926-ap710-tag-vlan.html

Vigor2960+VigorAP800+CiscoSG300 vlan Tag 設定

http://www.ublink.org/index.php/files-download/file/688-vigor2960-vigorap800-ciscosg300-vlan-tag.html