因公司有管控同仁自帶筆電連入公司網路的限制,想請問該如何管控同仁自帶筆電的管控呢(實體線路)?或是其他的方式可以管控呢?目前公司都是使用D-Link的交換機(DGS-1210與DES-3552)。

以你的現有設備, 只能鎖 Mac, 不過如果數量很多你會想哭...

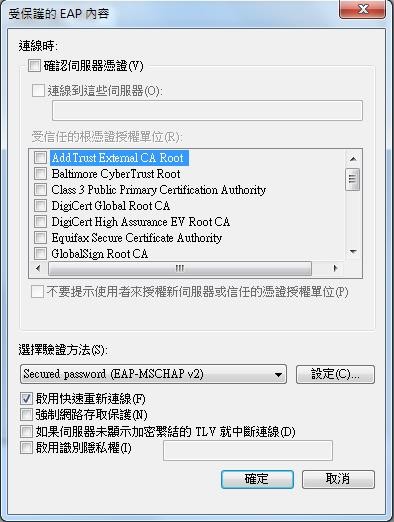

長遠來看, 必須將設備換成可支援 802.1x 的規格, 然後公司導入 AD 架構, 公司的電腦全部加入 AD 後, 自動派發電腦憑證給每一台電腦, 然後在 Switch 上面開啟 802.1x, 只要電腦連線, 就會自動驗證她的憑證, 來決定要不要讓她連線, 沒有憑證或憑證驗證錯誤的, 就自動把 Switch Port 關閉, 不讓他用....

自己家裡帶來的電腦, 裡面不會有公司的電腦憑證, 就算她把公司現有憑證拷貝過去也沒有用, 因為憑證會綁電腦, 每張都不同...

這個方法不只用到有線, 無線網路也同樣可以用 802.1x 控管, 包括手機上網...部署 802.1 X 有線與 Wireless 部署伺服器的憑證

Raytracy大大您好,非常感謝您的回覆

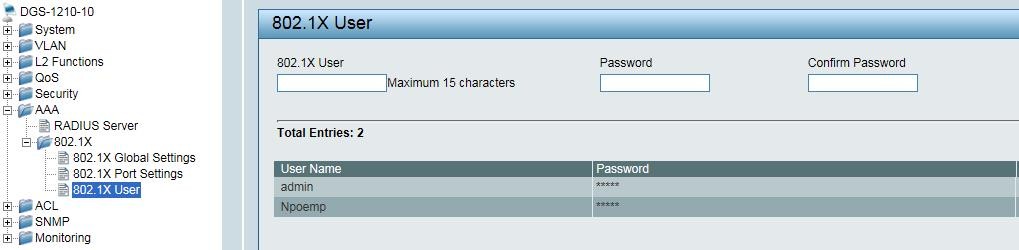

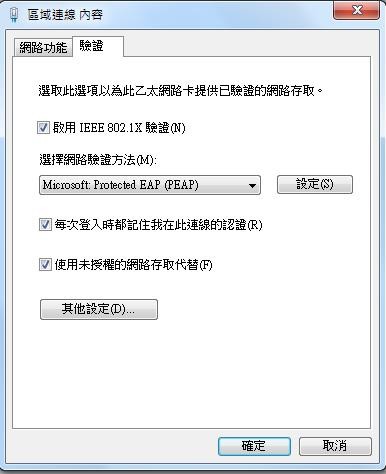

剛查詢https://www.manualslib.com/manual/930246/D-Link-Dgs-1210-28.html?page=68 後發現DGS-1210應該有支援802.1x驗證,目前公司內部是有AD的環境,但沒有憑證的服務,正巧該AD主機我沒有權限可以管理,不曉得能否使用本機帳號或是AD帳號做驗證就可以了嗎?

用帳號驗證當然也可以, 但這樣就失去你想要隔離電腦的目的了, 因為他拿自己家裡的電腦插上去, 問帳密的時候, 只要輸入公司 AD 的帳密, 一樣可以過關使用....

發憑證的目的是要綁住電腦, 綁電腦的憑證登入時不用問帳密, 他就沒有機會在自己的電腦上面輸入公司帳密登入....

Raytracy大大您好:

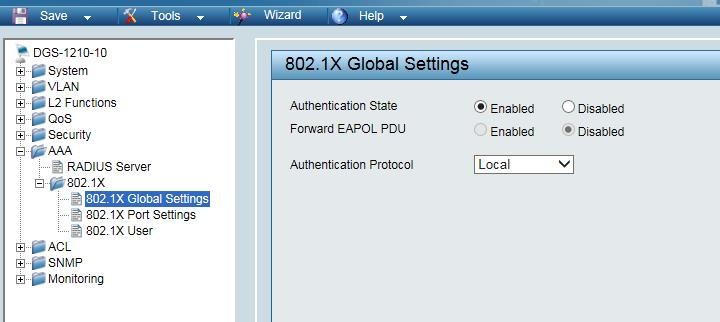

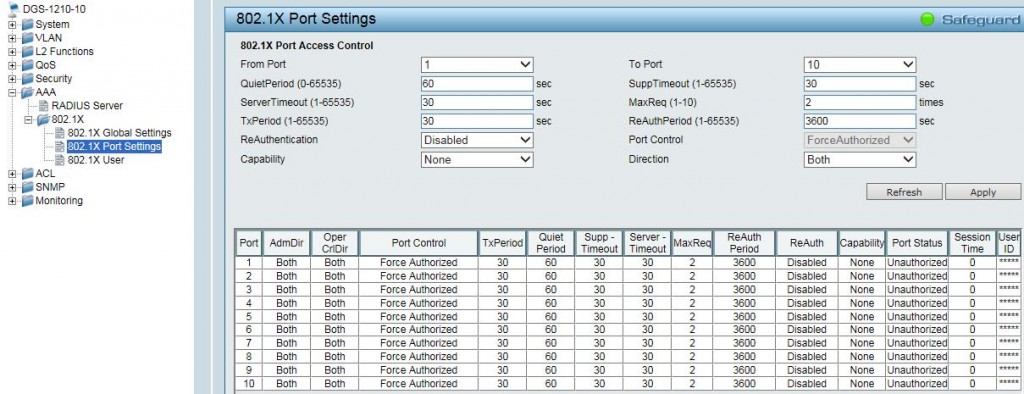

我發現我跟這位大大的問題(https://ithelp.ithome.com.tw/questions/10186964?sc=rss.qu)蠻類似的,也是設定好了之後,單純使用Local(交換機)驗證,也都是會通的,也不用特別打帳號密碼都是可以連線的...

我拿另外一台未設定秘碼的設備插上switch後,

發覺他還是可以正常連線且取得IP。並未因為驗證失敗而斷線,想請問我還有哪邊沒注意到需要新增修改的嗎?再麻煩指點了,謝謝。

你的 Radius Server 在哪裡?...用 Local mode 他不會去核對憑證啊?...他要 Radius mode 才會把 EAP 封包後送, 請求後端的 Radius Server 幫忙驗證...單單靠 Switch 自己本身是沒有辦法驗憑證的...

正確的架構:

Client->Switch->Windows NPS

Client 和 Switch 之間會用 802.1x 溝通, 但 Switch 後段需要透過 Radius 協定, 去跟 Windows NPS 溝通. 而 Client 的憑證, 則是由 Windows CA 發出來的.

你把 Switch 切成 Local mode, 就沒有後面那段 NPS 了, 所以也不會有憑證保護. 此外憑證要用 EAP 驗證.

這裡有大致的部署步驟, 必須全部都做到才可以:

Checklist: Configure NPS for 802.1X Authenticating Switch Access

這是 Windows NPS 的設定範例:

HOW TO CONFIGURE WINDOWS 2012 NPS FOR RADIUS AUTHENTICATION WITH UBIQUITI UNIFI

我切成LOCAL mode只是要驗証交換機的設定對不對..上次有問你如果沒有憑證的狀態下,是能夠用用帳號驗證的,所以我想最單純的測試就是使用LOCAL MODE,確認lOCAL MODE能夠驗證後,再設定NPS的部份,但今天我只是設定lOCAL MODE的部份,就無法正常運作了...

各廠牌的 local mode 設定方式不盡相同, 有些甚至功能都沒做完整, 這部分可能要 先去請教 Dlink 的客服, 它們才能回答這個技術問題...

switch有Port Security的設定可以設定,但不是每款switch都有相關的設定,你可能要研究一下dlink這兩款有沒有類似的設定。

另外我還想到就是從DHCP那做綁MAC發放IP,如果發現有沒綁定的MAC就會知道有人偷連。但最好(免費)的做法應該還是Port Security拉@@"

魷魚大大你好,目前公司的做法就是使用Port Security,但因為同仁時常搬動坐位,導致常常開起來又忘記關起來,管起來很麻煩...因為也有想過用DHCP方式...但不做的原因也如同以上所述,同仁常搬動坐位..不曉得有沒有其他更好的建嗎?>

如果座位常移動,那Port Security應該就沒有用了,因為它就是設計來綁定port的,可以防止實體層未授權的連線。如果是要阻擋第三方設備的連線(私人筆電),可以用DHCP不派送IP的方式,應該也是可以,但就是很麻煩。

雷神大提供的憑證導入,我自己看的也是蠻心動的,可以找台設備來測試看看。

因為公司沒有架憑證伺服器...剛才在試,做使用者AD認証..怎麼設都不成功...難道只能用憑證嗎?...

教你一個省錢的的作法 ..

802.1x 是徧"人"的管理, 你的題目是"機器"的管理, 那你應該用MAC Auth. 我是用合勤的, D-Link的名字可能是mac-based authentication. 它就是把MAC 統一建在radius server上, 然後switch開啟這個功能, 每台電腦上來就會去驗證這個MAC是否合法.

另, 如果你的DGS-1210沒這功能, 短期內你可以在cisco那台上面做. 要嘛找出cisco上對應這的功能, 找不到你就把合法的200筆MAC都貼進去, 一樣可以達到你要的管理. 雖然沒能鎖在edge端, 在core鎖住出不去, 他們也會知難而退的.