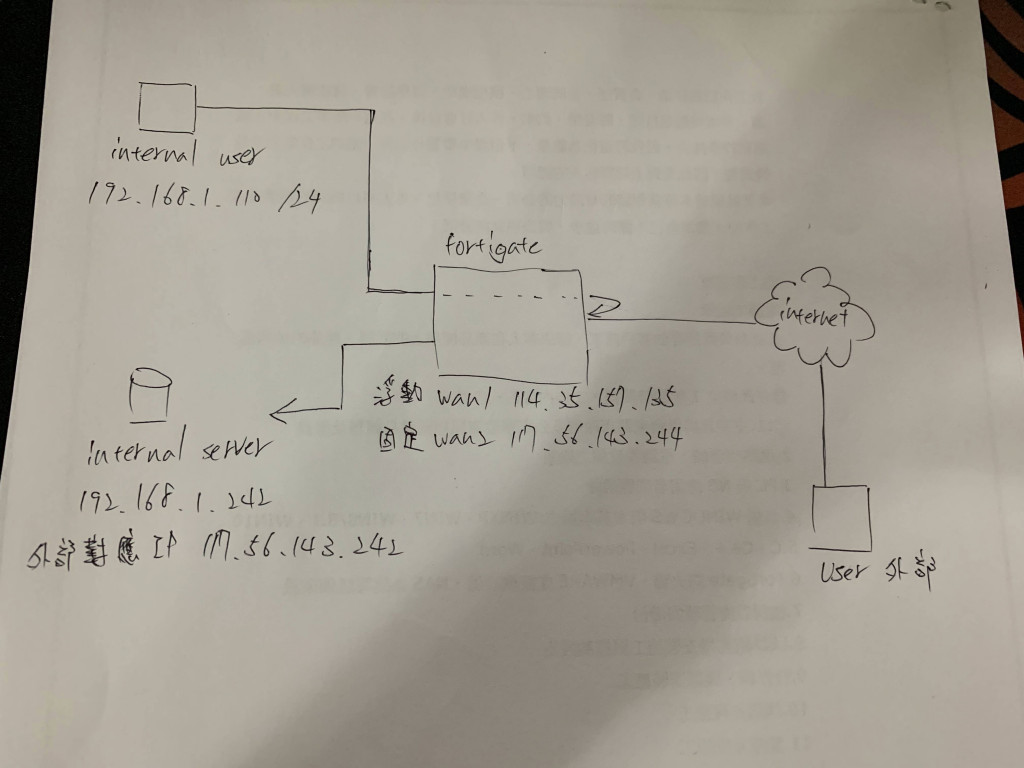

WAN1為浮動IP 114.35.157.135

WAN2為固定IP 117.56.143.244

LAN設定為192.168.1.xxx / 24

WEB SERVER IP為 192.168.1.242 對應外部IP為 117.56.143.242

現在問題在 外部可以打網址進到 WEB

內部卻不能打網址到WEB 但可以打192.168.1.242 到網站

求解 有哪位高手可以帶小弟通關 感謝萬分

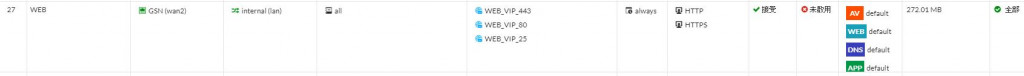

附上

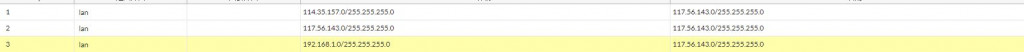

靜態路由

政策路由

之前聽我們MIS說,

內網連要用內網IP,

外網連要用外網IP,

雖然是連到同一台電腦...

有政策路由就麻煩多了, 有必要嗎??? ![]()

FORTIGATE好好的有SD-WAN跟SD-WAN RULE又不去用

結果搞死了自己的NAT LOOPBACK ![]()

SERVER 又要跟 LAN 放在一起, 建個DMZ SUBNET是很高難度是吧?

好吧, 正題, 試試這方法

你再去建幾個政策路由, 次序要分別放到最頂

LAN -> WAN1, DST:117.56.143.244, ACTION: STOP POLICY ROUTING

LAN -> WAN2, DST:117.56.143.244, ACTION: STOP POLICY ROUTING

LAN -> LAN, DST:117.56.143.244, ACTION: STOP POLICY ROUTING

請問是這樣設定嗎?

還是小弟設定錯誤

應該是沒問題, 如果還是不行

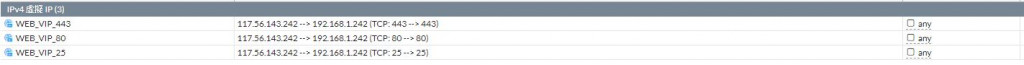

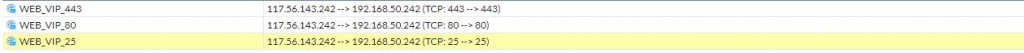

你VIRTUAL IP的設定放上來

我希望你不是在用VIRTUAL IP GROUP, 而VIRTUAL IP也有好好設定對應的WAN INTERFACE

一樣不行

現在已經把網段切開

使用者端是 192.168.1.0

server端是 192.168.50.0

設定如下

現在狀況還是一樣

內部還是只能打192.168.50.242 到網站 沒有辦法打網址到網站

是否是因為政策路由的關西導致? 但是政策路由 如果不這樣設 很多地方會出問題 所以沒辦法改 是否有其他解法

詢問過原廠 他叫我試https://cookbook.fortinet.com/configure-hair-pinning-fortigate/ 這個方法 試過還是一樣的問題 沒有辦法

看吧: 出問題了

介面設ANY,死定了

改成WAN2吧

好我試試 那政策路由一樣造你之前說的設定嗎

對

不知樓主是終端用戶或SI系統集成商

如果是SI,建議下次提問能將環境描述更清楚一些

例如設備的型號或系統OS的版本(網路結構已有)

至於IP,則可以做一點遮蓋

會更適當一些

言歸正傳,同意bluegrass大大的看法

採用OS 6.0以上版本的SD-WAN能解決您所有困擾

猜想您目前應該面對的是OS5.4或OS5.6

使用政策路由在開始的時候固然會覺得簡單方便

但是一但牽涉到內外對應及不同網段的走向

再加上防火牆本身一些安全限制

就會變得異常複雜不好判斷(路由觀念要非常清楚)

在下一般都會建議避免用政策路由

不知在開始之初是否其他server也有這樣的困擾

還是這次才遇到這樣的問題

為今之計最簡單的解法就是echochio大大所建議

建立內網的DNS伺服器(內外DNS分離)

這樣網路的流量不需要先走到Fortigate

就不會受到Fortigate政策路由的影響

不然就要一筆一筆搞清路由的來龍去脈來做設定

只是USER這次賴上樓主就是比較麻煩一點

話說在下其實只是引用bluegrass大及echochio大

沒有真正回答問題,抱歉

只好補充一下FortiOS 6.0 SD-WAN的優點供大家參考

1.減少(降低)政策路由複雜程度

2.有支援應用程式及雲端應用服務路由

3.有送NSS Labs檢測獲得推薦評等

4.兼顧資安,客戶不用花錢重複投資

5.有支援4G LTE和BGP等動態路由

6.支援IPv6,符合台灣網路環境需求

7.有ASIC晶片,VPN加解密超強

8.配合安全織網支援集中控管和報表

以上個人建議,供樓主參考參考