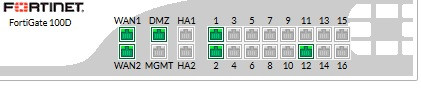

現在公司內的防火牆使用如下圖,

port1接fortiswtich做一般辦公室網段,

port2接fortiswtich做主機網段,

port12用fortilink接了fortiswitch上面接wifi的AP。

但一台防火牆好像只能對一台fortiswitch做fortilink,變成port1跟port2的fortiswitch跟一般switch沒兩樣,沒有發揮效益。

問了廠商,他說叫我切vdom或著是擺L3 SWITCH去切vlan。

總是覺得不對,當初聽用fortiswitch可以更簡化操作,但切vdom跟用L3 SWITCH去切vlan好像都沒簡化。

現階段我該怎麼去發揮fortiswitch的效益,感覺是我架構有問題,但該怎麼接才是正確的?

看完樓主的描述,應該樓主有些誤會

當然,廠商或是不熟悉或是沒說清楚

總之造成樓主觀念上有些混淆

1.一台防火牆好像只能對一台fortiswitch做fortilink

2.切vdom或著是擺L3 SWITCH去切vlan

以上,都是不適當的描述,Fortilink可以多個,但只有一個能用在GUI

如果,想要一次接多台FortiSwitch,也可以將FG-100D的port做硬體交換

然後做成Fortilink介面,然後接Fortiswitch,(但是,在下不建議這樣做)

所有完成連接的FortiSwitch,每個埠都可以直接選擇Vlan

Vlan與Vlan之間要通只要設定防火牆策略就好

下面,在下用簡單直述方式說明

以上,打完收工

注意:不用設Fortiswitch的IP,只管接網路線

注意:不用設路由,設VLAN不用敲指令,只管設防火牆政策就會通

注意:接上Fortiswitch的設備,可以用IP,mac,name,

10秒內找到switch接口,那怕有2000台設備也一樣快

如果想反過來設也可以,先接設備,用mac查找埠,點選設VLAN

如果樓主還是有搞不清楚的

那麼,可以私訊在下,或請原廠協助派送適合SI聯繫

你應該先做802.3ad Aggregate

把已經做好fortilink的p12 再多加上1到4port增加頻寬

綁再一起

fortilink底下的12 fortiswitch先上好vlan

應用公司現有架構

後面再嘗試把port1.2移到fortilink底下