要如何做到,禁止電腦連到區域網路,但又需要連到NAS呢。

為了避免該電腦,檔案複製到別的區域網路,可以禁止這個ip以外的ip嗎?

情境是這樣的。

只開放192.168.1.5的NAS的位置,在路徑打IP或名稱是可以連線成功的,

如://NAS或//192.168.1.5 。兩者連得上。

但打別的IP是不行,但唯獨只有打電腦名稱就可以連到了。這個要怎麼禁止呢?

如://192.168.1.200連不上

//PC200連得上。<<<要如何讓他連不上呢?

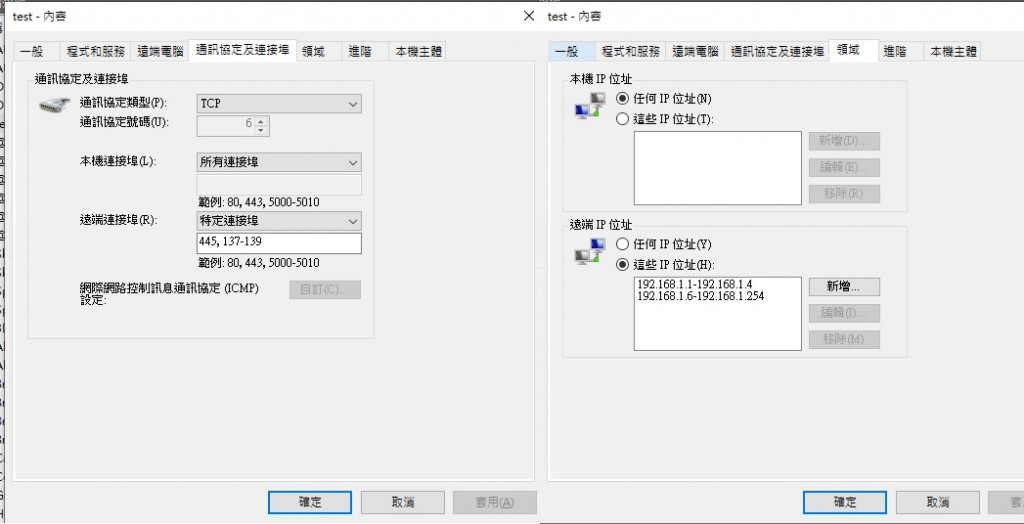

我是用windows 內建防火牆設定的,

這應該是用防火牆,內對內寫兩條規則即可

先建立地址表,整個網段、NAS IP

1.允許 internal To 192.168.1.5/255.255.255.255

2.禁止 internal 192.168.1.0/24 To internal 192.168.1.0/24

用系統內建的防火牆設定挺辛苦的

有做一個小實驗,禁止192.168.1.0/24,//PC200那台也是可以進得去,但是//NAS就近不去了。

但是全部禁止,//PC200就近不去了。

條件優先權,男上女下不行,要不女上男下 ?

看一下 mytiny 說的

你在同網段下用hostname是不受閘道管轄的

就像你同網段不設閘道也能連

樓主的網路基本上有一個謬思

為何主機的網段會跟PC的網段泡在一起

如果是跨過硬體網路防火牆

不就解除煩惱,又有管制與安全?

以上也可以解釋為何內網防護是重要的事了

前輩說的是!Server、Internal、DMZ,最少要分三個網段,如果再把HR、ACC切開來就要有5個網段了。

至少要用 VLAN 切啊

VLAN切並不能做到安全防護

頂多只是控制封包的廣播

只要網路有通,最先跑通的就是駭客

L3路由器做ACL則是勞民傷財更不切實際

零信任網路並不難做到,也不會很花錢

主要還是網路觀念要先改變

請問一下

1 內部防火牆 應該也不少錢吧?

2 例如server網段與core switch之間有一個防火牆

那client與Server的速度 應該也會變慢許多吧

kylen大大說中重點了,厲害!

效能與速度是個難解的問題,那是在以往上個世紀

但現在則因為有晶片加速的緣故

NGFW效能都好到一個不行

特別是外商的設備都有很明確的標示

在許多實際的案例中,直接取代了CoreSwitch

這樣的TCO,會遠比傳統的方式來的物美價廉

而管理上,卻幾乎簡單到隨插即用

網路運作確實已經革新到另一個境界

且對目前綁架病毒等資安管理有實際的作用

參考一下在下去年初發表的這一篇

40F效能大爆發

其實很小一台,價格應該也很親民

沒啦 我是需要多請教高手的肉咖啦

所以是指 40F 效能大爆發,但我感覺跟Coreswitch 的背板頻寬

還是沒法比呀,看起來40F都開的狀態可以,可以跑到600Mbps

如果是有網路的電腦直接下載NAS的軟體,

登入帳號密碼同步會不會快一點。

借串問一下大神們:

在內部區網打//192.168.1.100就能連到windows 2012檔案分享區,假設現在情況有辦法從外部透過fortigate轉發連進來到windows2012嗎?

misping如果你是用FORTIGATE上用一個VPN連VPN再去找分享檔案應該可以。那如果你可以架NEXTCLOUD的話也可以直接用外部儲存把你的檔案分享區掛上去,外部再用NEXTCLOUD去同步。

做一個proxy server, 把這台電腦的gateway指到proxy 上,之後想怎麼玩就怎麼玩

不論是改掉他想去的IP地址,還是不讓他去某些IP, 還是讓送他一句警告別在上班時間上網等等,proxy server都做得到

借串問一下大神們:

在內部區網打//192.168.1.100就能連到windows 2012檔案分享區,假設現在情況有辦法從外部透過fortigate轉發連進來到windows2012嗎?