各位好

我公司是用FortiGate 60E

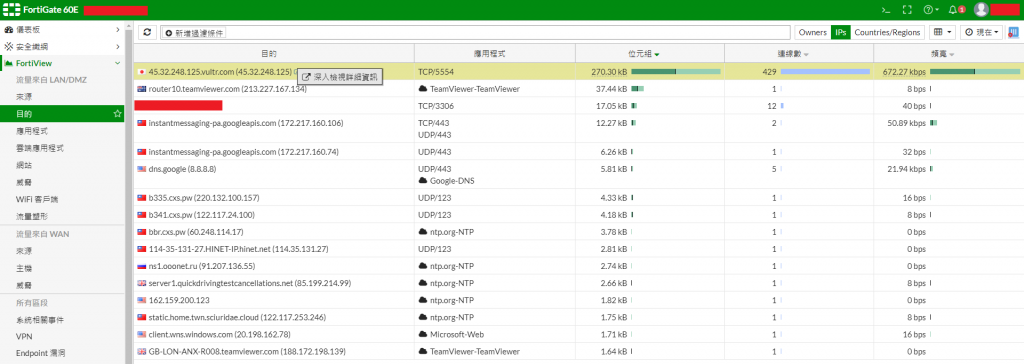

最近有封包流量異常的困撓

覺得是被攻擊了,一直在上傳東西

先前我也有發文問過如何查詢這些流量的流向

我現在想作的是

內網的流量不限制

外網的流量當超過一定程度時,就視作威脅,加入黑名單,停止傳輸

不知道FortiGate 60E是否能作到這種程度呢?

若是可以,可以指點一下要在哪裡作設定嗎?

若是不可以,退而求其次

希望能知道在哪裡、如何設定黑名單

還請各位專家不吝指教一下,謝謝

超過流量自動封鎖我不清楚

如果只是想要封鎖IP有以下三個方法

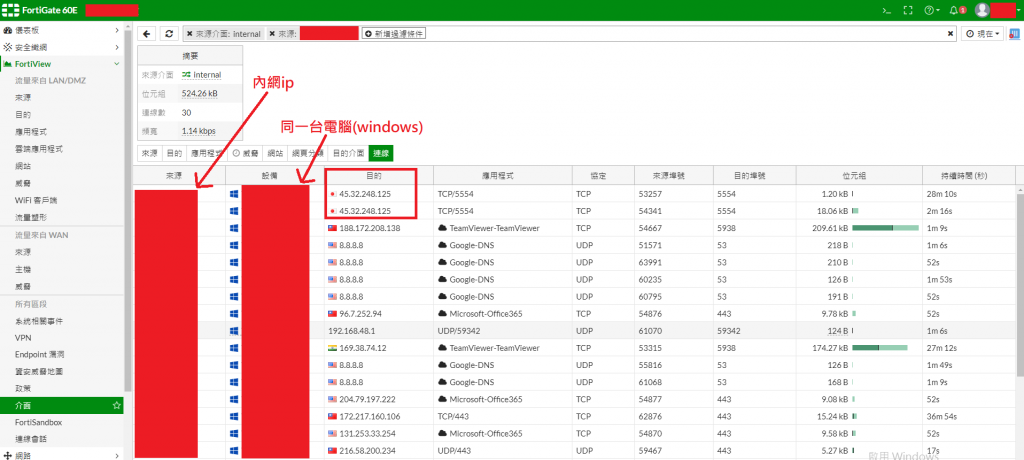

目前發現有這麼一組ip一直在作怪

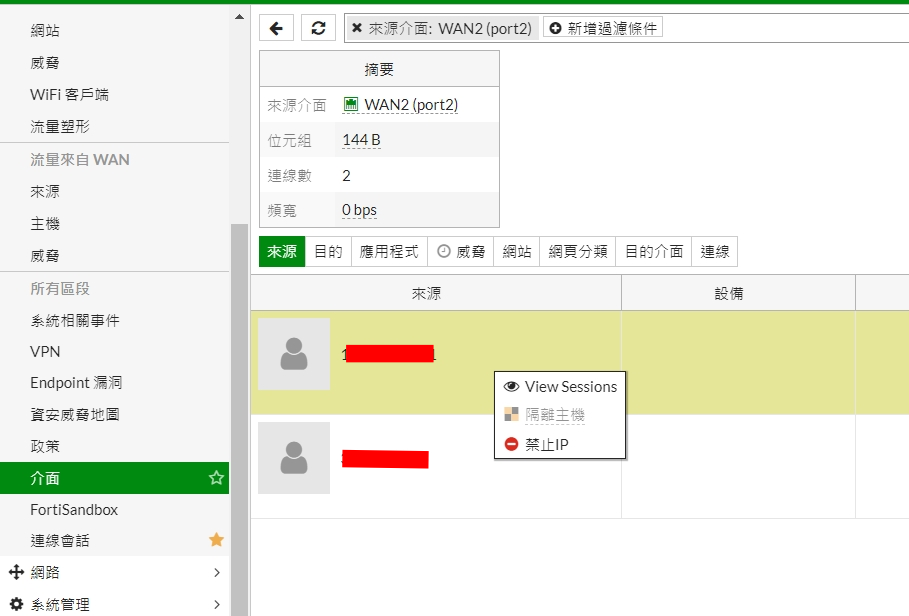

但我又不能直接從介面中的來源去禁止ip

不然會禁止到我公司內網的ip

我也有試著從window主機去設定防火牆

把來源與輸出的5554port給封鎖,但仍沒有效果

還請指教該如何阻檔住這組ip呢?謝謝

你在介面可以從外部網路的介面進行查詢,找到該IP就可以禁止,用Internal一定就只能禁內部IP。

或是把這可疑IP新增一個物件位址,然後在IPv4政策加一條Internal to 45.32.248.125 all deny。

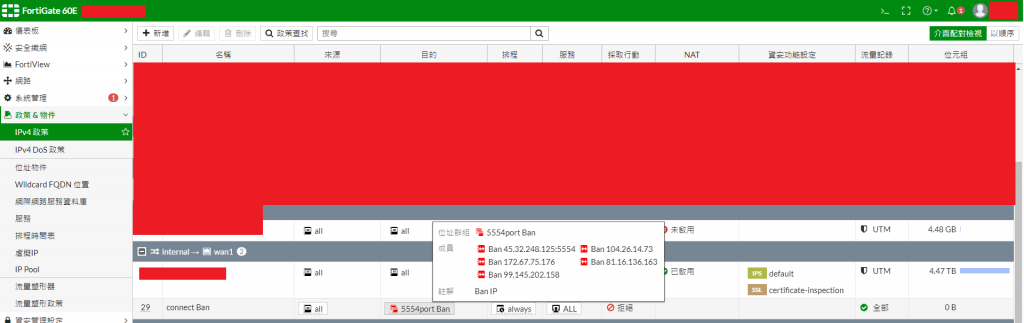

目前我已經用政策的方式,把有發現的ip加入禁止連線名單,但這方法治標不治本,換個ip來連線我就又要再加一次了,十分不便

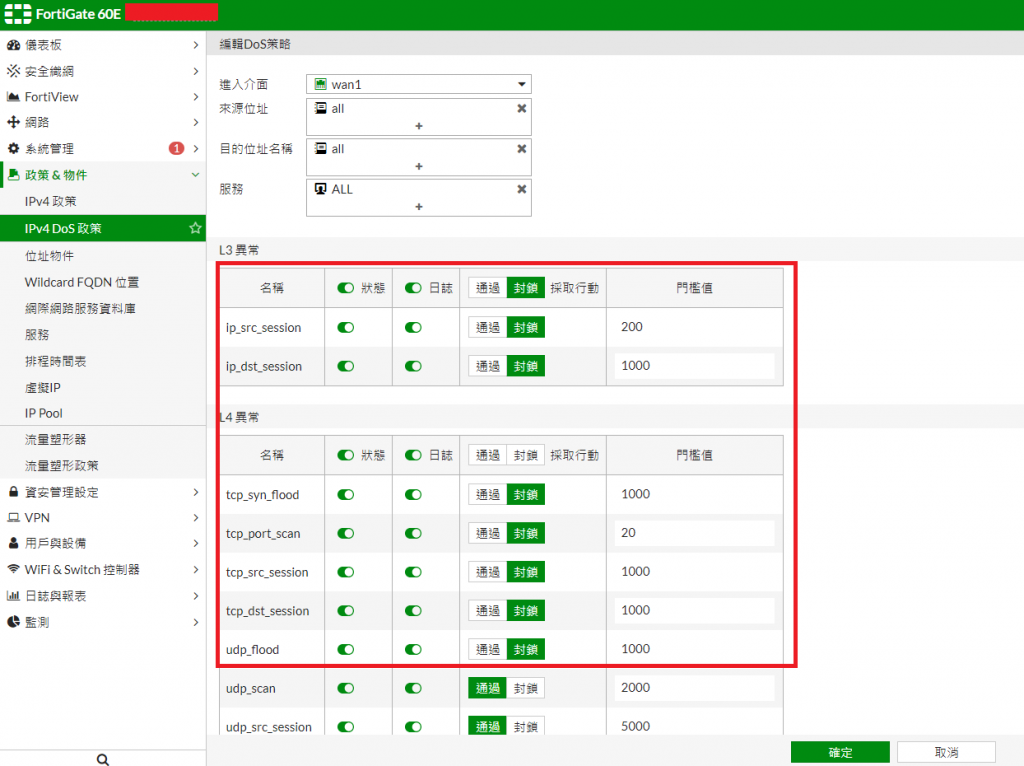

目前我有在網路上看到一個方法,用ipv4 dos政策,來設定L3、L4的門檻值,目前我設定這樣的數值,但好像沒有什麼效益?是否有可以改進的空間呢?或該如何設定才會盡可能的準確呢?

還有勞協助解惑了,感恩

依你敘述的情況是內部一直有流量到外部,但你圖中DoS政策是針對外部進到內部的流量,所以這樣設不會達成你的目的。

並且依你紅框標示的兩個IP,那個流量也不會達到你設定的門檻值,如果門檻值設太低的話反而會讓你內網無法瀏覽網頁,所以DoS政策沒辦法達到你的目的。

然後你現在使用的政策方式設錯了,要把第29條政策移到最上方才會生效,你上面已經All to All了,下面再拒絕All to 5554portBan沒有用。

依你敘述的情況是內部一直有流量到外部,但你圖中DoS政策是針對外部進到內部的流量,所以這樣設不會達成你的目的。

並且依你紅框標示的兩個IP,那個流量也不會達到你設定的門檻值,如果門檻值設太低的話反而會讓你內網無法瀏覽網頁,所以DoS政策沒辦法達到你的目的。

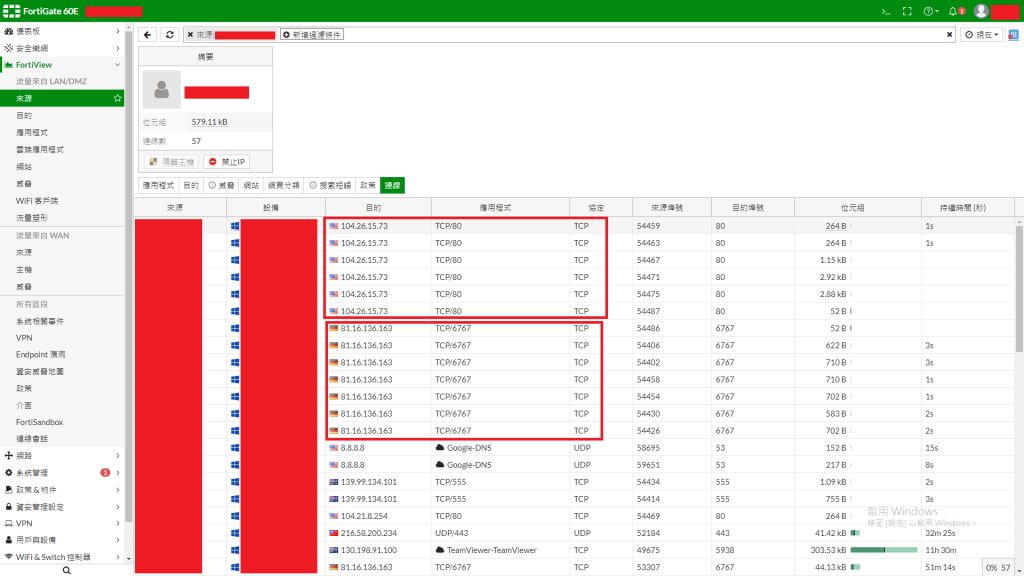

我是想說把這些ip的tcp請求,視作是攻擊

因為會有大量的連線,所以才設定dos政策

我也會擔心設太低會有害的原有服務無法運行

我大概算過有時會有30-40的連線數

少的時後約會有15-20的連線數

故這裡我才先抓20這個數字

而主要都是在用80port的tcp

所以才我才會設定是tcp_port_scan

這個想法應該是對的吧?

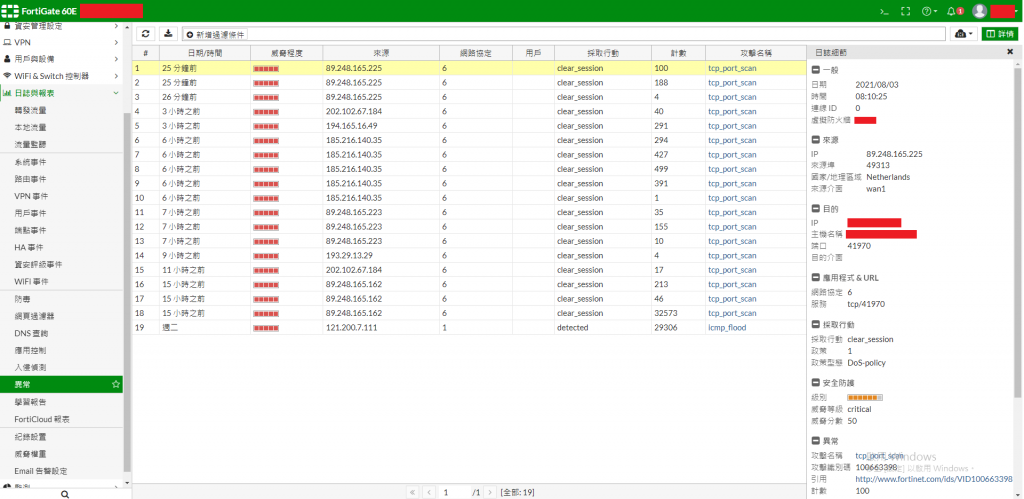

昨日我設定dos政策的門檻值,看似有抓到一些異常

異常的系統處理是clear_session

這處理似乎沒有將這ip給列入黑名單

後續還是可以讓他來作訪問請求的喔?

我想說系統都可以偵測到這一步了

那後續是否能自動將這些ip給封鎖呢?

還請指點一下,萬分感謝

樓主似乎發現Fortigate好用的地方了

但到能解決困擾似乎還有一段距離

建議下次購買時記得要挑一下有技術服務的廠商

話說回來,樓主說的功能叫"總量管制"

自從FortiOS進化到4.2.x以後就再也沒有這種功能哦

原因不得而知

樓主想要解決的是"可能被攻擊?"

這個是很不精準的描述

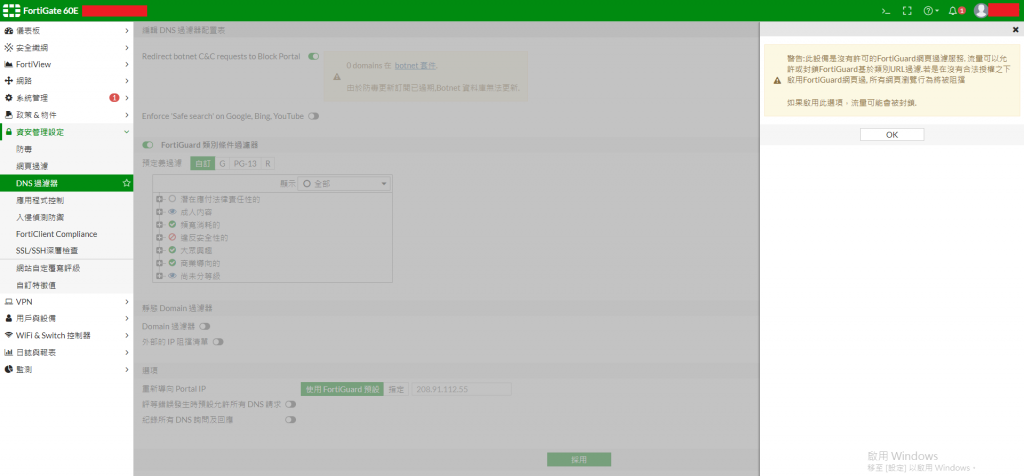

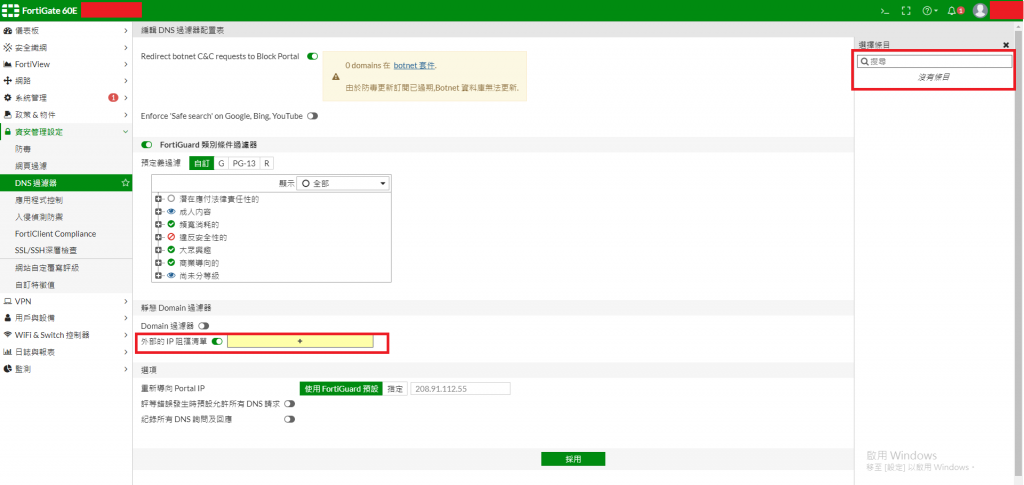

如果公司有購買FortiGuard的服務授權(含DNS過濾)

那麼應該先開啟IPS/AV的功能

替環境流量先把把脈,很多惡意的就可以擋掉

而且IPS功能還可以自動幫忙封鎖IP

至於FortiView,可以幫忙排序流量

但如果想知道是哪個應用程式用走了流量

要在政策裏開啟 "應用程式控制"

appliction control很多人以為是在FortiGuard的服務

其實不是的,只要有買硬體保固就好

這樣很多P2P,跳板程式、翻牆程式就會被封鎖

甚至配合流量限制,影音媒體也可以限制頻寬流量

Forigate在下真心覺得比以往複雜多了

如果還停留在網路只是通不通

用這個設備就有點可惜

可以參考一下在下的文章

Fortigate免費又好用的功能