跟寫程式一樣

容易是「相對」形容詞,對你容易對我可能不容易

要能夠拿到 browser 的 cookies 需要以下幾點

你自己看看各點「容不容易」

1.了解 browser 將 cookies 儲存在何處以及是何種格式

2.寫隻程式去讀 browser 的 cookies

3.讓程式在目標電腦上被執行

另外

艋舺看過了嗎

~/. mozilla/firefox

我電腦裡跟本沒有firefox這個資料夾

由以上兩點可以知道

這不是件「容易」的事

選我正解

cookies是否被獲取決瀏覽的網址是否hhtps與良好使用習慣

使用瀏覽器 [惡意使用者偽裝成公用無線網路來釣魚,當使用者連上之後,便可以擷取封包,窺探傳輸的內容;即使扣除掉這種不知名的免費無線網路,你也沒辦法確認網路連線到目標伺服器的路上,每個節點都不會窺探、側錄你所傳遞的資料。

網址的起頭為 "HTTP" 作為傳輸協定時不安全,簡單說是明文傳輸, HTTPS 作為傳輸協定時 S代表是"加密"=密文傳輸 相對比較安全

(http)傳遞的內容不加密,就有如在網路上裸奔一樣;為了避免這些事情,我們需要把資料加密(https)。

首先,你要先了解何謂木馬程式。

簡單的說明。木馬程式就是常駐在你的作業系統上的東西。

它會做的事,可能偵側你的鍵盤、可能傳送你本機上的COOKIE資料、可能幫你導到不知名的網站...

等等等。

對木馬程式而言,拿走COOKIE的資料只是順便的事而已。

我就大約簡單說明就好。詳細的說明解釋起來太多了。

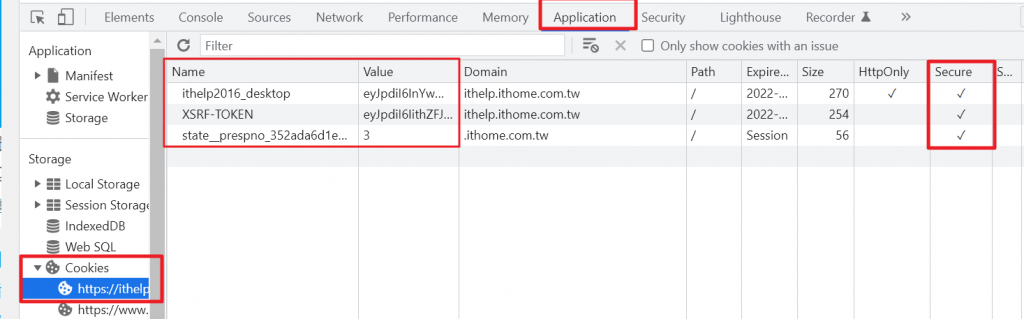

你按下瀏覽器的 不就可以看到所有的 Cookie 了?

https://developer.chrome.com/docs/devtools/storage/cookies/

透過 XSS 就可以取得:

https://devco.re/blog/2014/06/03/http-session-protection/

但是沒人會把帳密用明碼紀錄在 Cookie 裡面, 頂多只會存 Token, 驗證用的 Token 有使用範圍和時間的限制, 可以間接提高帳號被滲透的難度

其實沒有公司大小之分, 大公司當然機率比較低, 但...

前兩年才有人領走兩萬美金的漏洞賞金 (Facebook):

https://portswigger.net/daily-swig/xss-vulnerability-in-login-with-facebook-button-earns-20-000-bug-bounty

然後這個三千美金 (Google):

https://portswigger.net/daily-swig/xss-vulnerabilities-in-google-cloud-google-play-could-lead-to-account-hijacks

上個月六千美金 (Microsoft):

https://latesthackingnews.com/2022/07/18/an-xss-vulnerability-riddled-microsoft-teams/

xss 真的是個難解的問題。很多時候瀏覽器的實作才是問題根源 Orz

此站搞不好就有xss漏洞,尤其又是在可以用markdown的頁面。

只要是非加密的協定傳輸的資料,都可以在客戶端、伺服器、路由分享器或免費VPN主機,被側錄利用,有那麼簡單嗎?有,很簡單,而且不用具備專業知識,網路上大把大把的工具,可以讓你輕鬆把取得的資料,上傳的內容,HEADER、RESPONSE......統統秀給你看

不信?按你的瀏覽器F12,就可以看到

你看 CTRL + SHIFT + C 就能看到自己目前瀏覽的 cookie 啦?

不就在這兒嗎? XDDDD

不過要透過 CSRF 或 XSS 偷走 Cookie 的第一層保護就是透過 HttpOnly 屬性打勾,

如果那個網站屬性是打勾的,那麼至少前端是沒辦法偷走,就算你讀走了也是沒辦法改後端的。

但如果透過社交工程進行中間人攻擊,那麼又是另外一個應用了 XDD

不可能會這樣被騙

當然不是手動操作啦~

我是教您怎麼識別網站的安全性。

由於網站的程式沒有寫好,所以會造成 XSS 或 CSRF 的手法去實現偷Cookie,造成更大的損害,如帳密外洩或是掉資料等等。

只要前端傳什麼,後端沒有檢核,那麼就會有這樣的風險。

這個屬性打勾之後,後端就無法由前端去更改Cookie,所以可以排除這樣的風險。

想知道怎麼偷的手法可以參考這篇:

看我如何利用漏洞窃取麦当劳网站注册用户密码

https://cloud.tencent.com/developer/article/1041460