網域有個帳號無故被鎖住,只要將該帳號解除,沒過多久就會被鎖住,

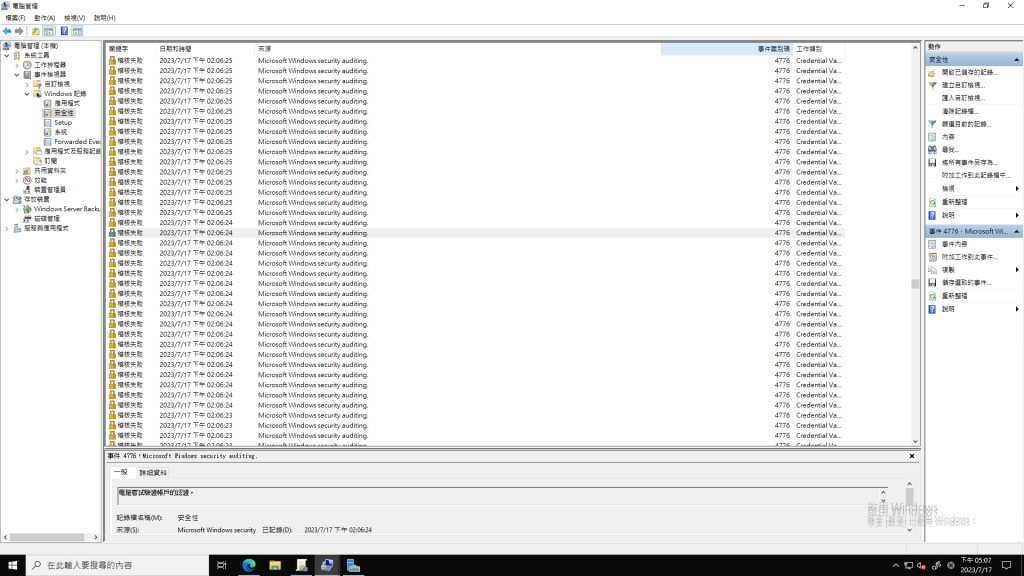

經設定稽核查核發現DC主機被密集性做攻擊,只能看到事件知道有哪個帳號及驗證方式錯誤,

不知道要用哪種方式可以得知哪組IP或來源在做密集性攻擊

補充:

我有個方向,公司總共有3台DC最近都有重建更新。

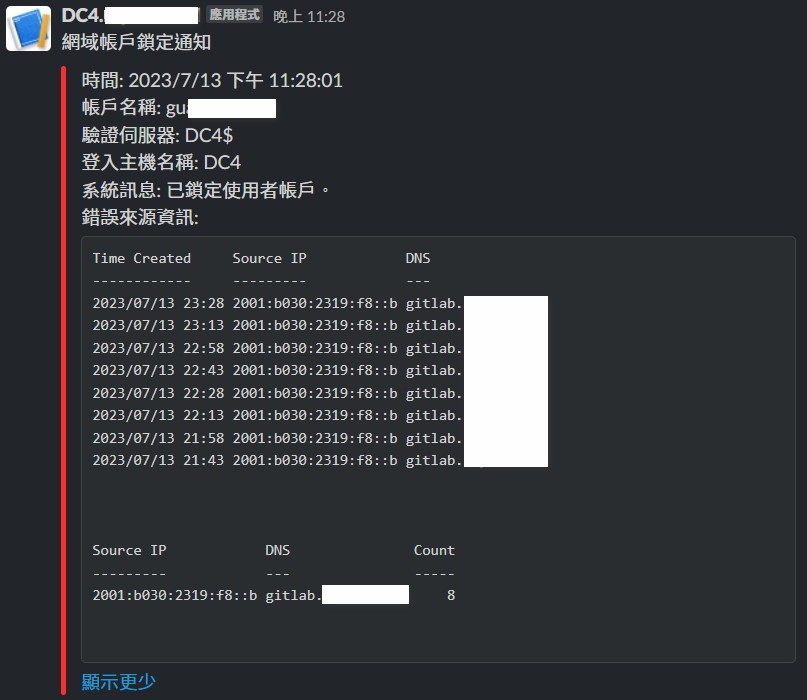

公司郵件是租用off365的,我想是否是 Azure AD Connect與365雲端主機這段有問題,猜測是郵件這端持續被幾個固定帳號猜密碼,有些帳號是系統沒有設定的,該帳號被鎖剛好是名單內的帳號以致被鎖了。

不知道是否有人有:Azure AD Connect與office365同步設定的SOP

撇除Azure AD Connect這端的問題,因為把Azure AD Connect需用到的Administrator的密碼變更了還是持續發生。

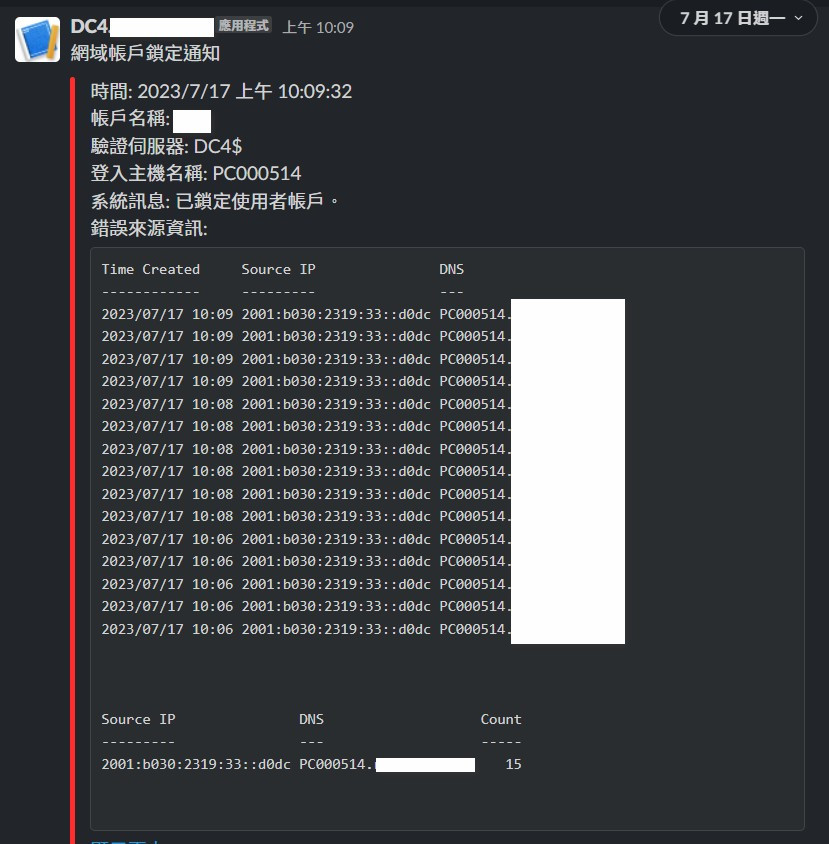

你已經收到一堆 Event 4776 了, 從 4776 裡面就可以挖出來源資訊:

https://www.pcwdld.com/windows-event-id-4776/

window事件很難抓到的~我架comodo防火牆,裡面去管制可以登入的IP跟port

裡面可以記錄異常來源,進而去封鎖他~

我不知道你的環境是怎麼設定的,Azure AD Connect本身支援架構也很多,

只憑這些資訊無法推估來源是不是office365的鍋

但是office365本身吃的驗證是Azure AD才對,

除非你做了什麼設定讓他將驗證送回地面上的AD,不然通常是影響不到才對

再來是Windows eventlog的部份,4776本身不記錄來源IP,他記錄的是SAM名稱

如果SAM名稱你無法鎖定來源端,請換事件ID

最簡單的方法就是直接將所有稽核失敗紀錄打開,

將鎖定帳戶的時間點找出來,分析錯誤時間點產生的eventid類別

找到有紀錄來源ID的eventid,

不同的驗證方式產生的eventid也不同,

最常見並且有來源IP的有eventid 4625,4771,6273這三個

最常見不代表一定只有這三個,請自己針對自己的環境找

我這邊是只要這三個來源已足夠涵蓋全部

鎖定好來源ID的事件就是用程式碼來整理而已,祝你早日找到來源