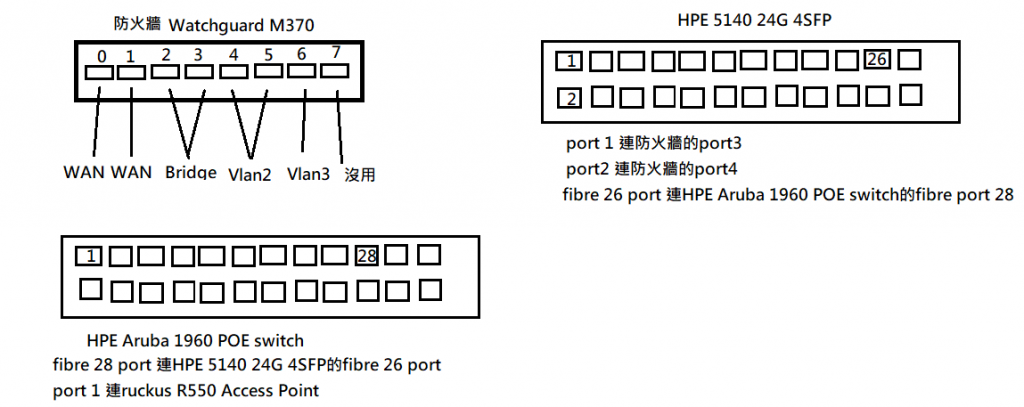

我司最近要設置一個網絡,是由firewall連到switch,switch在連另外一台switch,而另外一台switch會連接Access Point和給使用者插網線使用。

而設計是在firewall開了一個vlan

而設置結果如下

M370 (192.168.1.XX)

port 5是 vlan 2, ip 設置了192.168.2.1/24,address pool是192.168.2.20-220

而vlan type 是 tag

DNS是192.168.1.XX(防火牆IP)和WAN IP

HPE 5140 switch (192.168.1.XX)

vlan 1 untag了所有port

vlan 2 tag了 26,2號port

Port 26 vlan type是 Hybrid, PVID 1, Untag 1, Tag 2

port 2 vlan type與port 26設置一樣

Aruba 1960 POE switch (192.168.1.XX)

Port 1 untag vlan 1, tag vlan 2, PVID 2

Port 28與 port 1相同但是PVID是1

而且trunk了28 port

當我插用電腦插進Aruba1960 POE switch的port 1 時是取得192.168.2.XX,但是我無法進入網路1.XX的網段,但是ping卻ping到,想請問一下是哪裡出問題了?

有哪位大神能夠看出甚麼問題嗎?

忍住不問你為啥這樣搞

也忍住不問你的SI去哪了

你ping 1xx網段會通的IP是不是在switch身上

但其他都ping不到

如果是,那是因為有埠重疊到

HPE設備中的vlan link type 有分區Access /Trunk /Hybrid 三種

VLAN 1/PVID 1通常都設UnTAG 並設上管理ip

建議有Tag的port 都設上Hybrid

無Tag 設access

商業用wifi ap 也支援vlan

如果在防火牆port分不同的vlan 主要目地就是下層設備不用vlan管(簡化管理方式)

建議防火牆應該能在一個port 底下設好vlan 1,2,3 再接去5140 再接1960

Vlan 只有一個重點

誰解 tag

Switch Port 的三種身份

Trunk / Hybrid / Access

Access 身分搭 pvid 解tag

Hybird/Trunk 身分同時擁有 tag/untag,一孔多用途

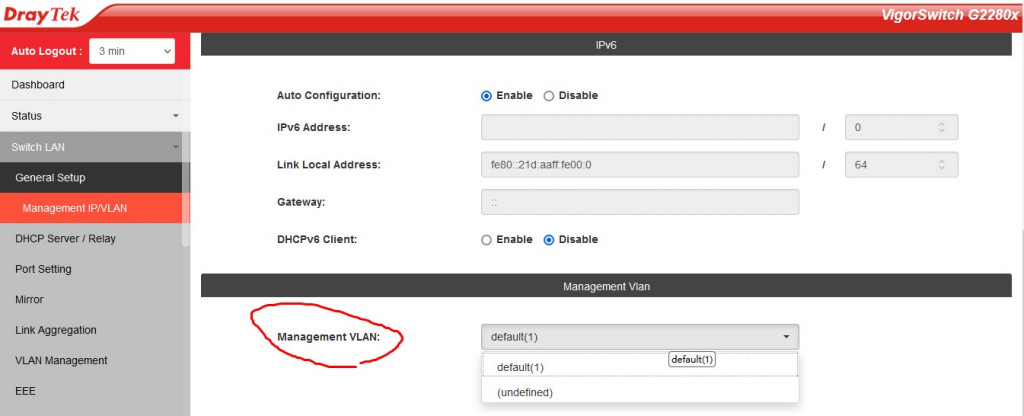

Manager UI 不允許 tag vlan2

通常只允許 untag

除非可以指定 manager vlan

就可以登入UI

你的架構走法剛好都是在 vlan2 是同一個 Group vlan

解 tag 要靠 M370