請問在Fortigate防火牆設定中, Local-In Policy 與 Firewall Policy 有甚麼分別和差異?

假設兩種分別設定一條相同功能的Policy (例如: deny 外網 > 內網某IP port:80), 那種會優先執行?

Local-in Policy只能透過CLI指令添加,也就是廠商不太想要一般使用者去動它

真的有需求再去編輯,Firewall Policy已經足夠用了

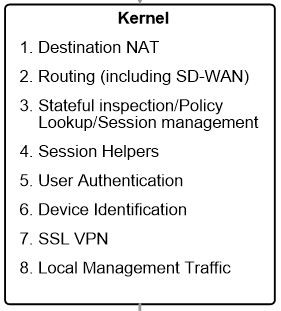

封包流程在kenel第3點找符合哪個Firewall Policy,從哪來到哪去

最後第8點看Local Policy是否允許通過

圖源:Parallel Path Processing(Life of a Packet)

https://docs.fortinet.com/document/fortigate/6.4.0/parallel-path-processing-life-of-a-packet/86811/packet-flow-ingress-and-egress-fortigates-without-network-processor-offloading

答案只顯示了進入fortigate防火牆的session process flow

應該要回答什麼是Local-in policy

還有Local-in policy能作什麼?

為什麼要做!

跟防火牆policy有什麼不同

這些都不是查查DOC能有答案的

你行你上,我又沒收錢,你也不是我長官,訓斥一頓又不講答案= =

我來上吧. 我也沒收錢, 更沒能是最佳解答

Local-in policy影響有關於防火牆自身而產生的TRAFFIC

Firewall Policy影響流經防火牆的TRAFFIC

比如你不想防火牆都收到怪怪的IKE IPSEC VPN請求

就可以搞兩個LOCAL IN POLICY 像這樣:

config firewall local-in-policy

edit 1

set intf "wan"

set srcaddr "VPN-Wan-Group"

set dstaddr "all"

set action accept

set service "IKE"

set schedule "always"

next

edit 2

set intf "wan"

set srcaddr "all"

set dstaddr "all"

set service "IKE"

set schedule "always"

next

end

以後你把接受的VPN WAN IP 放到 VPN-Wan-Group , 就可以保護防火牆自身了, 同樣效果你用Firewall Policy就處理不了, 那怕你有個POLICY 且 ALLOW ONLY VPN-Wan-Group 到你的WAN INTERFACE.

再來, 如果你不想某用戶可以PING到 gmail.com, 你就該用FIREWALL POLICY, 因為這是用戶流經防火牆要到GMAIL, 而不是防火牆自身要到GMAIL, 用了LOCAL POLICY也沒能封鎖用戶可以PING到 gmail.com

bluegrass 謝謝你解答![]()

我也是意外看到原廠文件才知道Local-In Policy

自己的理解是這樣

一般防火牆policy處理的是外對內 內對外兩種情境

也就是bluegrass說的 經防火牆的TRAFFIC

但是有一種狀況是 比如存取的目標已經不是內外

而是防火牆本身的interface 就是Local-In Policy的應用情境

像外部的流量要來登入防火牆的wan管理介面

流量已經不是要穿透防火牆,

而是目的地是防火牆的本身

那就是Local-In Policy的應用

其實這功能很實用自己不理解原廠為何不將這功能介面化

我想也很多人不知道fortigate有這功能