先進好

小弟最近換了一台Fortigate 100E 7.2.6

外部網路 固定IP

靜態路由 有設定指向 Hinet GW

內部上網跟虛擬IP都正常

但當我設定完SSLVPN,並啟用了Tunnel,讓Forticlient可以用

然後增加了Policy

SSL VPN & UserGroup > LAN (no nat)

SSL VPN & UserGroup > WAN (nat)

SSLVPN可以正常連線,也可以內外互通,並透過VPN上網

之後,我的內網就變得很怪,有點無法傳輸入的感覺

最後是手動增加了"Policy Routes",強迫內網指向WAN與Hinet GW才正常上網

但是設定Policy Routes,內網就連不到虛擬IP的對外IP了

如果我拿掉

SSL VPN & UserGroup > LAN (no nat)

SSL VPN & UserGroup > WAN (nat)

內網就正常,或是我不拿掉Policy,但是拿掉SSLVPN的Tunnel也是會恢復正常

但沒開啟Tunnel,Forticlient就不能連線

請問我是哪邊設定有錯誤嗎?

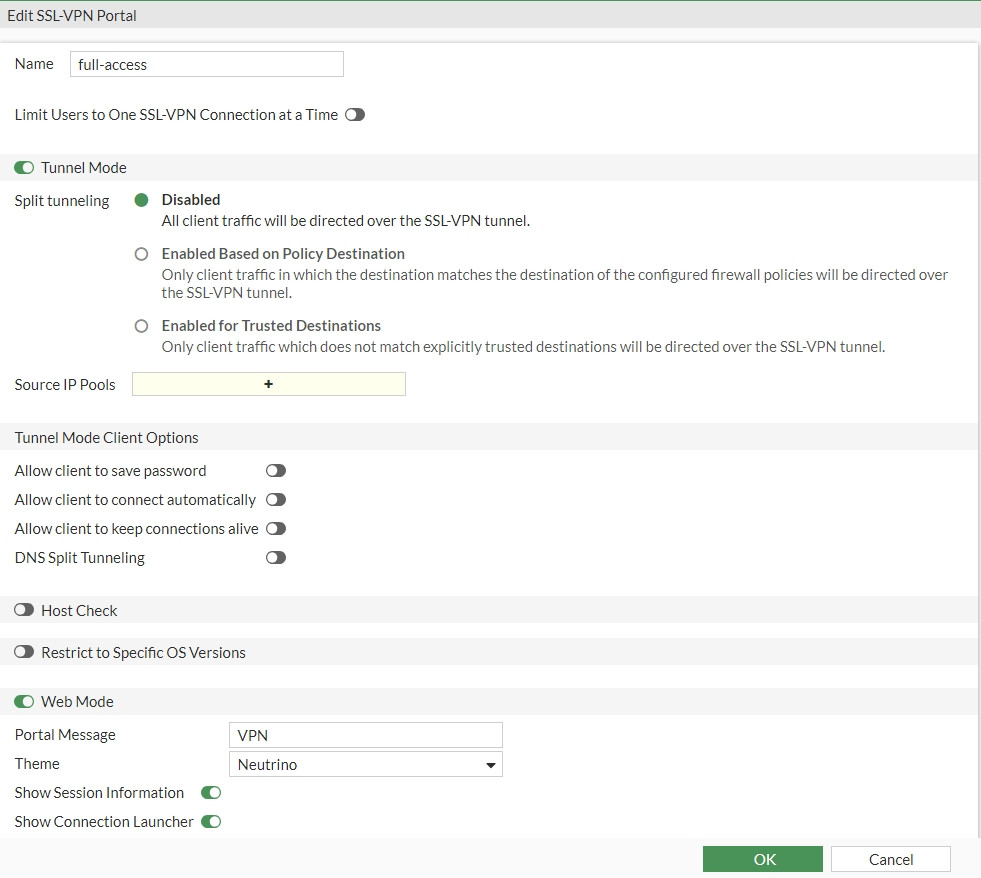

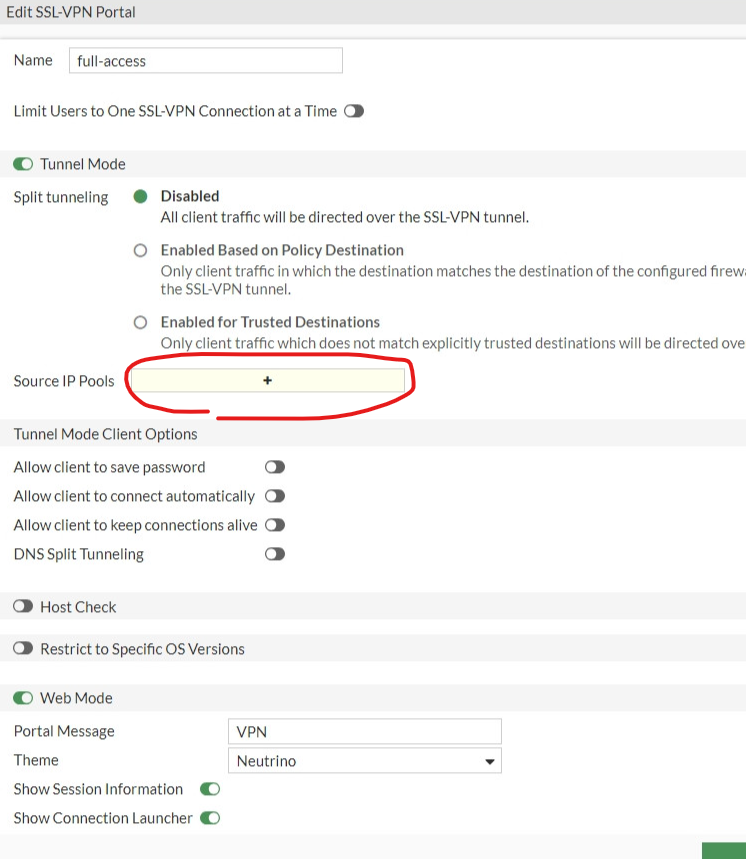

有關FortiOS 7.2版相較於之前版本

在SSL VPN的設定上確實更有一些細節的規範

路由的指定也是其中一部分

建議如 Anny大大 所述

不但Source IP Pools要設清楚

就連IP Range也要設對

目前看樓主應該是設錯(也許是筆誤??)

同時VPN群組還要比對有沒有順序問題

當然相關Log也要仔細對照(不是只有轉發log)

照說Fortinet的SSL VPN設定很簡單

可是一但有出錯要找debug卻十分不容易

因為原廠早已在免費SSLVPN client宣告完全不提供任何技術支援

必需要靠有經驗的SI很有耐心地慢慢驗證

這也是在下存疑會認定Bug的原因之一

而在下前一陣子就處理過二個這樣升級過後類似的CASE

也分別各花了將近三個工作天才解決

如果SI沒有意願慢慢一步步除錯驗證

很可能是因為技術或經驗不到位

至於Anny大大說原廠告知有Bug在下是存疑

因為目前官網網公告關於SSL VPN在7.2.6的已知BUG只有二個

並沒有樓主敘述的狀況

Bug ID:795381

FortiClient Windows cannot be launched with SSL VPN web portal.

Bug ID:947210

Application sslvpnd *** code requested backtrace *** was observed during graceful upgrade.

樓主也可以自行求證一下(看7.2.5也沒有)

根據樓主的情況在下很快用手機分享給筆電實作

FortiOS 7.2.6

ForiClient VPN free 7.2.2及6.4.6

筆電Win10專業版22H2及家用版22H2

上網不須開政策路由且目的為all

連IThome,mobile01,fortinet,yahoo均正常

以上供樓主參考

感謝回答

針對Source IP Pools我其實後續也是有測試輸入上去

我是直接建立獨立網段給SSLVPN

同樣設定目前在7.0.x的50E與7.2.2的200E上使用正常

這台是我私人100E 7.2.6 結果遇到問題

其實目前出問題的不是Client

出問題的是在LAN端

只要我Policy設定上去,LAN端就無法正常上網

關於SSLVPN to WAN這條Policy我後續是直接刪除,也沒設定,僅有設定SSLVPN to LAN這條,且沒有使用all

整個狀況是只要我啟用SSLVPN的通道模式,三種模式都測試過,LAN端都會無法上網

必須設定政策路由給LAN TO WAN才會正常

這題的狀況還是建議按ForiOS7.2的標準來做

正如在下所說7.2較之前版本要求更嚴謹(它是F版還未到M版)

如果可能先按初始的SSLVPN設定開始

也就是default的各項設定值都不動

例如來源address、SSLVPN portal等

僅設定防火牆政策先測試

如果不發生異常狀況再一個個調整變動

看是哪個設定變動才導致Lan不能上網

確實是比較費工夫

但這就是SI工程師該拿出來的地方

總不能期待每個CASE都不卡關吧

Source IP Pools 這邊應該要定義你 SSL VPN 連進來要分配的IP範圍吧?

我查看我自己的81F室有設置的,怎麼你的是空的。

另外我自己用81F軟體版本跟你相同,針對 Full access 模式下設置 Policy 目的地要是 all 的話,也會有點異常,跟原廠開 Ticket 後才知道這部分有 Bug 計畫 7.2.7 才能修復,但不太確定您是否與我相同,提供給你參考。

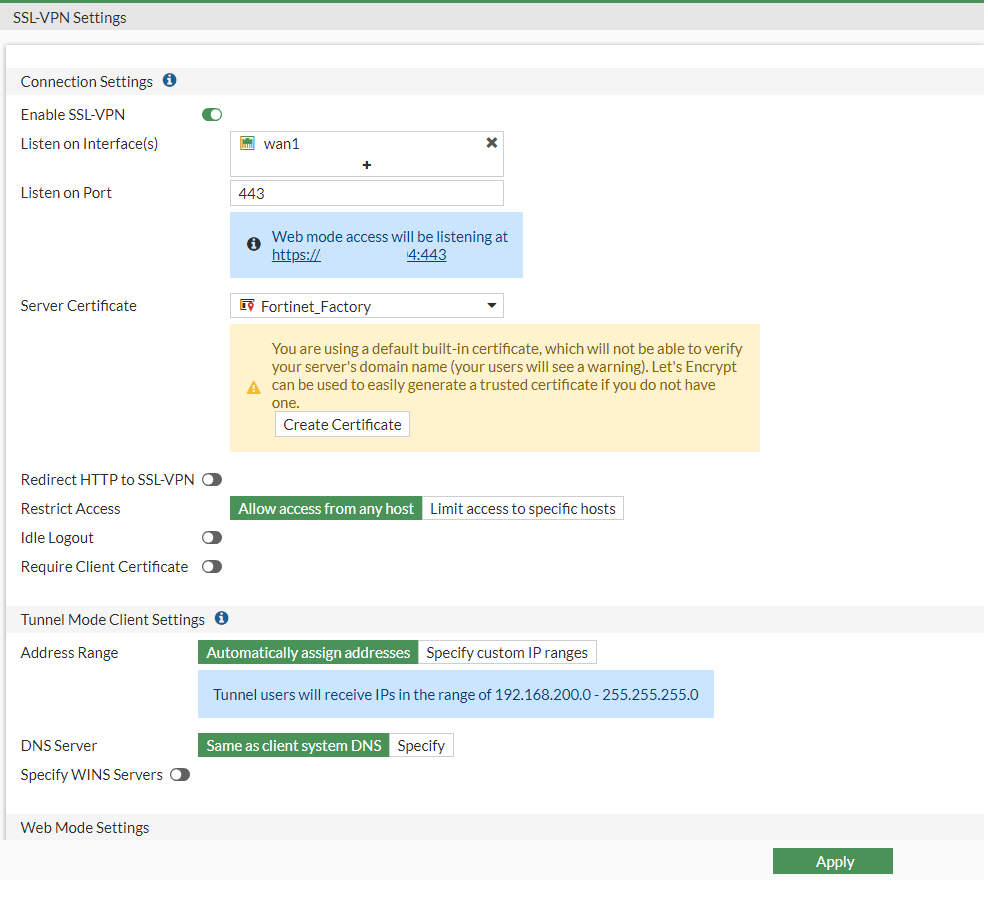

ssl vpn的 listen interface 不用再敲:443

ip address range 應該是範圍不是網段,如

192.168.200.1-192.168.200.253

如果設定啟用 split

則不能有去0.0.0.0的路由

目前我看到你的設定暫時發現以上問題

且登入時顯示的畫面沒見到

被阻擋不能通的log沒見到

路由表情況未見到

tunnel的顯示訊息沒見到

請你家SI好好重新檢查一下

還有設route policy記得設not route

不熟policy routing建議就最好不要用

會破壞既有FGT路由原則