如果分支機構全部不能由本地上網

就把default route 0.0.0.0

指到IPsecVPN的介面就好

但如果是有些要本地上網

有些要去總公司

又一些要經由總公司上網

建議改成SD-WAN架構

因為是FG-50E

FortiOS最高只能到6.2

SD-WAN的功能會比較弱一點

相關的Rule決策樹要考慮周延一些

我曾試過把0.0.0.0指向IPSecVPN介面,IPsec通道就會斷開,本機防火牆會無法上網

0.0.0.0指向ipsec會斷開是正常的,你應該要添加總部的ip放進static route,目的是為了ipsec能夠up,

在ipsec up前提下,確保ipsec沒斷,default route才往ipsec丟

I.T. Wang

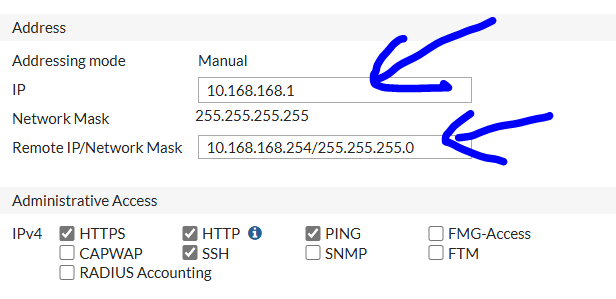

感謝,建立一條總部路由後vpn確實通了,0.0.0.0也導入vpn內了,另外我在靜態路由中添加FG-50E Wan1 IP to WAN後,從外部可以訪問管理介面,但從FG-50E透過command line ping 8.8.8.8 卻無回應,我該如何設定才能讓FG-50E內對外可正常通行?

50E 的 IPSEC VPN 上輸入自己的 IP 和TUNNEL IP

總部上

1.放行50E 的 IPSEC VPN 的 IP 去上網

2.加入路由當要回到 50E 的 VPN 的 IP /32 時候, 交回該IPSEC TUNNEL