各位專家,

我想要針對一台硬體防火牆做以下連接,

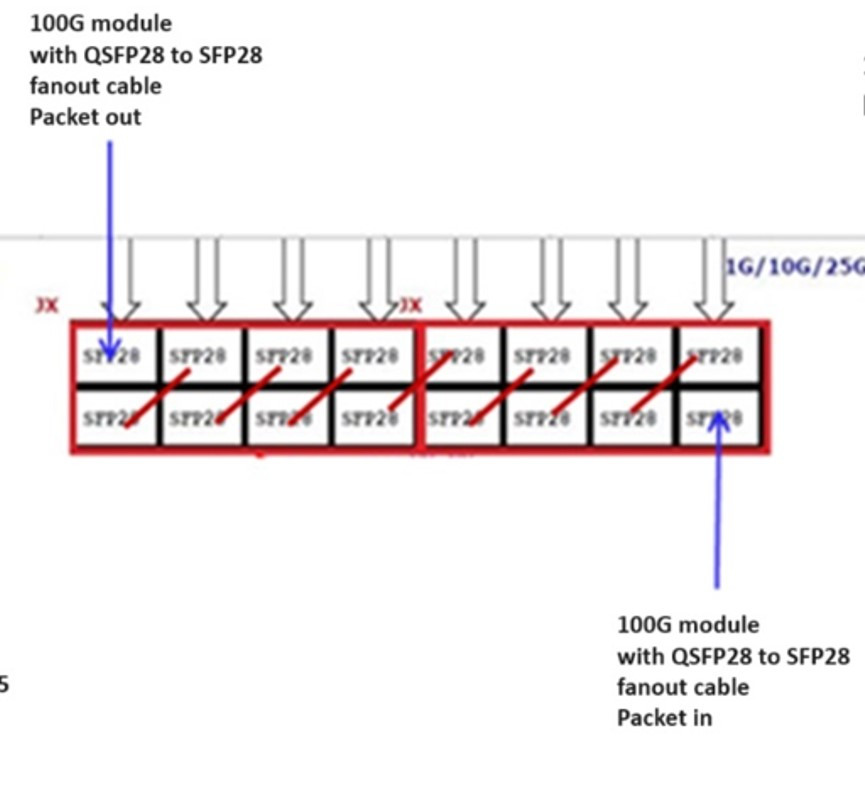

用上方類似蛇串(daisy chain)的方式,

把除了第一個最後兩個ports之外,

兩個ports互相串在一起(圖中紅色線條),

然後第一個port透過traffic generator打封包進去,

封包再從最後一個port返回traffic generator,

藉此來驗證RFC 2544測試,

然後所有ports後端接了一個Ethernet switch,

Switch後端再接一個NPU,

所以我想請教一下,

我該如何在防火牆內做設定,

以滿足這樣的需求?

可否給個簡單的範例讓我參考,

感謝!

如果是要測Fortigate的話

應該是7000行以上的大傢伙

但結構上運作並不難

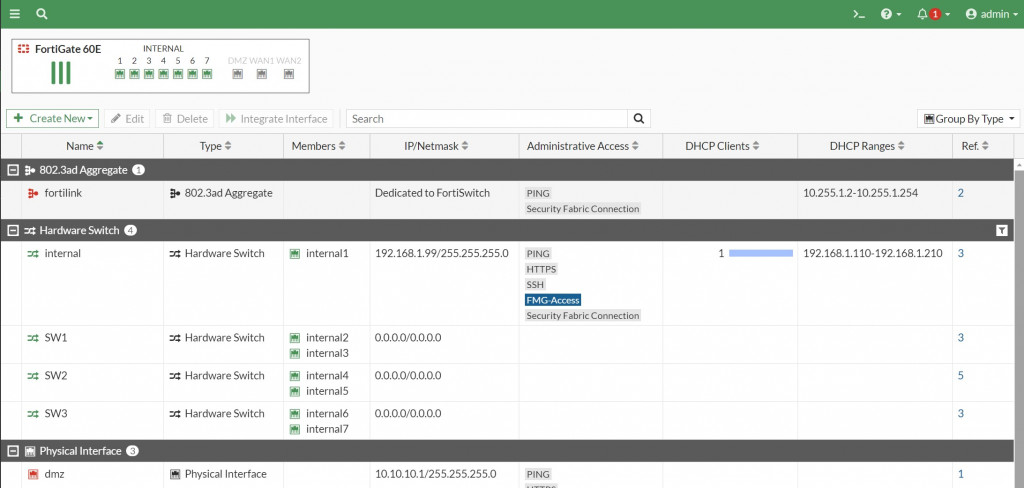

1.將每上下2個接口設為一個switch

2.可命名為SW1.SW2....

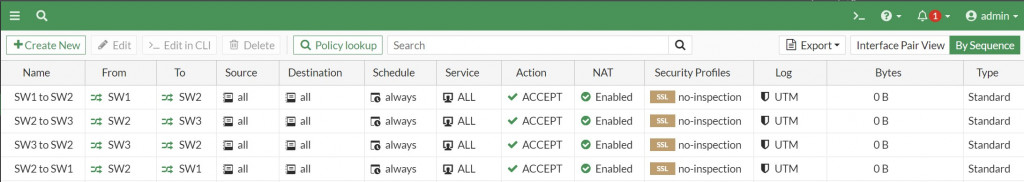

3.防火牆做policy,SW1 to SW2 所有都通過

4.SW2 to SW3 按以上原則繼續往下設定

5.為求反向能通,防火牆政策反過來再做一次

6.頭尾藍線接到測試設備

不過這樣做只是在測FGT的NPU效能

QSFT28的GBIC效能也會有影響

Good Luck!

謝謝, 的確我是要在FortiGate上實作, 但請教一定要切switch嗎? 還是可以切VLAN的方式?

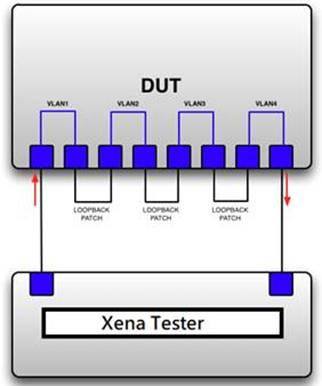

收到一個建議, 透過下方圖例去建置VLANs, 這概念應該跟您提到的是一樣的, 只是差在您的是switch, 而這個是VLAN.

稍早爬文看到有分兩種方式, layer 2 and layer 3, 您建議的應該是屬於layer 2方式, 也就是透過switch自身VLAN trunk去把定義好的switches給串接起來, 就好比現實社會把一個以上的實體switch設備串再一起, 而這好處是不需要在switch上去assign IP(layer 2也沒得assign), 僅需要第一個跟最後一個port接出去的設備端有IP即可使用. 然後另一種方式是layer 3, 就需要透過VLAN tagged去assign每個port IP address, 然後再透過routing table去定義封包走向. 所以請教一下, 哪種方式比較省時省力? 然後因為我是這方面的新手, 有沒有範例command可以提供給我讓我有一個方向? 謝謝!

switch方式可以避免掉一些耗損

直接訴之於FGT的NPU晶片處理

至於建立的方式用GUI就可以做到,文件如下

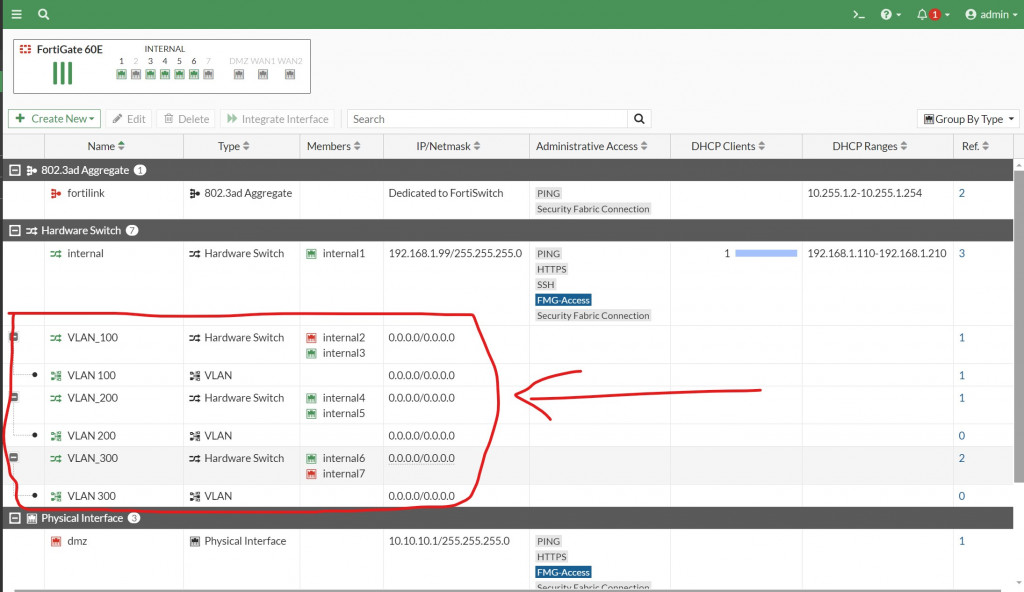

記得要選Hardware switch

不然效能會有差哦

感謝提供資訊, 查到官方切換mode的方式. 兩個問題: 1. 按照您提供的方式把兩個port都各自切成獨立switch, 然後在policy上面新增各switch可以互相access的政策, 這樣我就不需要每個port都給他assign IP address, 我只需要把連接到第一跟最後一個port的外部Xena設備的LAN接口assign IP就可以了, 對吧? 2. 我需要將STP給關閉嗎? 不關閉會不會網路會被切斷? 因為switch to switch的接法好像會有broadcast storm的問題, 所以理論上在每個port都要把STP功能給打開, 對嗎?

上面的文件鏈結似乎沒弄好,已修正

至於每個switch印象種是要給網段的

文件裡似乎有更清楚的說明

至於STP應該是不用特別去設

不會有loop或廣播風暴的問題

封包應該很單純才是

好的, 這幾天我會拿手上的FortiGate做實驗設定看看.

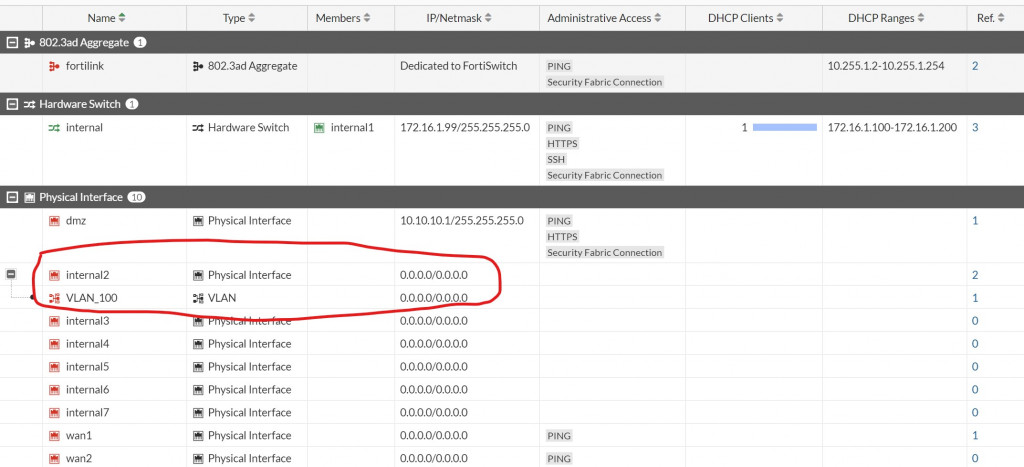

前兩天收到新買的二手FG-60E, 但我嘗試去綁定兩個ports到一個VLAN時發現他一次只能assign一個port到一個VLAN, 請教要如何把兩個ports綁在一個VLAN底下呢? 例如下方截圖, 我要如何把internal 2跟internal 3綁在同一個VLAN-100下面? 謝謝!!!!!

不知道我這樣的設置是否正確? 我在Hardware Switch底下先把兩個ports綁在一起, 然後再將這個兩ports的switch設定成VLAN, 只是我不知道VLAN這邊的IP要如何設定? 以及這樣是否就可以達到snake topology的效果? 我把internal 2/3綁在一起. 4/5綁在一起. 6/7綁在一起, 然後實體port連接就是internal 2跟7接Xena traffic generator, 然後用網路線把internal 3/4跟5/6接在一起.

我在Reddit上發文詢問, 有人建議我用VDOM的方式, 目前沒看到有人建議用VLAN的方式: https://www.reddit.com/r/fortinet/comments/1dikysb/how_to_set_up_a_snake_test_on_fortigate_60e_thru/

依照您的方式, 我把VLAN的設定移除, 在firewall policy上設置SW1->SW2以及SW2->SW3允許通過(正像跟反向), 然後把internal3/4接在一起5/6接在一起, internal2跟7各接一台筆電, 然後在兩台筆電上手動設定同網段的IP address, 結果兩台筆電可以互相ping成功, 這應該表示這樣的snake topology有建立起來. 但有個疑問, 這方式應該僅是針對internal switch去運作, 但後端的NPU應該是不會有任何effort, 如果要連後端NPU都要有effort, 可能要朝向VDOM的方式去建立.

綜合回覆一下

Reddit是個國外的論壇

裡面素質高低參差不齊

有很厲害的高手

也有很唬爛的

關於VDOM

希望你知道一下

它就跟VM差不多

有一個基礎的平台

然後上面長一個一個的VM(VDOM)

切了VDOM會不會影響效能

可以用膝蓋想一想

Fortigate-60E所用的晶片是SoC3

集成晶片裡面有網路加速

原廠的描述如下

FortiASIC network processors work at the interface level to accelerate traffic by offloading traffic from the main CPU. Current models contain NP7, NP6, NP6XLite, and NP6Lite network processors.

了解, 所以SoC3的腳色僅是網路加速的功用, 透過您提供的方式, 也就是去切SW以達到snake test的目的, 自然也是會去調用到NPU, 這樣的認知是否正確呢? 如果是的話, 那其實就不須要考慮到用您提供的方式是否會操到NPU的問題了, 例如我最主要是拿來測RFC 2544, 因為沒有太多外部設備以滿足所有的FortiGate ports, 所以就採用snake topology的方式去測RFC 2544, 然後採用您建議的方式, 在測試過程中, NPU也會取得作用, 但相對的就必須忽略lattency and jitter, 因為snake test不是採用port to port的方式測, 自然就無法驗證到lattency and jitter的問題.

認知正確

但測試layer2不就是要操NPU

一樣可驗證到lattency and jitter

當你要驗證Layer3

就不要綁成switch

兩個獨立port就各設不同IP段就好

說實話因為不知你測試計畫緣由

以我看其實真不用做snake test

Anyway,希望有幫到你

感謝您的協助, 最主要是公司接到switch的案子, switch上多達20~30個port, 所以需要研究怎麼去測, 目前客戶端已經同意採用snake test的方式去驗證RFC 2544, 只差在要用什麼設定去測他, 例如您一開始建議的切SW方式.

所以您說的切SW方式是Layer2, 如果要驗證Layer3, 就是一樣的網路接法(snank topology), 只是設定要切VLAN且兩兩port要給予不同的IP段, 但有個問題是, 如果兩兩port的網段皆不同, 那我要怎麼去設定以達到封包可以從頭傳到尾呢? 例如切SW的方式, 就很簡單的從policy那邊把SW1 to SW2, SW2 to SW3, 然後反向, 設定封包全通過即可, 這部分我已經實驗過的確是可行的, 但如果兩兩port都切不同網段的VLAN, 那後續要怎麼設定才能讓它們通?

只要把fortigate上的sw分配不同的網段就好

其他如政策等都不用變

跨網段通訊就是路由了(NP一樣有處理)

了解, 我再找時間拿我手上的60E模擬看看, 做法就是先切好SW, 然後在每個SW下開不同網段的VLAN並assign好manual IP, 然後firewall policy那邊不去動它(維持原本SW1 to SW2, SW2 to SW3, 以及反向, 允許所有封包通過), 如果試失敗再上來請教您, 也感謝您熱心的幫助!