近期要設定兩地辦公室的分機共用,SDX-500已裝DSP卡與授權

將話機接到數據機下,測試兩邊分機可以互通。現在要改接到Fortinet底下。

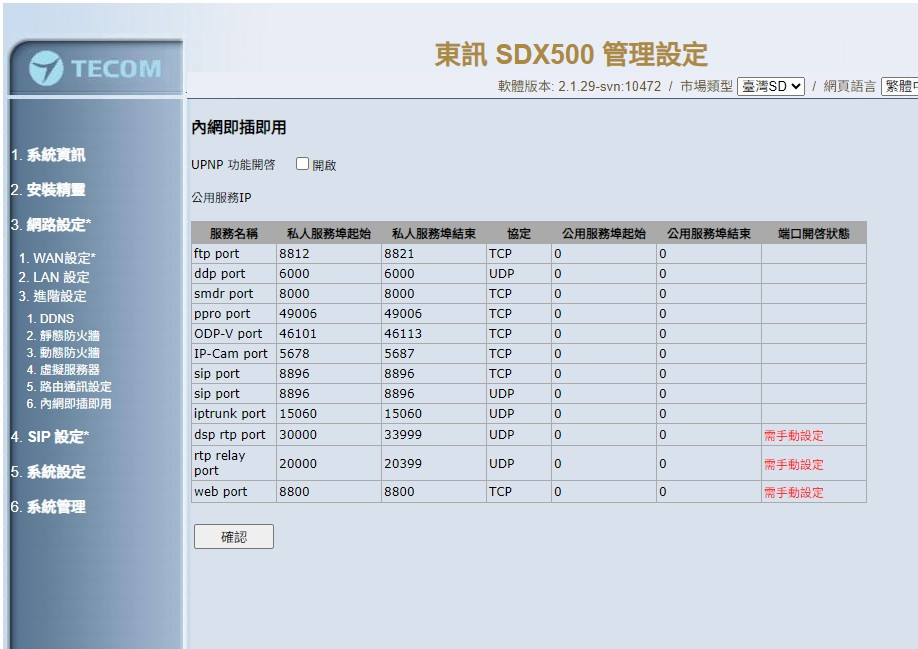

經詢問廠商只要開以下PORT即可

因為該話機沒有WAN PORT,所以用MGMT作

原本設定:MGMT=WAN 主機直接對外,可以通

更改設定:MGMT=DMZ MGMT指定PRIVATE DMZ IP 並透過防火牆轉PUBLIC

Fortinet虛擬IP:WAN 指定PORT 轉 DMZ 指定PORT

Fortinet 政策:WAN to DMZ all PORT

以上設定後測試還是無法,因為怕被盜打希望話機不要直接對外。

請問有人用類似的設定嗎?

Fortinet虛擬IP是一個 OBJECT

這個OBJECT要放到你 Fortinet 政策 的DESTINATION 中才會有效

Fortinet虛擬IP假設名子是 "VIP-WAN2DMZPort123"

Fortinet 政策:

名子:"WAN to DMZ"

SOURCE ADDRESS: "ALL"

DESTINATION ADDRESS: "VIP-WAN2DMZPort123"

Service: Any [恩, 建議收緊]

ACTION: ALLOW

NAT: NO

之前話機有接到數據機之下

所以應該有用到一個實體IP

現在放到防火牆之後

直接將該IP做成VIP對應

所有service port可直接對應

資安防護限制來源IP及開啟資安檢核就好

但是通話使用會不會正常就難說了

應該找電話及防火牆的廠商一起來現場處理到好

要MIS能應付所有狀況不太容易

如果廠商不肯來就是規範沒訂好

當然更可能是錢付的不夠

那還是照原來方式繼續接吧

您可以參考下方FortiGate的文檔,當啟用NAT時需使用下方三個選項之一。

https://community.fortinet.com/t5/FortiGate/Technical-Tip-Disabling-VoIP-Inspection/ta-p/194131

我這邊的狀況是照文檔由session-helper移除SIP,並把ALG MODE切換成kernel-helper-based就有聲音了。