目前導入SOC,syslog可正常運作

B防火牆FortiGate 61F V7.2.11

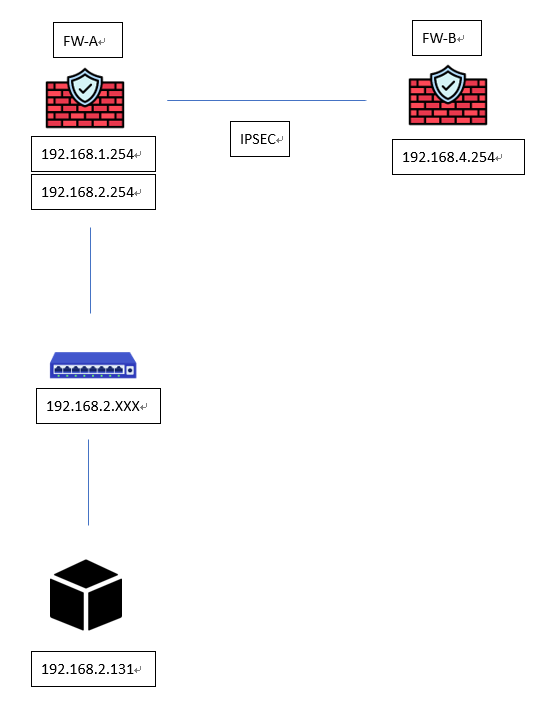

A跟B防火牆透過IPSEC VPN連線,而B防火牆要給A防火牆底下的設備接收SNMP

SNMP收集器192.168.2.131 於A防火牆(Forti)

以下為B防火牆CONFIG

config system snmp community

edit 1

set name "test"

config hosts

edit 1

set ip 192.168.2.131 255.255.255.255

set host-type query

next

edit 2

set ip 192.168.4.254 255.255.255.255

set host-type query

next

end

set trap-v1-status disable

set trap-v2c-status disable

next

end

internal(192.168.4.254)介面已設定開啟SNMP/admin已設定採集器為信任主機

可排除網路問題?,目前Syslog是可正常輸送的

採集器對4.254發起SNMP(161)封包,2.254是Permit,但4.254沒有收到任何封包資訊

同CONFIG本地端就可以,但透過IPSEC就不行

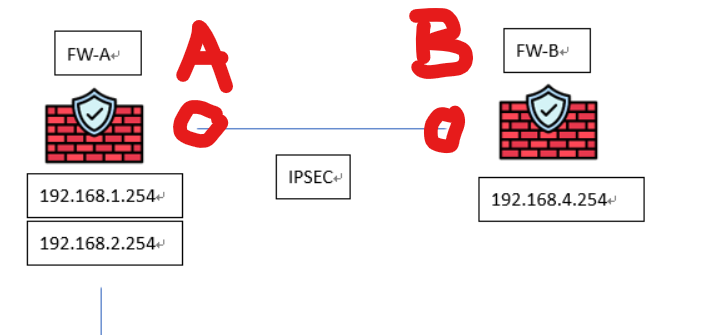

如果我是你, 就不會用192.168.4.254

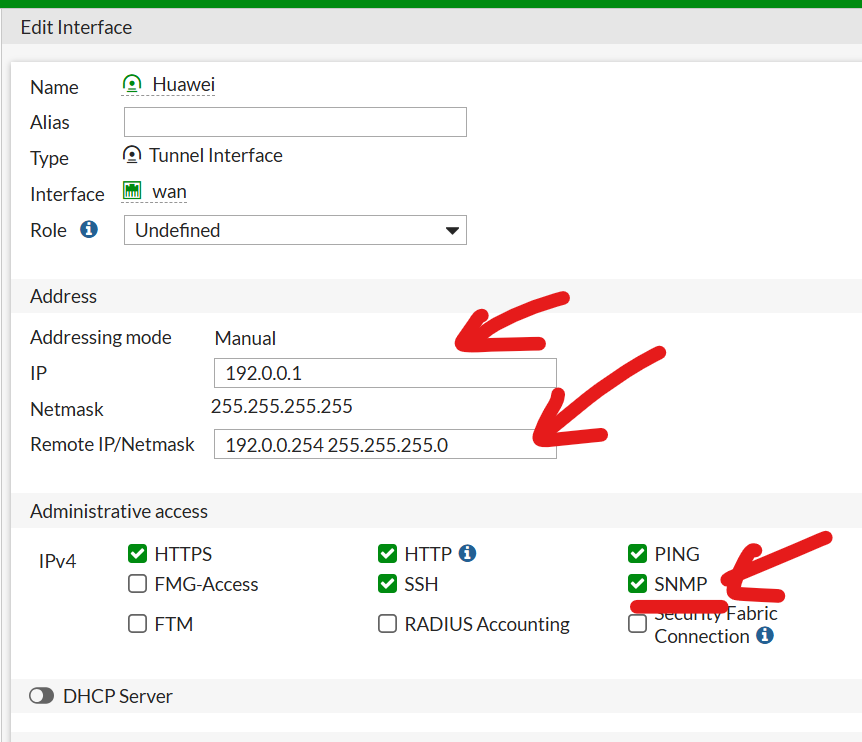

而是在VPN TUNNEL上建立A點及B點

VPN INTERFACE支持 IP 及 SNMP:

假設A=192.0.0.1/24

B= 192.0.0.254/24

你NOC再用192.0.0.254作對像即可

你的問題應該是FW-B用了錯誤的SOURCE IP去回應

採集器對4.254發起SNMP(161)封包,2.254是Permit,但4.254沒有收到任何封包資訊

同CONFIG本地端就可以,但透過IPSEC就不行

這裡是關鍵

搞SNMP必須兩方都要能發能收

可以把snmp community設定更完整一點

如 set source-ip

然後再仔細核實每一段網路是否通順

網上的朋友畢竟不知真實環境如何

如自己不能解決

最好還是尋求正式管道處理