我有先設定好,FORTI CLINT VPN SERVER端

也有去設定 local-in-policy

固定IP XXX.XXX.XXX.XX6 可以連VPN ,且只允許國內的IP可以連

固定IP XXX.XXX.XXX.XX7 不可連VPN

config firewall local-in-policy

edit 100

set intf "port1"

set srcaddr "G_VPN_ALLOW_IP"

set dstaddr "VPN_IP_6"

set service "IKE"

set action accept

set schedule "always"

set status enable

next

edit 110

set intf "port1"

set srcaddr "all"

set dstaddr "VPN_IP_7_Block"

set service "IKE"

set action deny

set schedule "always"

set status enable

next

end

但是系統事件

1.Progress IPsec phase 1 :

A.仍可以看到United States 等其他國家連進來 ,雖然被negotiate

B.依樣會連到XXX.XXX.XXX.XX7 ,但這我應該已經DENY了

2.IPsec ESP 錯誤

但她一樣會有 XXX.XXX.XXX.XX7 為目標IP

且為何 前面 IPsec phase 1 沒過,為何還會到 這一階段

請問,這還有哪些地方可以解決,已經有問 copilot 等了,但結果仍一樣

謝謝

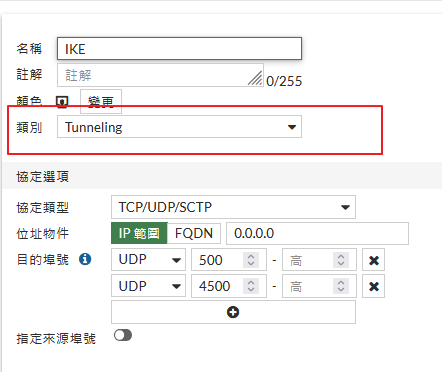

首先,IPsec 牽涉到的服務不只是 IKE,還有 IPSec-ESP 及 UDP-4500。

所以在 110 雖然拒絕了服務 IKE,但是沒拒絕 IPSec-ESP 及 UDP-4500 (NAT-T), 後者也可以建立 Phase 1。

想要debug,會看log是很必要的事

如果設了阻擋的政策

但結果還是有紀錄,那紀錄呢?

除了IPsecVPN不只有IKE通訊

在Local-in-Policy的設定規則與防火牆政策也不同

防火牆是全不通再設通過,Local-in-Policy則是相反

問AI有關專業的細節,常常有錯

特別是有關Fortigate的設定常會出現不存在的指令

還不如好好請教供貨的廠商技術人員

您好:

LOG方面,一樣是 IPsec phase 1 error

採取行動 negotiate

狀態 negotiate_error

理由 peer SA proposal not match local policy

已發配IP N/A

Cookie 3e35c70729dfedef/0000000000000000

本地埠號 500

輸出介面 port1

IPsec遠端IP 65.49.1.65

遠程埠號 53733

VPN 通道 N/A

訊息 IPsec phase 1 error

Progress IPsec phase 1

採取行動 negotiate

狀態 failure

結果 ERROR

已發配IP N/A

Cookie 3e35c70729dfedef/0000000000000000

方向 inbound

本地埠號 500

輸出介面 port1

IPsec遠端IP 65.49.1.65

遠程埠號 53733

角色 responder

階段 1

VPN 通道 N/A

模式 main

訊息 progress IPsec phase 1

IPsec ESP

已發配IP N/A

Cookie N/A

本地埠號 500

輸出介面 port1

IPsec遠端IP 162.142.125.80

遠程埠號 4500

VPN 通道 N/A

訊息 IPsec ESP

日誌事件來源時間戳記 1755128108564753200

時區 +0800

記錄 ID 0101037131

類型 event

子型式 vpn

備用使用者 N/A

錯誤號 Received ESP packet with unknown SPI.

ADVPN 捷徑 0

在Local-in-Policy的設定規則與防火牆政策也不同

防火牆是全不通再設通過,Local-in-Policy則是相反

==>目前Local-in-Policy我設定的是 通 /再不通

還是這有什麼錯誤?

有問過,之前給範例

config firewall local-in-policy

edit 0

set intf "wan2"

set srcaddr "China"

set action "deny"

set schedule "always"

set service "ALL"

next

end

還是 他這邊來源是一個一個設定

另外, service "ALL" 若沒設,他預設應該也是 ALL 吧

謝謝

把deny的範圍作成全擋

edit 110

set intf "port1"

set srcaddr "all"

set dstaddr "all"

set service "ANY"

set action deny

set schedule "always"

set status enable

next

另外Local-in-Policy只能針對介面

所以VPN_IP_7_Block如果不在介面上

應該會無效

因在論壇不了解環境現況

還有很多可以發現攻擊行為模式的方法

建議應付費找協力SI來解決

您好:

謝謝您!

所以這是要修改如下

--------------------------------->改為 110 全檔

config firewall local-in-policy

edit 100

set intf "port1"

set srcaddr "G_VPN_ALLOW_IP"

set dstaddr "VPN_IP_6"

set service "IKE"

set action accept

set schedule "always"

set status enable

next

edit 110

set intf "port1"

set srcaddr "all"

set dstaddr "all"

set service "ANY"

set action deny

set schedule "always"

set status enable

next

end

目前port1 綁固定IP XXX.XXX.XXX.X69

而 XXX.XXX.XXX.X71 有綁一條對外給特定IP連結使用

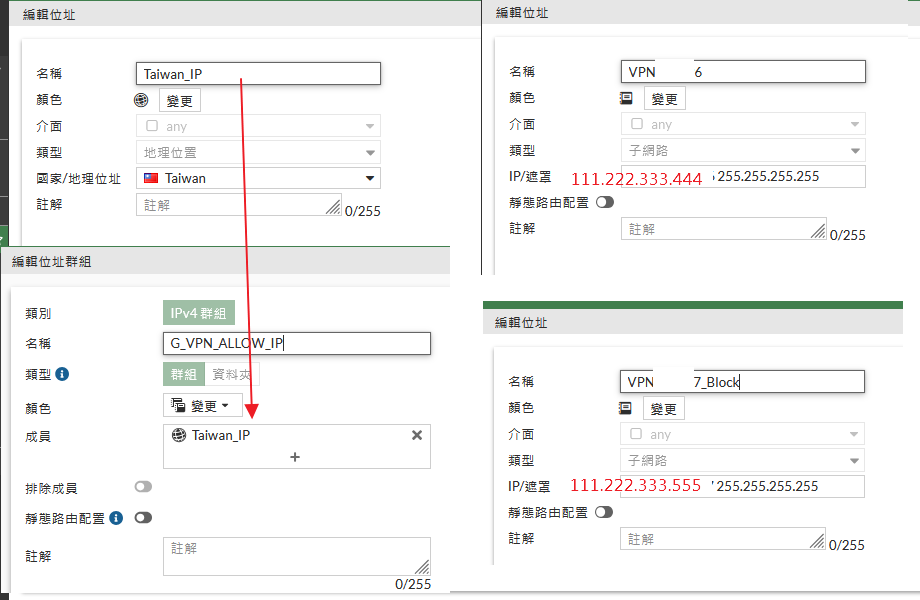

"VPN_IP_6" 跟 "VPN_IP_7_Block" 的OBJECT 設定, 圖發一下

您好:

資料如下,再麻煩您查看,謝謝

官方有KB去操作, 用的是一條exclude 在LOCAL IN就搞定了

Configure an address group that excludes legitimate IPs:

config firewall addrgrp

edit "All_exceptions"

set member "all"

set exclude enable

set exclude-member "remote-vpn"

next

end

Create a local-in policy that blocks IKE traffic from the address group:

config firewall local-in-policy

edit 1

set intf "wan1"

set srcaddr "All_exceptions"

set dstaddr "all"

set service "IKE"

set schedule "always"

next

end

請問 這「IKE」,

應該建立IPSEC 時產生的?

remote-vpn 這一個似乎要手動建立來排除

系統沒有內建這一個?

是要手動建立來排除的.

但那麼多地方要排除, 只有台灣地區可以連

那您建議,該如何做,會比較好?

謝謝

config firewall local-in-policy

edit 100

set intf "port1"

set srcaddr "G_VPN_ALLOW_IP"

set dstaddr "all"

set service "any"

set action accept

set schedule "always"

set status enable

next

edit 110

set intf "port1"

set srcaddr "all"

set dstaddr "all"

set service "ANY"

set action deny

set schedule "always"

set status enable

next

end

您好:

edit 110

set intf "port1"

set srcaddr "all"

set dstaddr "all"

set service "ANY"

set action deny

set schedule "always"

set status enable

next

set service "ANY" 不能用ANY, 我試過用ALL 才能過

但這樣連線,就會 出現timeout 一直卡在那邊,軟體已要ctrl+alt+del 來山才可以砍掉。

謝謝