近期有媒體報導指稱,坊間出現「暗網疑似販售電子支付平台客戶資料、管理員帳號甚至信用卡資料庫」的貼文,引起受眾恐慌。

本文並非指稱特定業者確實遭駭,而是希望藉此案例請教各位業界資訊安全專家:

1.以目前台灣電子支付與金流服務的常見資安架構(如 tokenization、PCI-DSS、金鑰分層管理等)來看,這類資料在什麼情況下才可能被完整匯出?

2.又有哪些防護與稽核措施(如 HSM、內部權限分層、外包廠商安全)可降低此風險?

3.若此類「暗網資料販售」傳聞屬實,在實務上有哪些技術途徑可能導致資料外洩?

期待聽聽目前在金融科技與網路資安領域實務經驗豐富的前輩們提供見解。

先來看一個新聞, 剛好也是最近幾天發生的:

安永會計師事務所資料庫雲端備份不設防,4 TB資料庫及機密資訊恐曝險

仔細看一下這個案例, 他是內部人員, 將一個完整備份 SQL 資料庫 (4TB容量), 上傳到雲端, 但是沒有做任何保護, 導致所有人都可以取得這個資料庫.

想像一下, 如果那個資料庫裏面, 甚麼個資, 帳密都有, 是不是外洩了?

但, 這件事誰幹的? ~~~~竟然是自家人! 而且他跨過了無數內控機制, 都沒有被攔到!

安永是全球四大會計事務所, 管控何其嚴謹與細微? 投入多少資安成本?

結果還出這樣一個大紕漏! 請問這個事件, 對照您提出來的機制, 該補強的是哪裡?

今天發現一個漏洞, 把她補了; 明天呢? 會不會又有新的漏洞? 誰能知道?

能拍胸脯保證: 我都補完了嗎? 如果又來一個, 拍胸脯的人要怎麼擔責任?

回到風險管理的第一性原則:世界上沒有零風險的情境.

所以即使窮盡一切手段, 都做不出:完全無風險的資安.

設計資安架構或制度之前, 必須要先承認上面的基本原則, 不能迴避, 否則就會有盲點.

既然做不到零風險, 你就要真實的面對:

當風險發生的時候, 該怎麼辦?

ISO 31000 與主流的風險方法論, 對於風險的四大對策是:

避開 (Risk Avoidance): 選擇不參與任何可能產生風險的活動。

降低 (Risk Reduction): 採取措施來降低風險發生的機率或減輕其衝擊。

轉移 (Risk Transfer): 將風險轉移給第三方,例如購買保險或將風險外包。

接受 (Risk Retention/Self-Insurance): 組織自行承擔風險,通常適用於損失較小或可控的風險

你不應該只考慮一種, 而是要從這四種當中, 計算出衝擊最小, 且財損最少的來實施.

(這裡就不多談風險方法論, 前面還有風險評估, 後面還有風險矩陣, 重點是要選對)

回到您的問題:

如何降低資料外洩風險, 防止外洩?

這個命題本身就錯了!

因為你一開始, 就把風險對策鎖定在:只能降低一途, 卻迴避掉其他三種可能性.

舉個例子:

如果資料外洩的財損是 1000 萬, 但防止外洩的機制要花 2 億,

企業經營者的合理選擇可能是: 接受風險, 不去對抗他.(損失還比我花的錢少)

(我先略過風險矩陣的衝擊和機率分析, 假設都是1, 讓討論單純化)

有些狀況, 企業可能選擇: 避開風險, 例如, 早期很多電商註冊會員, 都要填身分證號碼, 後來就漸漸不用填了, 因為身分證號太敏感, 電商負擔不起那個外洩的財損, 而拿到身分證號對電商的利益, 遠低於那個財損, 既然如此, 乾脆避開他, 就不會有這個風險發生.

以上述例子來說, 你完全不用建置任何機制, 去防止身分證號外洩;

因為根本沒有收集到, 如何外洩?

以上兩種, 企業常真實採用的風險對策選擇, 都不是你預想的:降低風險.

請想像另外一個例子:

有誰可以讓世界上所有人都不會得流感?

目前沒有這樣的解決方案對吧?

即使有流感疫苗, 他也只能保護大部分人不得流感, 而不是:保證每一個人都不會得到.

所以重點在這裡:

回到外洩的問題:

你當然可以做出無限縱深的防護 (前提是: 你的預算無限多) 但大部分企業都只能負擔有限的預算, 要拿100萬才夠? 還是1000萬才夠? 取決於企業承受損失的能力.

所以我們不能要求: 每一家企業一視同仁, 都採用相同的規格來防護!

因為企業規模不同, 承受衝擊的能力也不同, 假設有 ABCDEFGHIJLK 的防護縱深, 甲企業財大氣粗, 可以全部都建完; 但乙企業或許只建到 ABCD 就沒錢了, 若要求他再多花錢, 他寧可丟下一句: 那我就讓風險炸開好了, 這樣損失還比我從A建到K來得少很多!

企業的終極目標是: 持續活下去,

並不是:把某個項目磨到100%完美

這個概念正是: 工程師 vs 經營者, 的差別

股東要的是存活, 不是完美無瑕: 投資人能夠接受缺失發生, 只要事後知道怎麼改善.

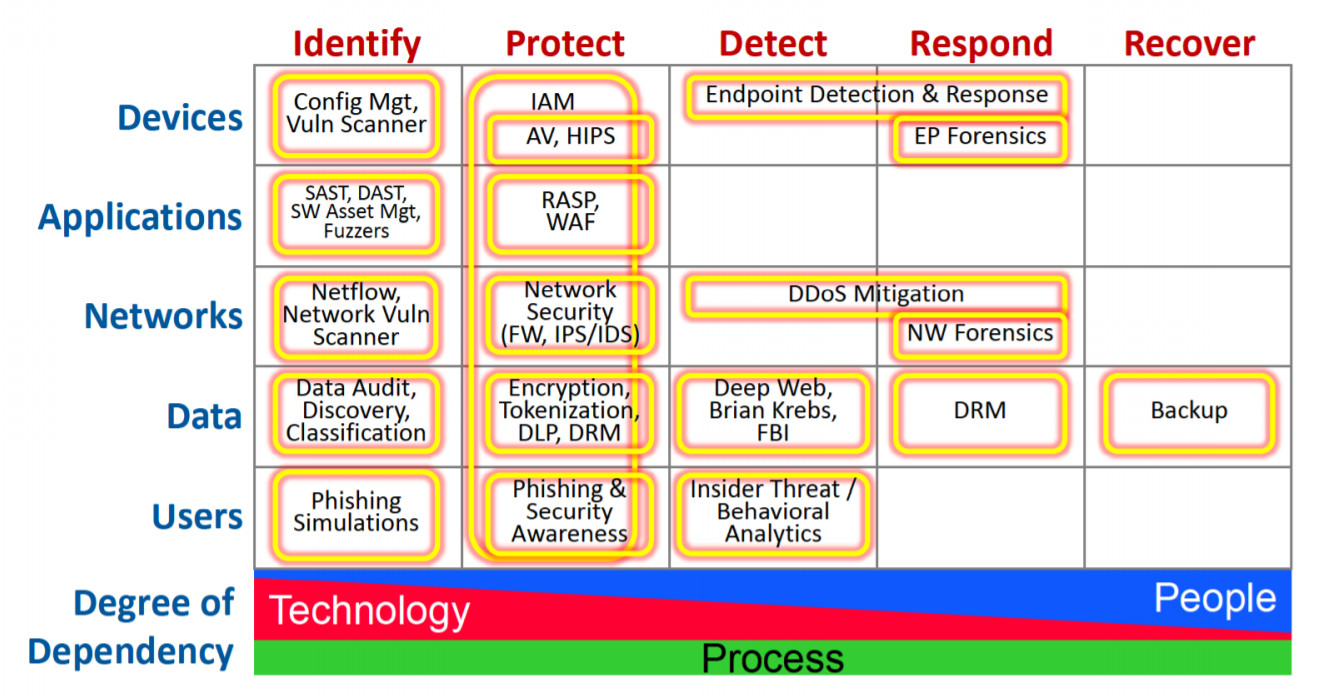

我建議用 NIST CSF 框架, 來評估你還有哪些沒考慮到的?

至於要不要做? 取決於企業本身能力:

(這張圖我不知道貼過幾次了,很多金融業都開始導入)

您也可以用 NIST 功能, 搭配 CDM 矩陣, 來審查環境中的每個環節:

【用Cyber Defense Matrix搭配資安框架改善資安弱點】

最後提醒:

在【風險衝擊分析評估表】做出來之前, 談任何防護都有可能白花錢, 卻沒有效果.

還有資安治理已經進階到: 企業韌性了; 韌性的意思是:我可以被打倒, 但我能再活起來.

資安實作架構都是根據情境來調整的, 每個案例都要單獨討論, 很難有通則可以一體套用

2025/7/3 暗網爆出兜售全支付測試環境

2025/11/4 全支付客戶爆出被盜刷事件

當 7 月份測試環境被盜的時候, 當時全支付有出來安撫說: 那只是測試環境, 不是正式資料, 所以沒關係: https://www.ithome.com.tw/news/169877

但是~~你說是:測試, 就真的是測試嗎? 我在已導入 ISO-27001 的企業中, 也常看到:有人失手, 將真實資料倒入測試環境內的

當然它有 ISO 事後可以迅速矯正, 但是誰知道, 全支付那個測試環境中, 到底有沒有正式資料? 怎麼驗證?

或者, 測試環境裡面沒有個資, 但是駭客拿了測試環境的登入權限, 從測試環境橫向移動到正式環境, 去取得正式的個資.

但因我們不知道他內部如何管理, 所以也無從提供建議.

給工程師看的答案:

1.這類資料在什麼情況下才可能被完整匯出?

定期備份, 而且不只一份, 通常要求 3-2-1

備份是 ISO-27001 規定要做的項目, 不能略過. 而且資料一定是完整的.

前面的安永, 就是把備份資料上傳到不設防的環境, 才發生外洩的

2.又有哪些防護與稽核措施可降低此風險?

ISO-27002 (不是27001喔) 裡面有完整的最佳實踐範例, 請參照.

3.在實務上有哪些技術途徑可能導致資料外洩?

這個寫不完了, 而且通常是多重因素交雜, 不是單一管道或因素造成, 必須個案做過數位鑑識才會知道. 以下都是發生過的途徑:

-憑證濫用(盜用帳密、憑證重放)

-弱點/邊界設備漏洞被利用

-網路釣魚/社交工程

-供應鏈/第三方導致

-人為要素(誤設定、操作失誤、Bug 等)

-勒索/恐嚇型攻擊

但不只這些喔, 要看個案的環境才能討論.

再次強調: 很少單一因素外洩, 多重因素居多.

資安是個充滿不確定性的領域, 並不是每個人:

做足了 A, 就一定能得到 B 的結果, 他不像連動的機械, 比較像活的生物;

有人做了 ABCD, 得到了 DEFG,

有的人也做了 ABCD, 卻得到 XYZ (不是那個 xyz...老鳥別歪樓)

更有些, 今天做的 ABCD 得到 DEFG, 到了半年後卻變成 ZZZ....

所以資安是個動態的環境.....有多動態?

CVE 資料庫裡, 每個月都有數千條新漏洞被發現, 而這些漏洞在一個月前, 都還沒有人知道; 但是據估計, 被揭發的 CVE 只佔了不到所有漏洞 50% 的數量.....

換句話說: 全球至少還有一半以上的漏洞, 被人暗中握在手上利用, 但卻沒有被揭露出來. 因為沒有被揭露, 所以防禦工具也不知道有它的存在, 不知道該如何防禦?

但是漏洞數量並不是固定靜止的, 今天有 1111 個漏洞, 下個月就變成 2222 個, 再兩個月是 3333 個, 上面講的 50% 就不會是定值, 而是每個月都在增加. (因為只要有: 新軟體/新版本, 就會有出現新漏洞的機會, 所以你不可能禁絕漏洞)

你當然可以建立一個固定的架構, 來偵防威脅/保護資產, 但是, 架構雖然可以固定, 裡面所採用的: 方法/機制/判讀/情報/分析...等, 都不能是固定不變, 必須隨著外部動態的變化, 跟著改變.

這就是資安工作的難處! 因為防守方永遠落後威脅, 只要威脅不探出頭來, 你關在自己的陣地裡被動瞭望, 也永遠看不到躲在暗處的他; 等到他某天某時突然探頭來, 想咬你一口的時候, 就看你在被咬到之前, 還剩下多少時間, 可以去: 識別/判讀/閃躲/阻擋....

動作快的可以攔下來, 動作慢的就被咬痛了

大部分的人連影子都還沒看到, 就被咬死了...

RAY大:

你寫的太專業了啦,因該沒有幾個人看的懂。

我以為這邊就是要專業討論

Ray大寫的已經是以管理者非工程人的角度說明

謝謝

很多資安事件的發生不論root cause在技術面或管理面都好,並不是提到資安就要無限respect,應評估各樣solutions哪個適合我?

真的不要覺得這是講廢話...請前輩們誠實看看自己或朋友的公司,導入資安方案後,為何仍會發生資安事件? 如果是發生未預期的可以理解就是再改善嘛;如果是為了擋下預期應該會發生卻長期都沒發生過,即為做而做,卻彷彿拿石頭砸自己腳給自己不方便。

小弟經驗就一句話:資安重要嗎?

不是不重要,請對症下藥。