===============================

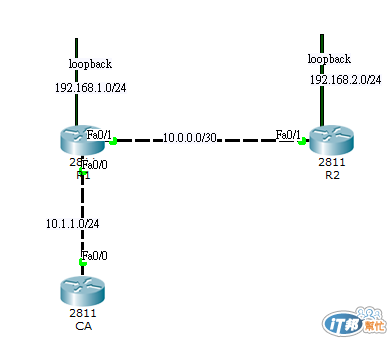

此實驗,三者之間的路由,使用 static route 簡單完成環境

使用 GNS3 模擬

介面位址:

CA fa0/0 : 10.1.1.254/24

R1 fa0/0 : 10.1.1.1/24

loopback0: 192.168.1.254/24 ## 模擬自己內網

fa0/1 : 10.0.0.1/30

R2 fa0/1 : 10.0.0.2/30

==========================

實驗前請先將 每台路由器 都設好相同時間(沒設時區則預設是 +0),並產生key

R1 示範:

R1#clock set 00:02:15 4 oct 2014

R1(config)#hostname R1

R1(config)#ip domain-name test.com

R1(config)#cry key gen rsa general-keys modulus 1024

請每台都這樣設定,時間請一致(誤差最小5分鐘)

============

CA(config)#ip http server ## 啟用 http server 等等其他路由器要經由http 申請憑證

CA(config)#crypto pki server CA ## CA 是名字,進入設定 CA Server

CA(cs-server)#issuer-name CN=CA.test.com

## 設定這台 CA Server 資訊 如 國家 鄉鎮 名稱 等(最重要的是名稱,即CN ,其他依自己需求)

CA(cs-server)#no shutdown ## 啟動

%Some server settings cannot be changed after CA certificate generation.

% Please enter a passphrase to protect the private key

% or type Return to exit

Password: ##這裡給一組密碼,我這邊給1234567890 ,這是之後申請時要打的密碼

Re-enter password:

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

% Exporting Certificate Server signing certificate and keys...

% Certificate Server enabled.

## 這樣 CA Server 就完成了

## 附註:CA Server 自己向自己申請憑證的話,跟建立 CA Server 時的根憑證 一樣

==

R1(config)#crypto pki trustpoint CA ## CA 是一個辨識名稱 ,創建信任點

R1(ca-trustpoint)#enrollment url http://10.1.1.254 ## 向此位置申請憑證 (定義 如何取得證書)

R1(config)#cry pki Authenticate CA ##認證根憑證 , 如果時間不和會失敗

Certificate has the following attributes:

Fingerprint MD5: D11C2167 67329528 A1986B09 AF674555

Fingerprint SHA1: F214C077 71177270 634ACF2C B36B896F 01B9D901

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

R1(config)#crypto pki enroll CA ## 申請憑證

%

% Start certificate enrollment ..

% Create a challenge password. You will need to verbally provide this

password to the CA Administrator in order to revoke your certificate.

For security reasons your password will not be saved in the configuration.

Please make a note of it.

Password: ## 這裡打入 CA Server 建立時設定的密碼 1234567890

Re-enter password:

% The subject name in the certificate will include: R1.test.com

% Include the router serial number in the subject name? [yes/no]: yes

% The serial number in the certificate will be: XXXXXXXXXXX

% Include an IP address in the subject name? [no]: no

Request certificate from CA? [yes/no]: yes

% Certificate request sent to Certificate Authority

% The 'show crypto ca certificate CA verbose' commandwill show the fingerprint.

## Router 當 CA Server 其憑證 要手動發

CA#crypto pki server CA grant all ## 允許所有要求

## 等約一分鐘就會看到 log 訊息

﹟如 Oct 4 00:22:04.507: %PKI-6-CERTRET: Certificate received from Certificate Authority

========================

## 使用 loopback 模擬各自內網

## 這裡只 示範 R1

R1(config)#crypto isakmp policy 1 ##兩端點要一致,定義 ISAKMP Policy

R1(config-isakmp)#authentication rsa-sig ##使用憑證驗證

R1(config-isakmp)#hash sha ## 定義雜湊算法

R1(config)#crypto ipsec transform-set MYSET esp-aes esp-sha-hmac

##建立名為 MYSET 的策略集 後面的是 esp-aes esp-sha-hmac加密演算法

R1(cfg-crypto-trans)#exit

R1(config)#access-list 100 p ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 ## 設定要加密的 網段

R1(config)#crypto map MYMAP 10 ipsec-isakmp

## 建一個表,10 是順序 可以建多個 順序如 10 20 30 越小越先

R1(config-crypto-map)#set transform-set MYSET ## 套用 加密方法

R1(config-crypto-map)#set peer 10.0.0.2 ##對方位址

R1(config-crypto-map)#match address 100 ## 套用 access-list 100

R1(config-crypto-map)#int fa 0/1

R1(config-if)#crypto ma MYMAP ## 在該介面上套用

R1(config-if)#

Oct 4 00:30:01.283: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON

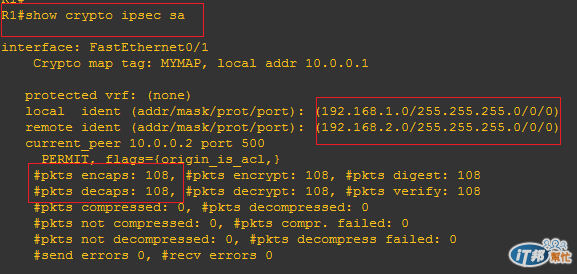

R1#ping 192.168.2.254 source 192.168.1.254 repeat 100 # repeat 接 ping 的次數

## 看

## 108 那是封包數 沒有0 就表示成功了