共用同份AD資料庫之電腦所組成的集合 = 網域

AD DB包含使用者帳戶、密碼、電腦帳戶、權限設定...等等

也就是說,同網域內的使用者和電腦,是由同一份AD資料來決定誰可以存取哪些資源、誰可以做哪些事

沒有網域的環境,這些各管各的帳戶資料庫架構,就稱為work group

由一部電腦專門負責管理帳戶資料

不同場合用不同的格式來表示網域名稱

如 WWW.XXX.YYY.ZZZ

WWW,XXX,YYY...稱為標籤(Tag),每個標籤不得超過63字元,並以.隔開,全部的tag加.不得超過255個字元。每個tag都代表架構中的一個AD網域,越往右的標籤越上層,越往左的標籤越下層。

用來查詢與更新AD的目錄服務通訊協定

如 DC=FLAG,DC=COM,DC=TW

以DC(Domain Component,網域元件)來代表每個網域,上述的網域名稱其實就是是FLAG.COM.TW

存放AD 資料庫、管理網域中的AD物件,並提供身分驗證服務的電腦,稱DC

沒有DC,沒有網域

其他稱呼:身分驗證伺服器(Authentication Server)、登入伺服器(Logon Server)

多部DC

建多部DC是因為單靠一台DC,萬一掛了會導致所有user無法登入,整個網路癱瘓!

網域中有多部DC,DC之間地位相等,網路管理員可以用任一DC維護AD資料庫,使用者也可透過任一(隨機)DC來登入網域

網域可以涵蓋多個區域網路,區網之間可能透過低頻寬的網路連線,為避免登入遲緩或失敗,便可在各區網中架設DC,以提升效率

複寫機制

網域中有多部DC,要使每個AD資料庫有相同的內容,每部DC會將異動的資料複製給其他DC,稱作複寫(Replication)

複寫並非單存將整個資料庫複製,而是遵循以下原則來運作:

採用局部複寫減低資料量

只複寫變動的部分,稱局部複寫(Partial Replication)

利用更新序號判斷複寫時機

自動協調出複寫夥伴(Replication Partner),以上圖為例,B跟D是A的複寫夥伴

每部DC都有各自的更新序號(USN,Update Sequence Number),只要AD更新完畢,自動將本身的序號+1

每部DC也會記錄複寫夥伴的更新序號,複寫動作沿既定順序執行,直到所有的AD資料庫內容同步為止

發生衝突時以*更新戳記(Stamp)*決定優先順序

在不同DC修改同一物件的屬性,複寫會造成衝突,此時以更新戳記判定以何者的資料為準

更新戳記包含版本、時間、GUID

優先順序:版本數字越高 > 時間越晚 > GUID大者

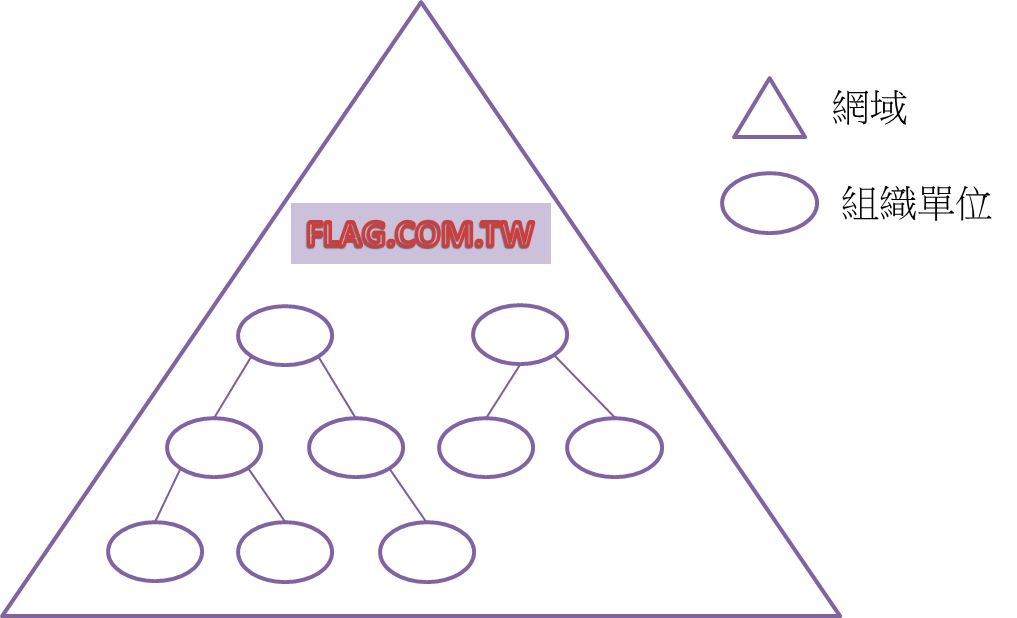

單一網域構成的AD

基於以下原因可能規劃多個DC

DC之間的頻寬太小

假如兩部DC位於台北和高雄,以256Kbps線路相連,複寫會造成網路壅塞,建議分成個網域修除透過低頻寬先路的

複寫動作

降低資安風險

現有RODC,唯讀網域控制站

因應部門的要求

特殊部門的使用者帳戶有特殊權限,因此不願這些帳戶資訊存放在不同電腦,由於無法限定DC之間不複寫那些帳戶,因此將此部門獨立為另一網域

Domain Tree最上層的網域稱根網域(Root Domain)

下層網域是上層網域的子網域

注意:Domain Tree雖有階層關係,僅限於命名方式,不代表上層網域的成員對下層網域成員有管轄權,原則上是各自獨立管理的個體

由多個Domain Tree組成,將Domain Tree的根網域透過信任關係(Trust Relationship)結合而成的集合,也是AD目錄中最大的集合

多用於公司合併時,以最短時間、最少變動來整合雙方的資源

網域的信任關係(Trust Relationship)

透過Keberos security protocol完成,又被稱為Kerberos trust

可轉移性(Transitive)

若B網域信任A網域,且A網域信任C和D網域,則B網域也信任C和D網域

透過*高速連線(500Kbps以上)*的一群電腦,且位於相同的IP子網路

控制登入時的速度

user登入網域時,會先跟相同站台內的DC連線,若將距離最近的DC分到不同站台,將距離最遠或最忙的的DC分到相同站台,會降低登入速度

控制複寫的方式

DC之間的複寫若發生在相同站台,會自動協調一個方式無須人為干預,若為不同站台,必須人工設定參數,系統才能判斷最好的方式

配合區域網路的範圍或地理位置還劃分

GC(Global Catalog,通用類別目錄),是一份清單,記載樹系內所有物件的資訊,儲存這份清單的就是GC Server

部分資訊:代表經常被查詢或執行特定功能時必要的資訊

樹系內的第一部DC預設就兼任GC伺服器,這是唯一自動建立的GC伺服器

若要建立更多GC,就必需在其他DC逐一手動設定