這篇幾乎都會在講 NMAP 吧 XD

據說考試認證必考 (?)

因為網路掃瞄我們主要目的有三個:

(1) 線上主機

(2) 線上服務 → 著重在這兒

(3) 提權利用

在我們對網段兩眼一摸黑的狀況下,我們該怎麼進一步的了解呢?

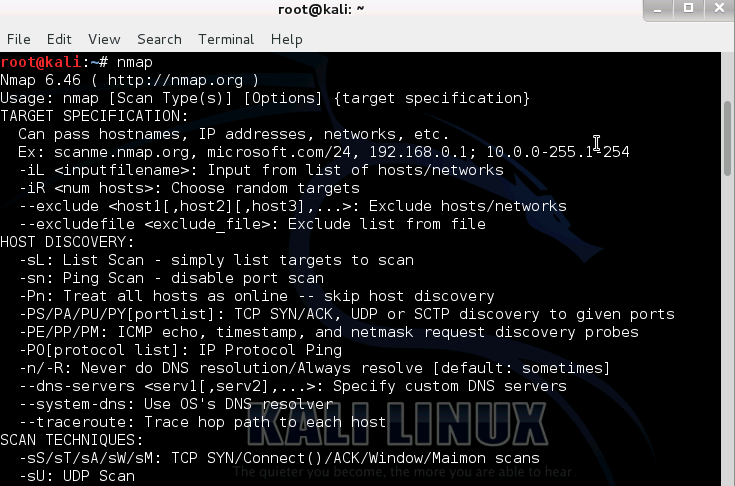

打上 NMAP 指令後,會有所有指令的說明

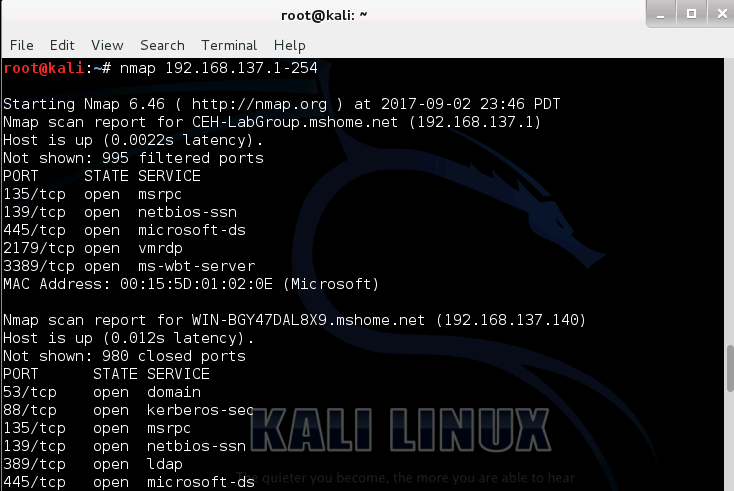

掃瞄內部的網段,知道目前有幾台電腦有在線上 //用 Ping的方式 24 Port 去掃

可以看到 192.168.137.1 在線上,並且開了135、139、445、2179、3389 Port…

可以看到 192.168.137.140 在線上,並且開了53、88、135、139、389、445 Port…

可以看到 192.168.137.4 在線上,並在同網站有 4 個裝置在線上。

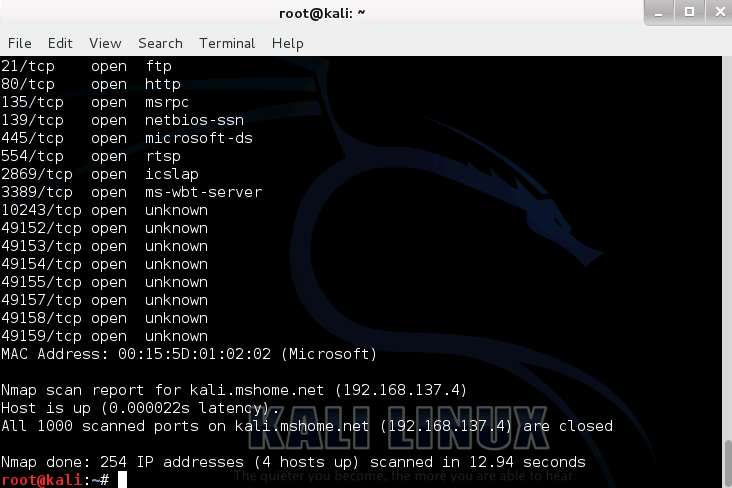

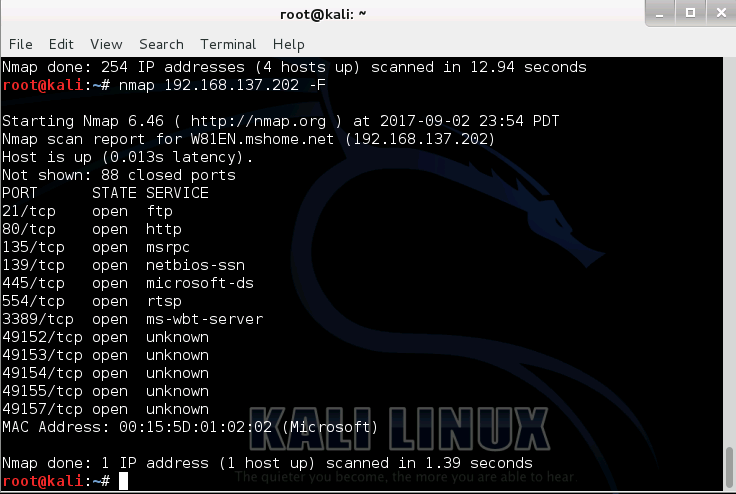

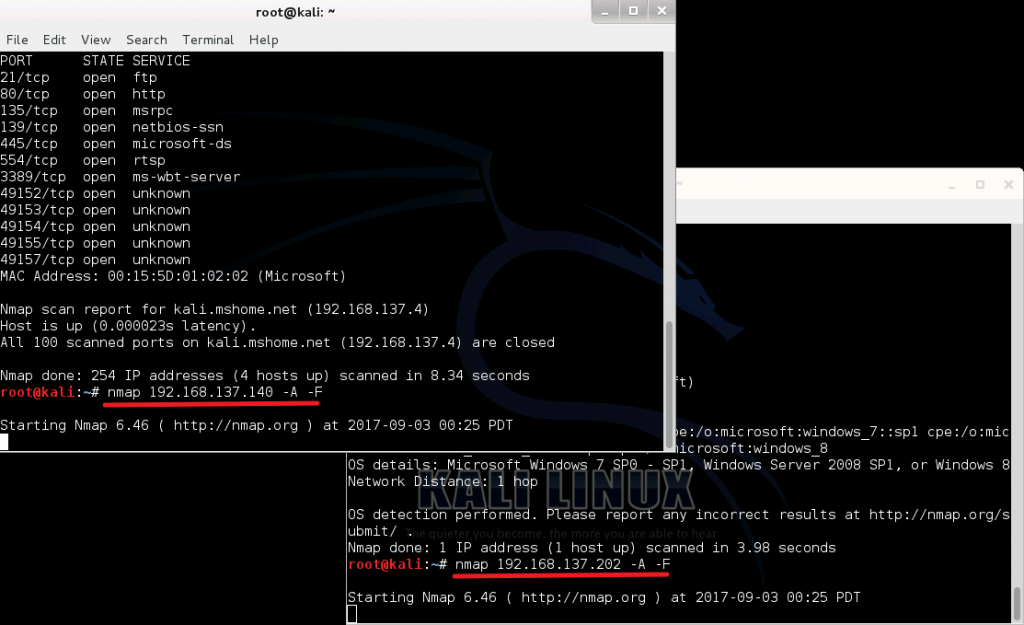

針對指定 IP 做快速掃瞄 //掃常用Port

-namp -F 192.168.137.202

-nmap -T5 192.168.137.202

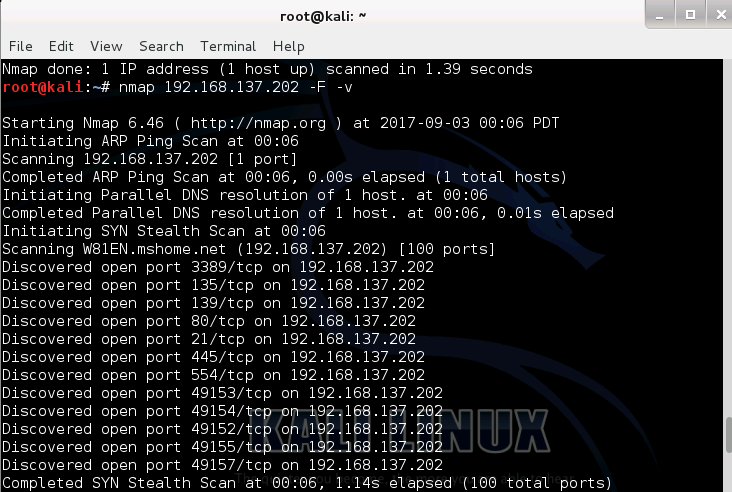

掃瞄主機,並列出相關詳細的資訊

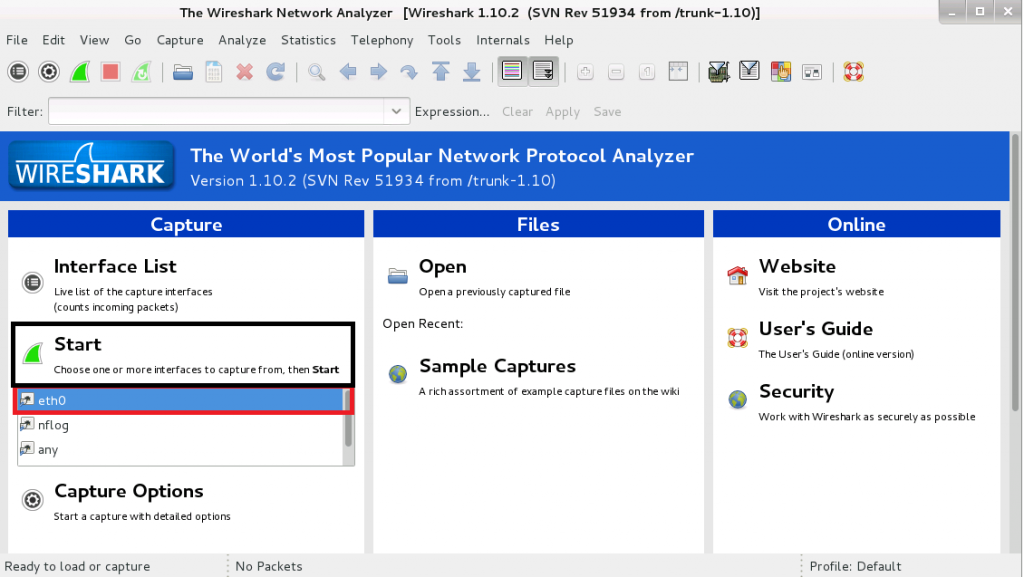

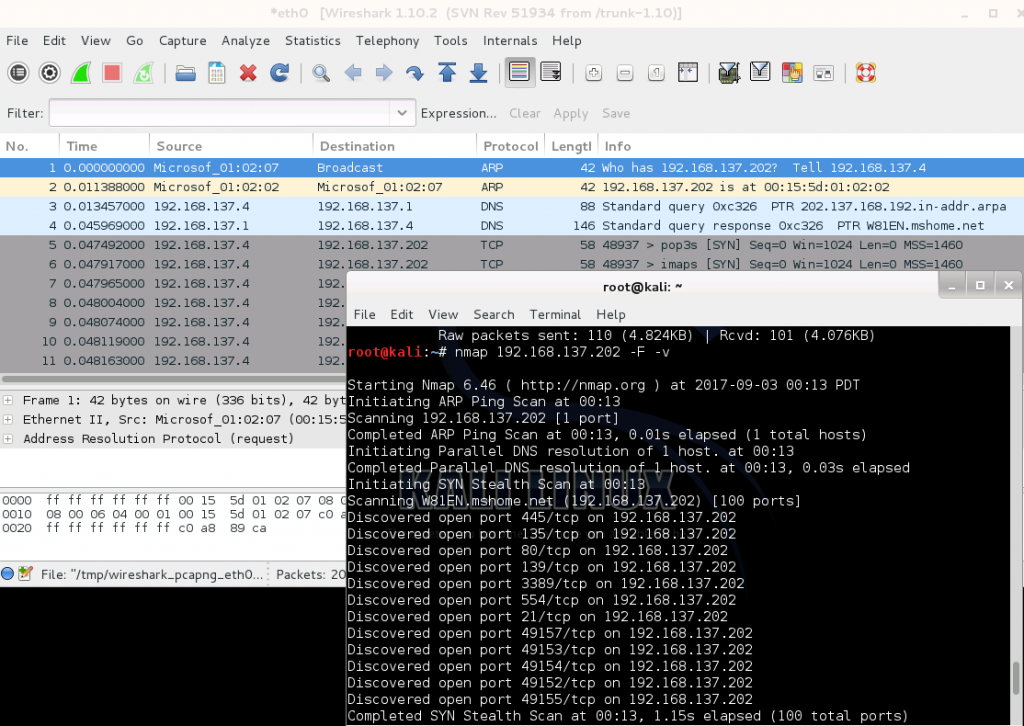

做完以上,那麼對於對方的反應是什麼呢?

我們可以用 wireshark 觀察。

或可以參考這篇: 鯊魚咬電纜:30天玩Wireshark

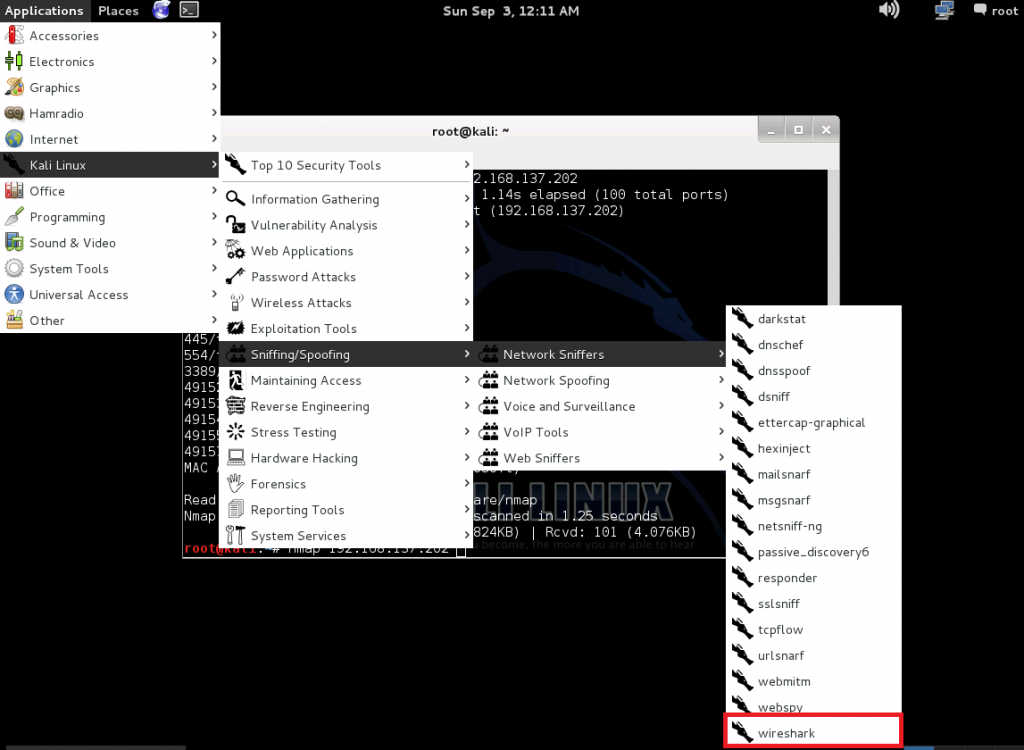

WireShark 的路徑 @Kali:

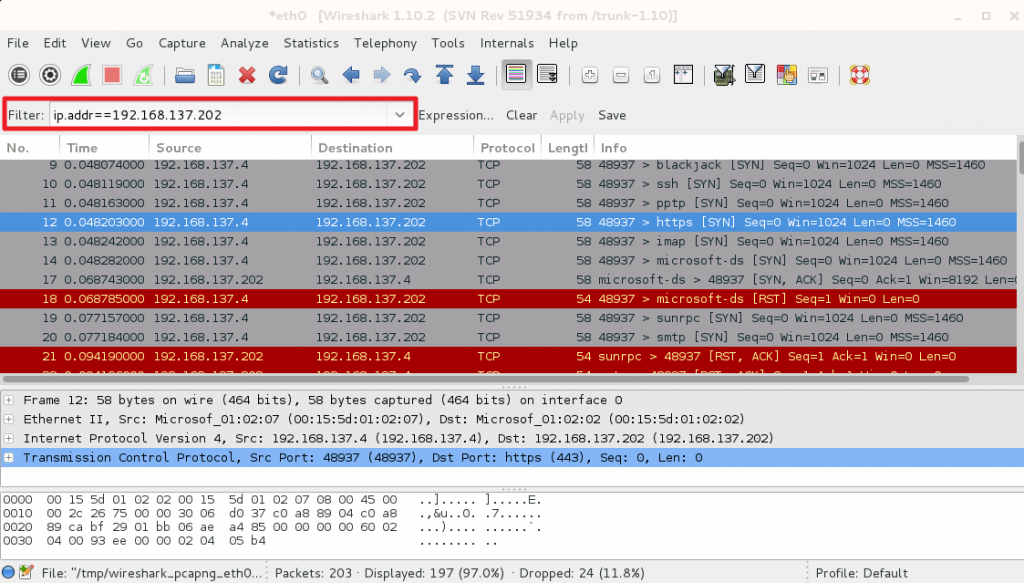

做個小小的篩選:ip.addr == 192.168.137.202 //Wireshark 指令的應用也會考

可以觀察到192.168.137.202 的三向交握過程

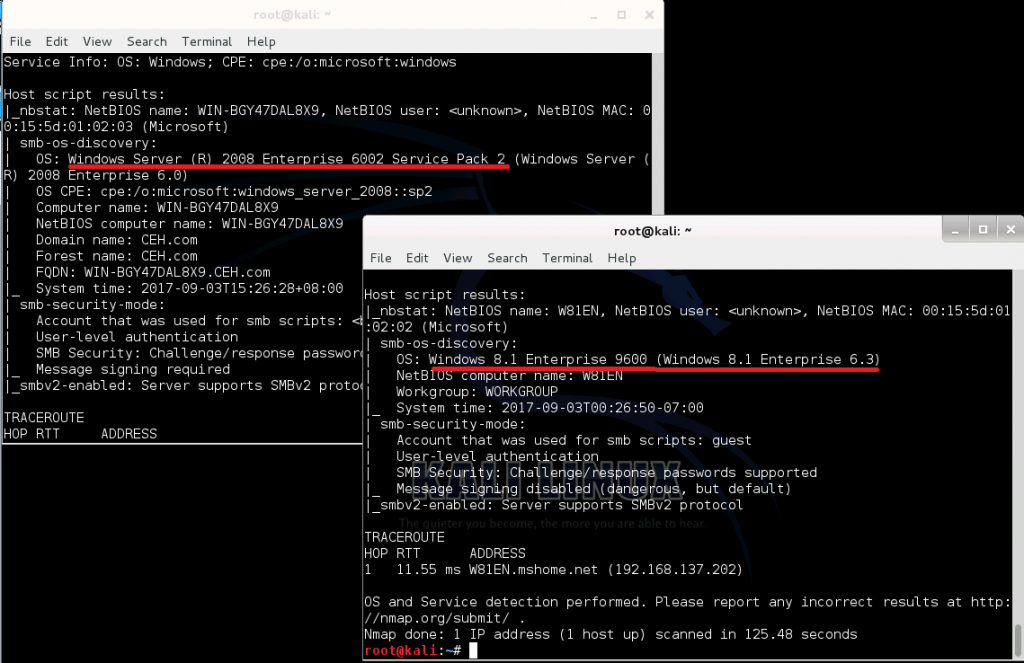

//掃瞄作業系統 -A / -O

nmap -A -F 192.168.137.140

nmap -A -F 192.168.137.202

nmap -O -F 192.168.137.202

於是乎我們可以知道這兩台在線上主機的作業系統了 =v=+

如果你對於作業系統上的弱點很熟,或是剛好熟知該作業系統最近有什麼新弱點,就可以用來…

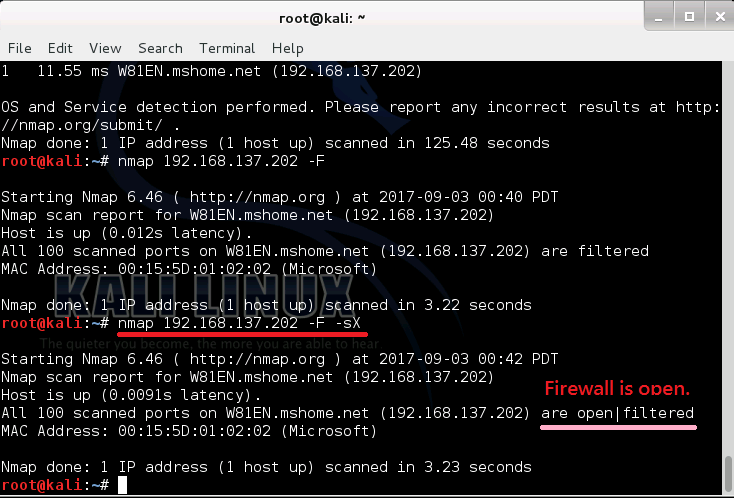

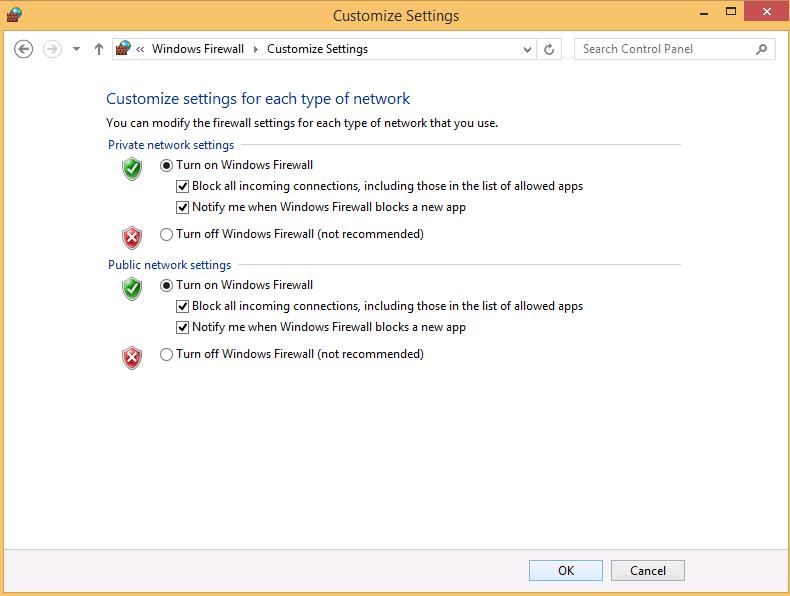

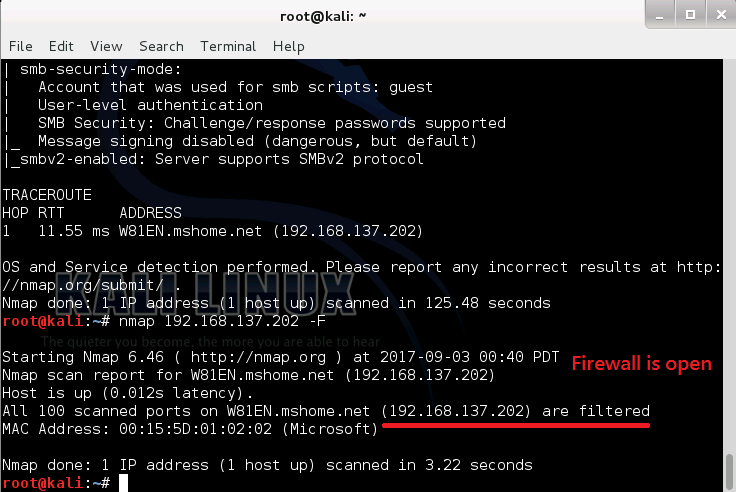

所以為了我們不要被掃瞄到,我們要將防火牆的設定打開。

於是我們在網路掃瞄的時候,會得到不同的回應:

使用正向問答:nmap 192.168.137.202 -F

就掃不到 Port 了 =3=+++

使用逆向問答:nmap 192.168.137.202 -sX -F