前兩天看到的是兩種不同種類的殭屍病毒所產生的流量,今天就來看看鍵盤側錄程式的流量會長的什麼樣子吧。這次要看的惡意程式叫做「Ardamax keylogger」,它是一個木馬程式,可以在受害者電腦上執行鍵盤側錄或是螢幕截圖功能,攻擊者可以先行在自己電腦上設定鍵盤側錄程式回傳的頻率,要用Email、FTP或是網路來回傳資料,回傳的資料要是文字或是圖片等都可以選擇,接著再把病毒偽裝成其他的執行檔後傳給不知情的受害者,受害者只要一點開後,攻擊者就可以收到所有受害者所打的字或是螢幕上正在做什麼了。

如果有興趣知道惡意軟體的詳細設定及偽裝流程,可以到Youtube搜尋惡意程式名稱即可,有一拖拉庫教學影片可以看。

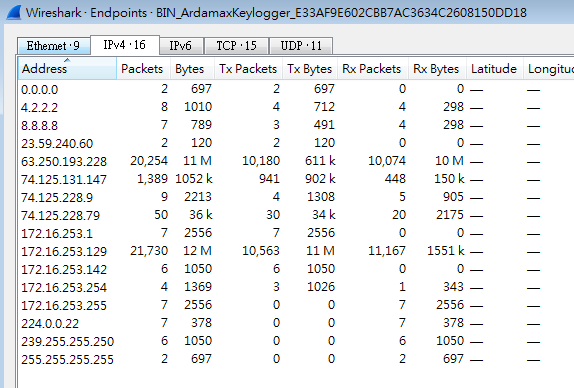

這次的封包一樣是從前兩天同樣來源來的,那一樣的,首先先使用功能列Statistics>Endpoints的功能來看一下這包封包中共有幾個IP存在,結果如下圖所示,經過快速看過初步篩選後,大概只有23開頭跟63開頭的兩個IP比較可疑,其他的不是內網IP、Google IP、DNS IP,不然就是設備用IP。

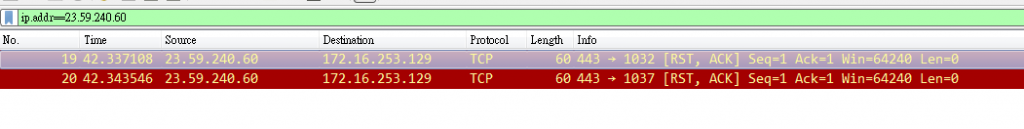

首先快速過濾出23這個IP的流量,發現沒什麼額外資料好觀察的,就是兩條沒有連線成功的連線如下圖,所以就先跳過吧。

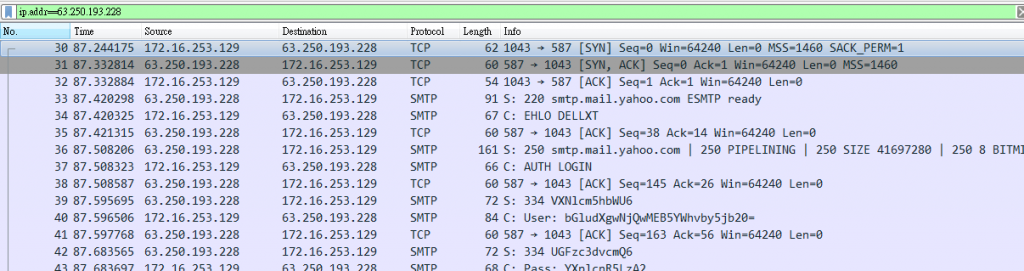

另一個可疑IP可以觀察的地方就多了,首先先下「ip.addr== 63.250.193.228」的過濾指令,把跟這個IP相關的封包都撈出來,而經過觀察後,發現幾乎都是使用TCP協定進行三向交握以及SMTP協定的封包。

這時我們靈機一動,想到一開始有提到這個鍵盤側錄程式可以利用Email方式,把資料寄回給攻擊者,難道這就是要試圖把檔案寄回去的封包嗎,趕快就在封包上按右鍵並Follow>TCP Stream,看看連續的封包內容是什麼模樣。

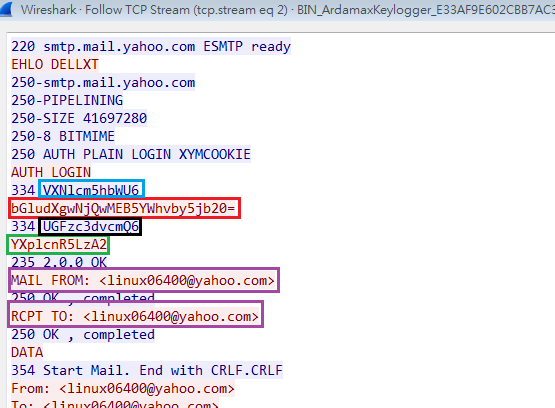

把下圖藍框中字串拿去用base64解碼後可以得到「Username:」的字串,紅框可以解出「linux06400@yahoo.com」字串,黑框可以解出「Password:」字串,綠框則可以解出「azerty/06」字串。我們可以推測這就是攻擊者用來把資料傳回去的信箱帳號及密碼,而從下圖紫框處,也證明封包的資訊是會被寄到「linux06400@yahoo.com」這個信箱的。

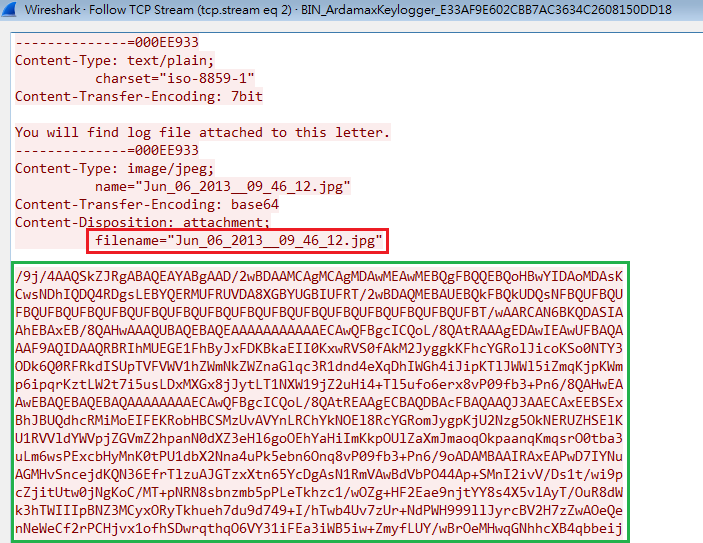

接著我們把畫面往下捲一點,可以看到一個叫做「Jun_06_2013__09_46_12.jpg」的圖檔檔名,如下圖紅框處,而下圖綠框處則是一大串看起來像是base64編碼過的字串,看到這邊,可以先由檔名猜測用信箱寄送的就是一張圖片檔案,而且是在2013年6月6日9點46分12秒產生的圖片,那這是不是就是上面提過惡意程式在受害者電腦上所產生的螢幕截圖呢?

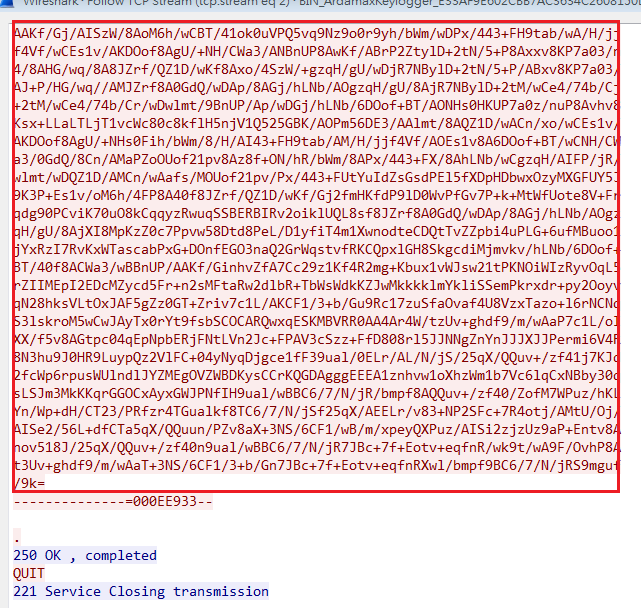

把上圖綠框中的這一大串文字及其接下來到最後的部分(如下圖紅框處)複製起來後,或是另用Save as功能另存後再使用文字編輯工具把頭尾刪掉會快一點,接著再利用工具把它用base64解碼,並另存成jpg檔案。

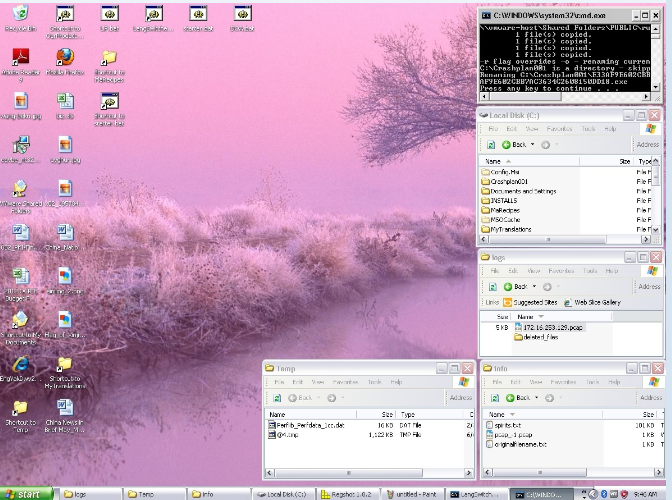

根據上圖,連線在這個檔案傳輸完成後就斷線了,接著我們打開圖檔,發現沒錯,信件傳送的檔案真的是一張螢幕截圖如下圖,而這也就是惡意程式偷偷利用寄出去的檔案。

以上就是今天這個鍵盤側錄兼螢幕截圖木馬病毒的分析介紹,只能說每種病毒都有自己的一套做法,而之後也只會越來越進步,真的是防不勝防,所以留經電腦的所有異常流量都要好好檢查過,才能及早發現及早治療啊。