看到隔壁先進今年的鐵人寫的文章,去年時有小研究一下

https://ithelp.ithome.com.tw/users/20084806/ironman/1986

電子書連結: https://the-eye.eu/public/Books/HumbleBundle/practiceofnetworksecuritymonitoring.pdf

security-onion會與selks做比較,兩個目前都走到用Elasticsearch當搜尋平台 (目前觀察下來Monitor相關的資料平台都嘗試採用ES,是可以好好研究的課題。 security-onion學習資源比較多,Sam Bowne去年有開課,可以參考一下https://samsclass.info/50/50_F17.shtml

在還沒搭自己環境手癢想玩一下的話可以先到Cisco點Free Trial第二章試試

https://learningnetworkstore.cisco.com/ccna-cyber-ops/implementing-cisco-cybersecurity-operations-secops-v1-0-elt-secops-v1-0-020709

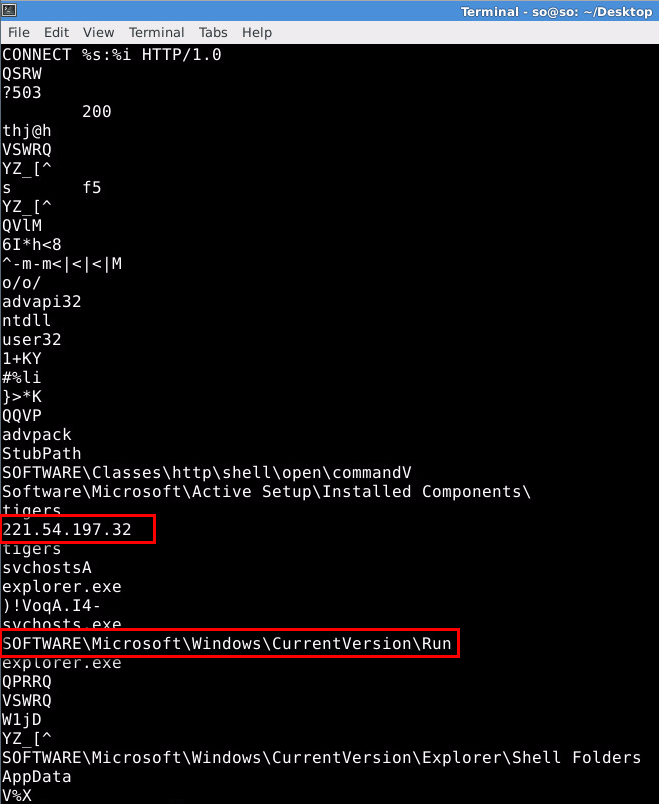

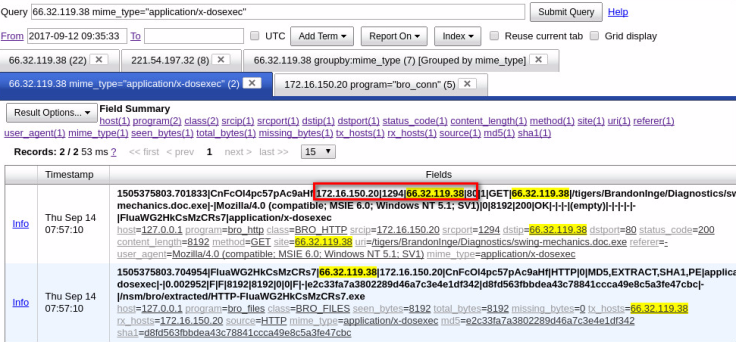

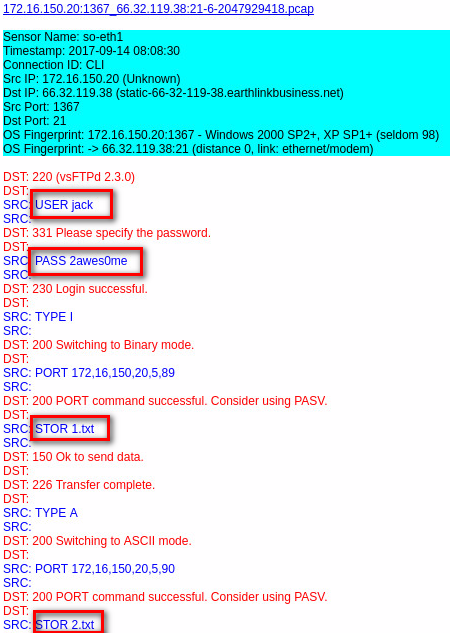

下面是我的操作過程

SELKS和Security Onion現在都用 ELK Stack囉~

請問您有實際佈屬、監控的經驗分享嗎?^^

目前只有在自己環境玩而已,坐等大大的分享了~

我也是在自己環境玩玩而已,所以想和大家交流一下^^

我也才剛學~算不上大大啦~