有些功能已經過時了,不過核心的squil還是在,操作方式不變

https://github.com/Security-Onion-Solutions/security-onion/wiki/Elastic-Architecture

新版的security onion 不只引用ELK,還將各application Dokcer化... 恩,要學的東西真多,逼死人啊

Logstash - 解析和格式化日誌。

Elasticsearch - 攝取和索引日誌。

Kibana - 可視化攝取的日誌數據

OSSEC => Wazuh - HIDS,github上寫要取代成Wazuh,Wazuh上次我還有寫過

https://ithelp.ithome.com.tw/articles/10192215

ElastAlert - 告警,去年也寫過

https://ithelp.ithome.com.tw/articles/10191817

上一章有用sudo so-status檢查,不過Logstash有Warnning

Logstash重啟方式,其他服務也是一樣

https://github.com/Security-Onion-Solutions/security-onion/wiki/Elastic-RC4#logstash-failures

sudo so-logstash-restart

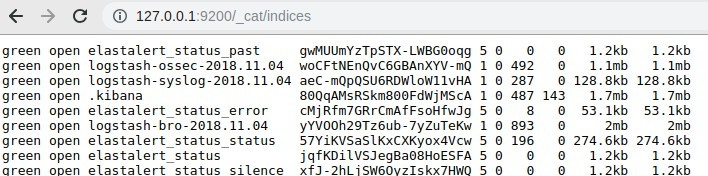

127.0.0.1:9200/_cat/indices

有資料近來,服務正常

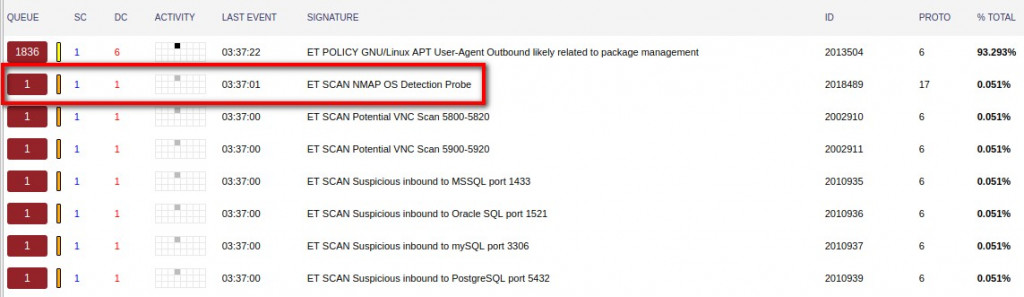

用nmap -sS -n 192.168.7.13 -O 掃metasploittable2

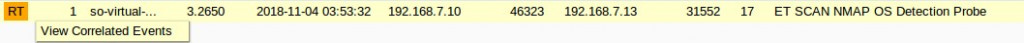

開啟squert,有偵測到NMAP掃描

開啟squil,又見點選NNAP那欄

Alert ID那欄右鍵wireshark

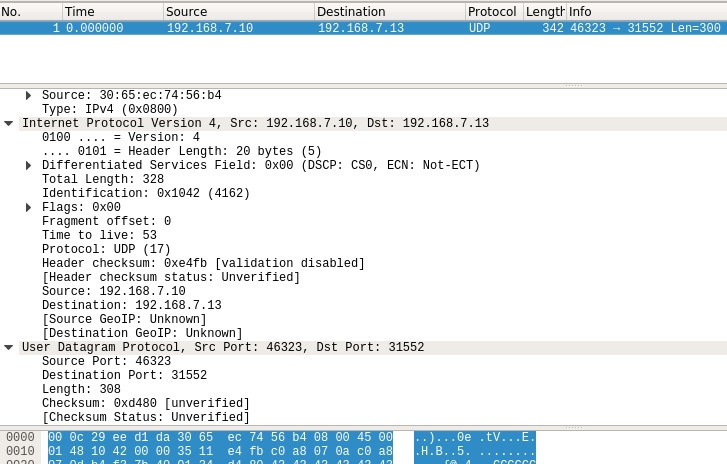

可以看到截錄的封包

2千多筆,查了一下目的IP是kail linux,

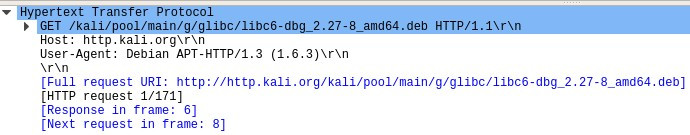

wireshark查看是在更新

為了怕硬碟被塞爆把這個警示改成正常 (按F8