假作真時真亦假,虛為實相實還虛。

──《紅樓夢》──

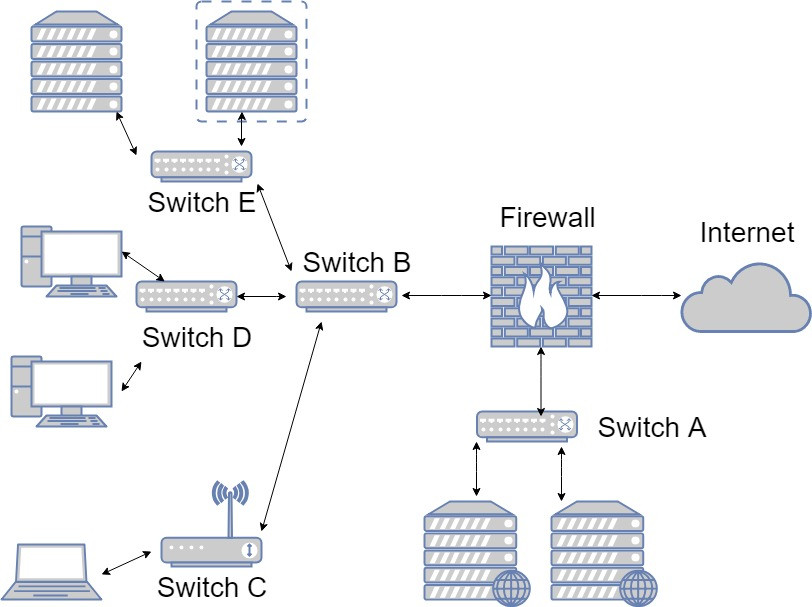

在第十天《NSM 10 網路安全監控佈署方式 (TAP or SPAN?)》提到不同的網路安全監控佈署方式,在虛擬環境下有些考量,是要TAP還是用SPAN呢?以我們這幾天使用的範例公司網路環境示意圖為例,依照我們昨天討論的幾個地點佈署,可以監控網路流量,但是E區的一台虛擬主機,裡面可以有很多VM,同一台虛擬主機間的VM,甚至數台虛擬主機間的VM中間網路流量,在E點進行網路安全監控是否看得到呢?

*範例公司網路環境示意圖

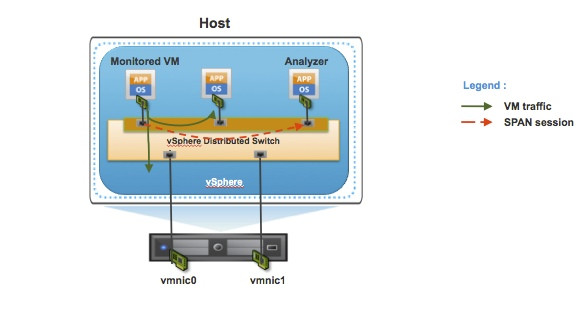

許多公司企業都使用VMware vSphere 架構虛擬環境,vSphere裡面的vSwitch支援Port Mirroring,用Distributed Port Mirroring在vSwitch上做到SPAN,將所有vSwitch上VM的網路流量傳到指定的Port,如果我們將NSM架設在VM,在同個ESXi主機上,可以用這個方法監控網路流量,如下圖示意:

*網路截圖自VMWare Blog

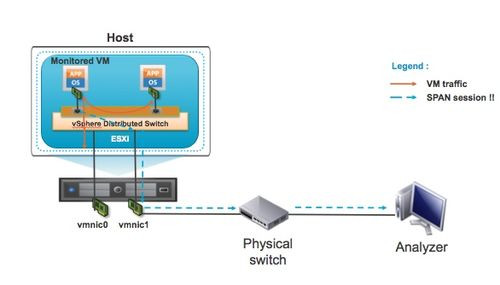

倘若NSM是實體伺服器不是佈署在同一個ESXi主機上,該怎麼進行呢?以範例公司網路環境示意圖為例,我們將NSM佈署在E點,這時候從虛擬主機可以用Port Mirroring 選擇Remote Mirror Source,把虛擬主機上的流量選為Remote Mirror Source傳到實體switch,再從實體switch上用SPAN傳到NSM主機,如下圖示意:

*網路截圖自VMWare Blog

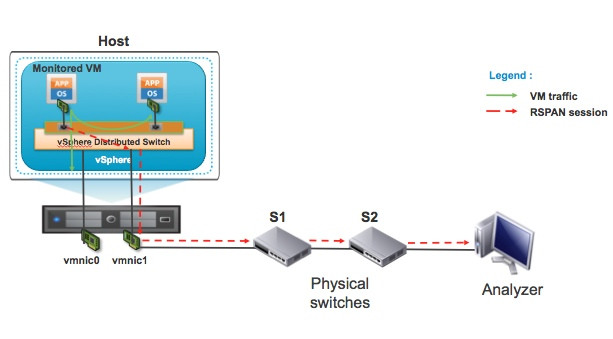

如果NSM不是在E點而是在B點,也可用Port Mirroring 選擇Remote Mirror Source,把虛擬主機上的流量選為Remote Mirror Source傳到實體switch,藉特別分配的VLAN傳遞側錄的網路流量到遠端switch,再藉實體switch上的SPAN傳給NSM Analyzer。如下圖示意:

*網路截圖自VMWare Blog

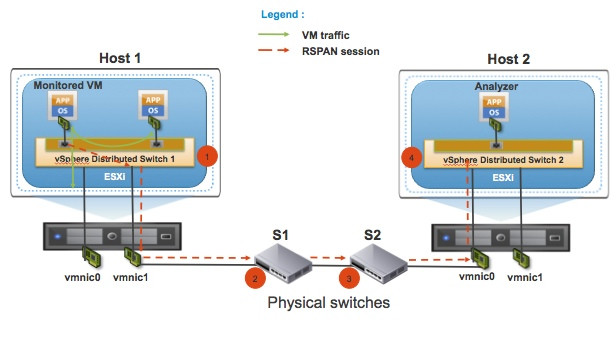

倘若NSM是佈署在另一個ESXi主機上的VM,ESXi Host 1主機上可以運用前面的方式,用RSPAN傳至遠端,只是在接收端的ESXi Host 2設置Remote Mirror Destination,接收來自遠端的側錄網路流量。如下圖示意:

*網路截圖自VMWare Blog

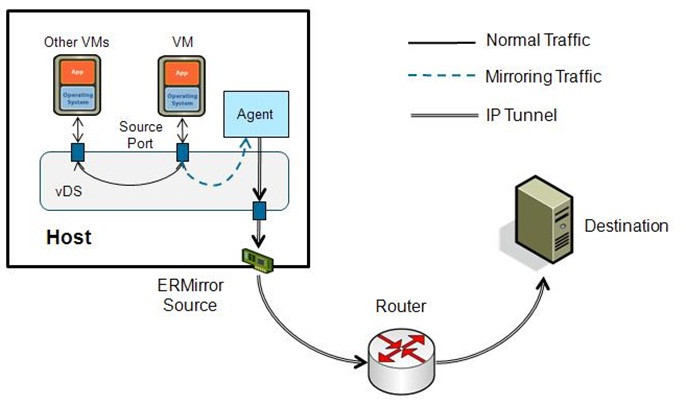

自VMWare vSphere 5.1版開始,支援ERSPAN (Encapsulated Remote SPAN),在設定的時候選擇”Encapsulated Remote Mirroring (L3) source”,把所有要監控的VM網路流量選好,直接傳遞到遠方的一個IP位址,可以是遠方VM上的NSM,也可以是實體的NSM,好處是不用像之前提的幾個方法,在實體switch上做另外設定,也無須特定的VLAN。如下圖所示:

*網路截圖自Virtually Awesome

虛擬化雖然好像讓網路環境變得比較複雜,尤其是實際操作上可能遇到不同虛擬化技術和版本,甚至混合不同虛擬化平台和版本,可能同時有VMWare vSphere和Hyper-V,或者公司裡同時有好幾版vSphere,我們要注意其中差異。寫這篇文章的時候找資料,我才知道VMWare vSphere 5.1版之後開始支援ERSPAN;之前架設Lab時有想過為什麼LogRhythm NetMon要用VirtualBox,不用Hyper-V呢?原來Microsoft Hyper-V 的Port Mirroring不支援Promiscuous Mode。所以只要熟悉網路環境,選擇適當的方法和工具,才能達到我們目標,收集網路安全監控所需資料。

VMware Blog: How to use Port-Mirroring feature of VDS for monitoring virtual machine traffic?

https://blogs.vmware.com/vsphere/2012/06/how-to-use-port-mirroring-feature-of-vds-for-monitoring-virtual-machine-traffic.html

Virtually Awesome: VSPHERE 5.1 & 5.5 PORT MIRRORING

https://virtualized-awesome.weebly.com/blog/vsphere-51-55-port-mirroring

What’s New in VMware vSphere 5.1 - Networking

https://www.vmware.com/content/dam/digitalmarketing/vmware/en/pdf/techpaper/whats-new-vmware-vsphere-51-network-technical-white-paper.pdf