在第二十天的《NSM 20: 偵測方法Signature vs Anomaly》文中曾經提到,可以用幾種方法彌補Signature-based分析的缺陷,其中之一便是Threat Intelligence 威脅情資。Threat Intelligence 威脅情資有許多不同來源,每一種feed的資料模式不同,有些是收集惡意程式的md5,有些是惡意的domain,有些是IP位址,有些是URL,有些是曾被用於釣魚的電子郵件信箱,也有C2 Server的資料 或整理好的IOC﹝Indicator of Compromise﹞,為了分析所需可能要收集好幾種不同的Threat Intelligence feed,那可不可以將這些Threat Intelligence的資料集中管理,和Security Onion洋蔥整合,幫助我們進行網路安全監控呢?

讓我們邊吃洋蔥,邊讀威脅情資的解決方法便是Critical Stack Intel。Critical Stack Intel提供一個平台整合不同的威脅情資feed,將資料集中傳遞到Critical Stack Intel Client,我們只要在Security Onion洋蔥上安裝這個Client,就可以將Security Onion洋蔥裡的Bro Log和Threat Intelligence威脅情資相互比對,藉由收集不同feed的資料,增加提供比對的特徵Signature,大幅加強資策分析能力。

我們先到Critical Stack Intel的網站註冊一個帳號。

https://intel.criticalstack.com/

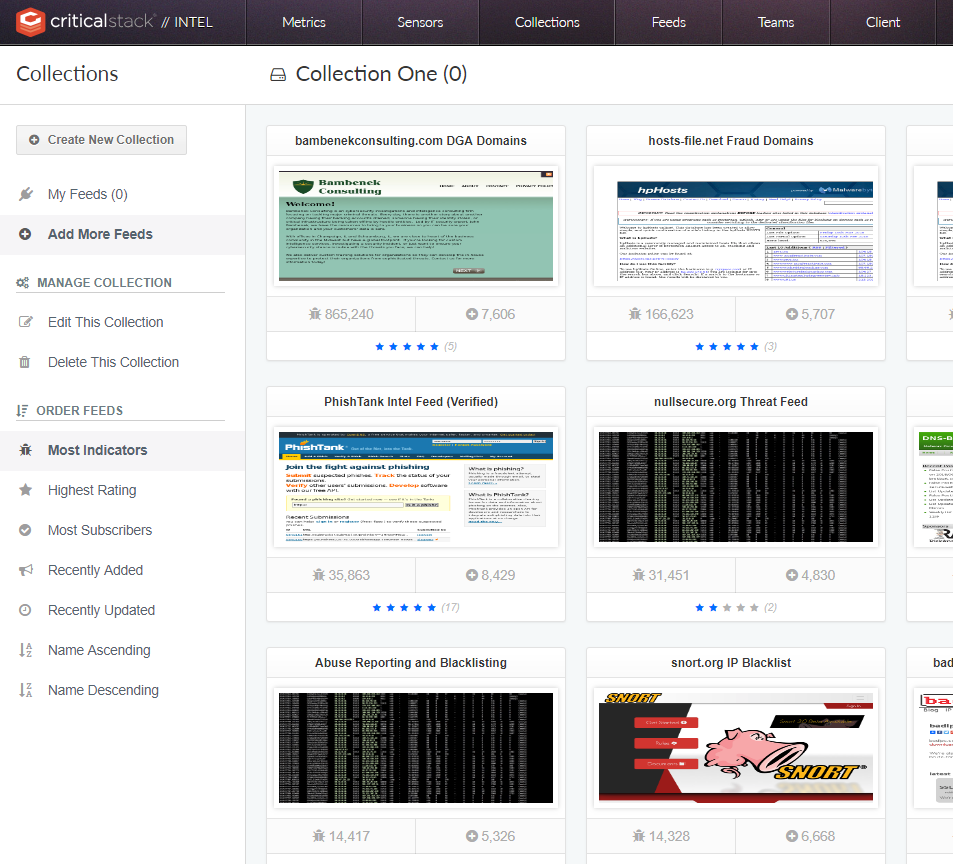

我們看到目前有105個可供使用的Threat Intelligence 威脅情資feed,首先要創建一個Collection,Collection是讓我們訂閱威脅情資Feed的地方,我創建了 一個名為Collection One的Collection;接著要訂閱威脅情資feed,點選Add More Feeds,如下圖所示:

會出現很多不同的威脅情資feed可供選擇,可以照不同選項排列,例如最多訂閱的Most Subscribers,最受推薦的Highesr Rating等等,因為威脅情資feed通常有時效性,若沒有更新情資便沒辦法得到新威脅的資訊,所以最近加入Recently Added和最新更新Recently Updated的排列都可以試試。也可以直接點選右上角的”Subscribe to all feeds”訂閱全部的威脅情資feed。

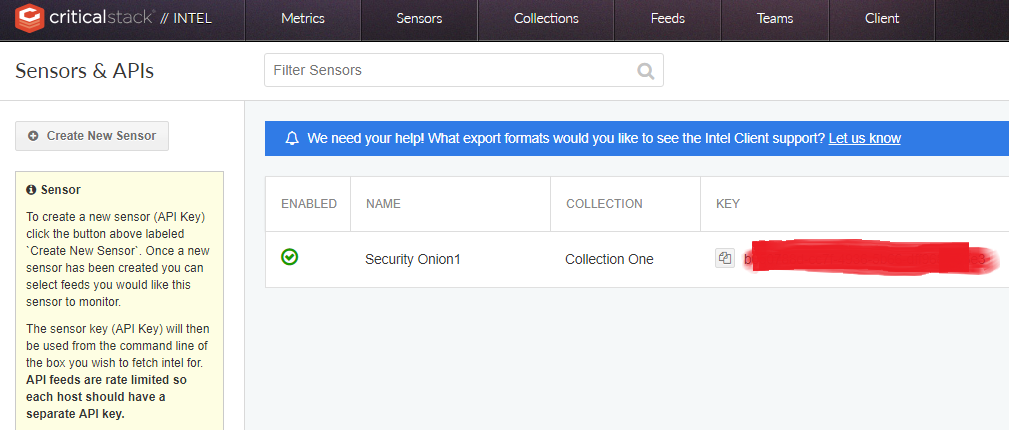

接著創建Sensor,一個Sensor配一個Collection,我創建Sensor叫Security Onion1。創建Sensor後便會得到一組API Key,如下圖所示:

請記得這組API Key,明天我們要用這組API KEY將Critical Stack Intel加入Security Onion洋蔥。

Critical Stack //Intel Feed

https://intel.criticalstack.com/

選擇add more feeds,點subscribe後都沒反應...

改用Alienvaultu也可行~

Alienvault也不錯~我也來試試

更新:這部分似乎已經可以使用了,可以subscribe。它們被CapitalOne買下來,現在網頁已經有新的商標。它們有篇詳細BLOG解釋這段時間的過程

https://medium.com/critical-stack/hello-world-sharing-the-story-of-critical-stack-12f4f584dedb

感謝分享