威脅情資Threat Intelligence的資料那麼龐大,要怎麼樣得到和自己要保護的網路環境相關聯的對手資料呢?我們可以佈署Honeypot蜜罐。所謂的蜜罐簡單來說就是一種數位陷阱,Honeypot是特別架設的網路系統,就像昆蟲會被蜜罐吸引一樣,honeypot會偽裝成成提供服務的一般伺服器,或者儲存看似有價值的資料,吸引入侵者攻擊。因為Honeypot蜜罐並非真正提供服務的伺服器,所以任何對蜜罐的互動與嘗試都是可疑行為,honeypot可以用做入侵偵測,一旦觸發警示便採取行動應變,封鎖對方;或者作為情報蒐集,在安全的環境下研究對手入侵手法。關於蜜罐honeypot,上屆鐵人賽邦友Fu-sheng有一篇介紹,可以參考文末連結。

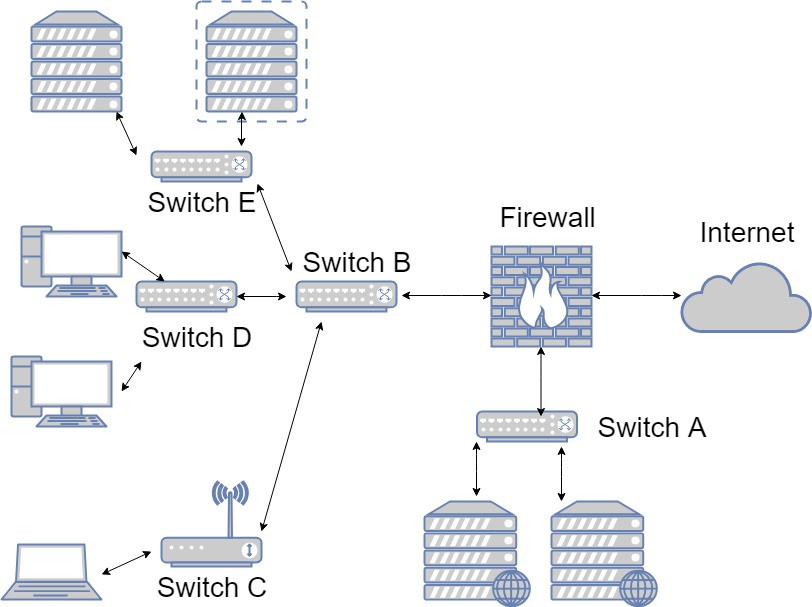

在第十一天《NSM 11: 買房看地點,網路安全監控也要選好位置》探討過網路安全監控NSM可能佈署的位置,如下圖所示,我們可以將Honeypot佈署在防火牆前或DMZ區,收集資料,藉由監控honeypot上面的活動研究入侵手法;也可以將honeypot佈署在防火牆之後內網的B、C、D、E區等等作為偵測警報。今年Honeynet Project Workshop的時候我有請教講者關於Honeypot的問題 ,Honeypot必須是特殊設計的陷阱,能模擬服務﹝例如web、FTP等等﹞卻又必須具備足夠安全性,否則駭客侵入設定不良的honeypot後以此為跳板繼續入侵網內其餘目標,可能造成更大的破壞。

T-Pot是建於Ubuntu系統上的honeypot,本身有好幾種不同的honeypot模擬各項服務,同時有偵測分析工具如ELK、Suricata NIDS等等,安裝的時候可以選擇連分析工具一起安裝,直接在防火牆外或DMZ區收集資料加以分析;或者只安裝honeypot 當作偵測警報,與企業網路環境內既有的IPS和SIEM合作,提供資訊傳給IPS或SIEM,加強企業組織安全週期中的偵測階段,收集與企業相關的攻擊/入侵資訊,再配合其他資安設備加以阻擋。

關於T-Pot的安裝和測試就不介紹了,可以參考文末的影片連結,安裝真的頗簡單。最後只想提醒:如果用SIEM讀取honeypot上的日誌log,最好配合SIEM平台的設定避免直接和honeypot互動,例如在DMZ區設置log forwarder,盡量做好隔離。

上屆鐵人賽邦友Fu-sheng的介紹《資安的學習心得及分享系列 DAY 23 蜜罐(honeypot)》

https://ithelp.ithome.com.tw/articles/10193941

Honeypot T-Pot Installation and Testing

https://youtu.be/4OgG_TI26nk