說到工程管線,我們先緊張一下,看看高手怎麼運行的 所謂黑人黑心黑科技。

我也試過一種方案,將Openwrt的網頁管理介面Luci暴露在網路上 ,是很方便 ,但是這樣賭人品真的風險太高,即使採用SSL防止竊聽,敗筆就在無法封住root帳號登入。因此改用迂迴的方法,用SSH這個相對安全的協定,在必要的時候進行連接埠轉發(Port Forwarding)。評估SSH這技術,是在身份認證前就先行完成加密通道,而如果依照前面bearDropper處理掉來意不善的連線,應該是相對安全的方式。

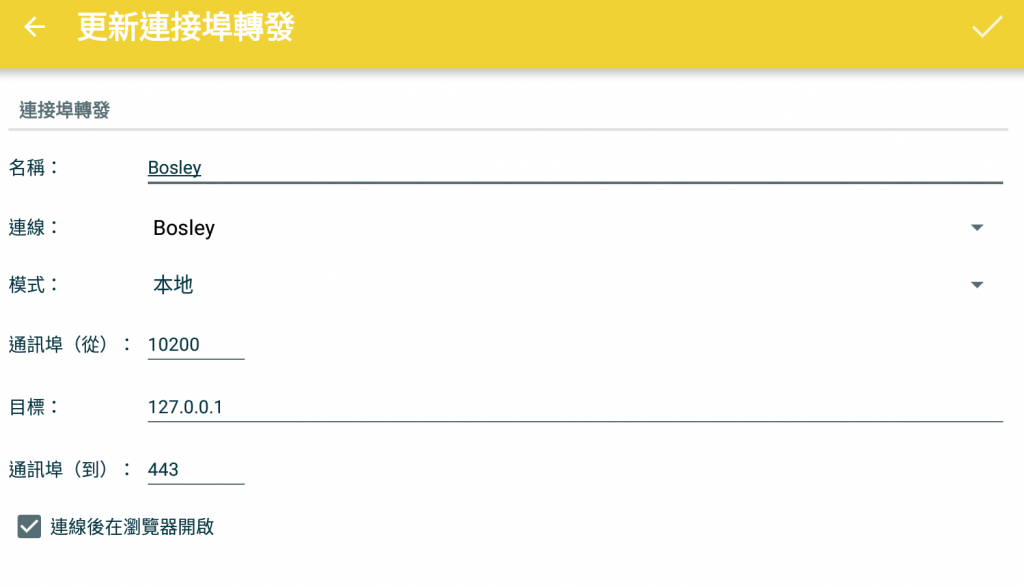

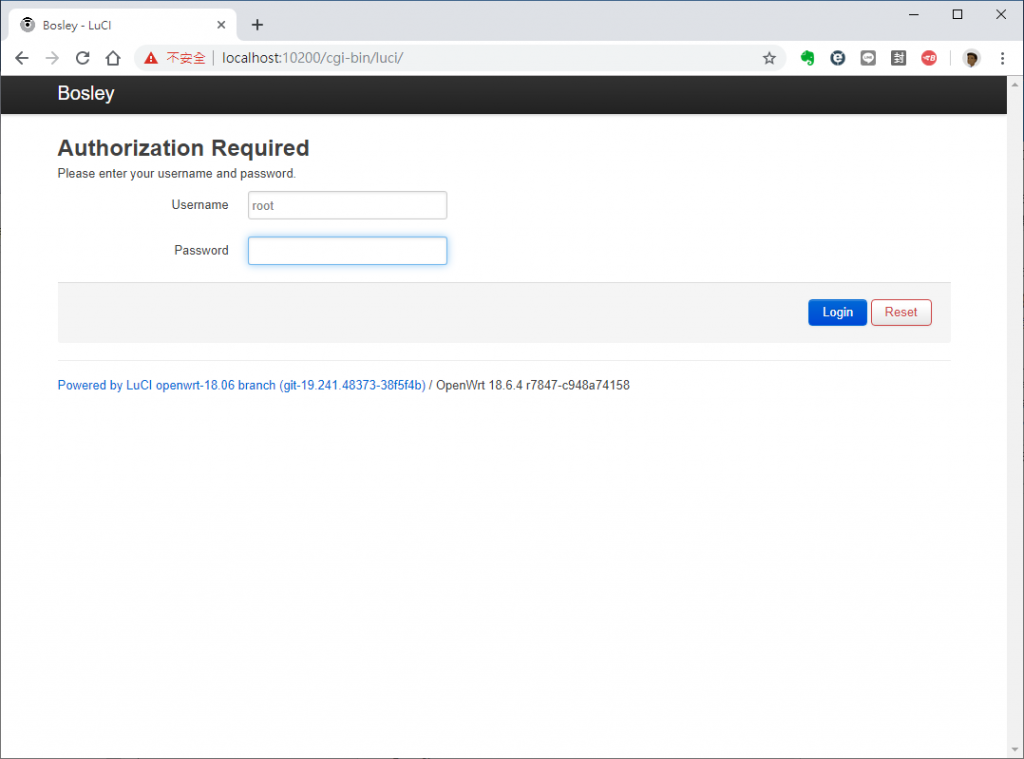

在開始之前,先稍微講一下OpenSSH有帶一個很方便的功能,Port Forwarding有兩種,一種叫L,一種叫R。也就是一個是左派一個是右派本土Local與遠端Remote。簡單描述,R就是將本機服務暴露往連線對象,L就是將連線對象的服務映射在本機上。在這裡我想要的就是把路由器127.0.0.1的443服務映射到本機的10200埠上,然後再用瀏覽器打開https://localhost:10200 應該就會看到路由器設定畫面。

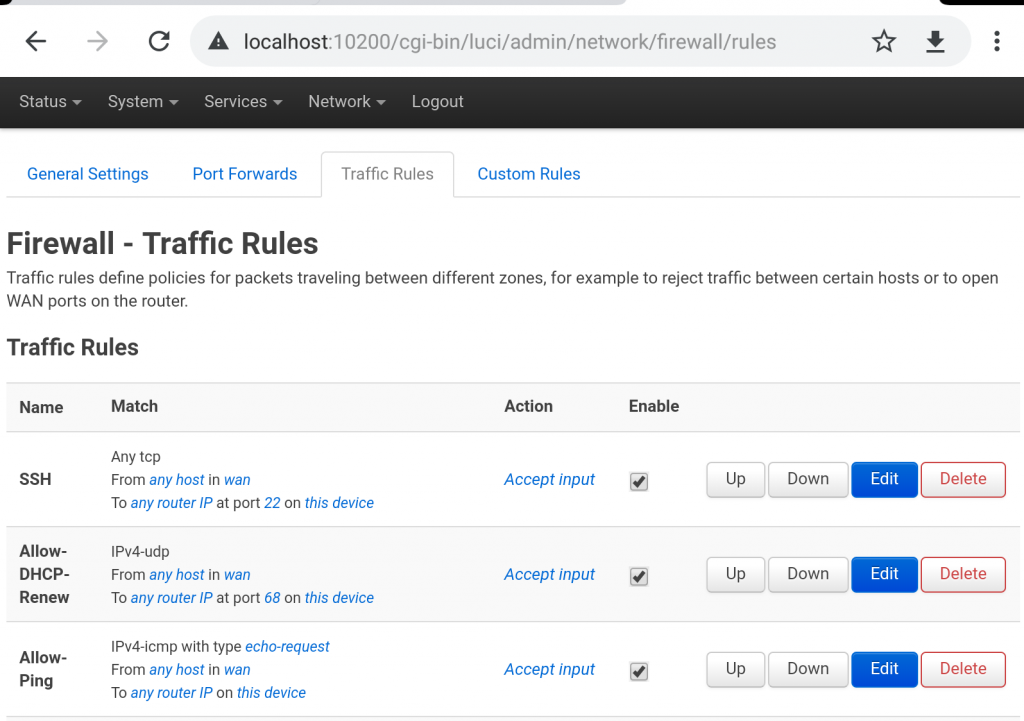

首先要打開防火牆規則,允許WAN連線進入port 22

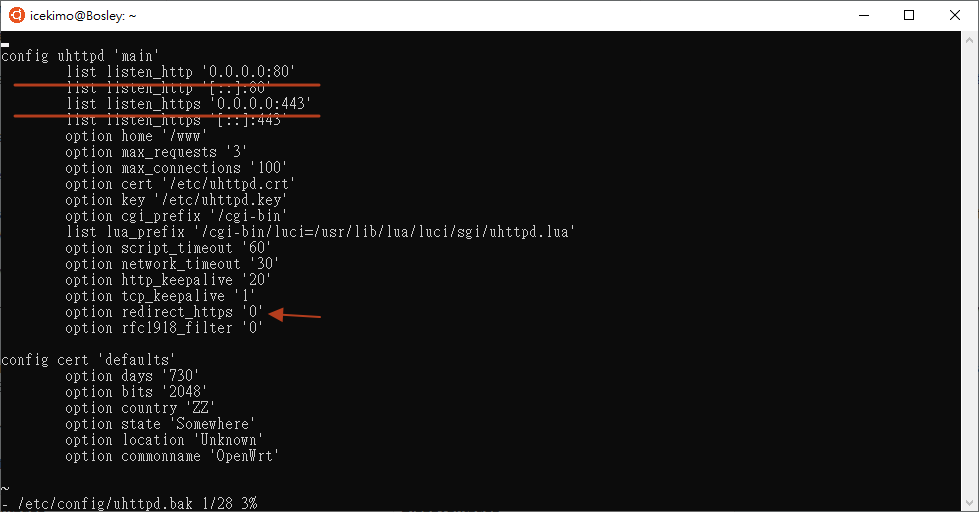

再來SSH連線進入編輯uhttp設定檔

拿掉ipv6的設定,除非你真的很需要,或是你老闆想要,你不能不給;同時注意自動轉https功能。

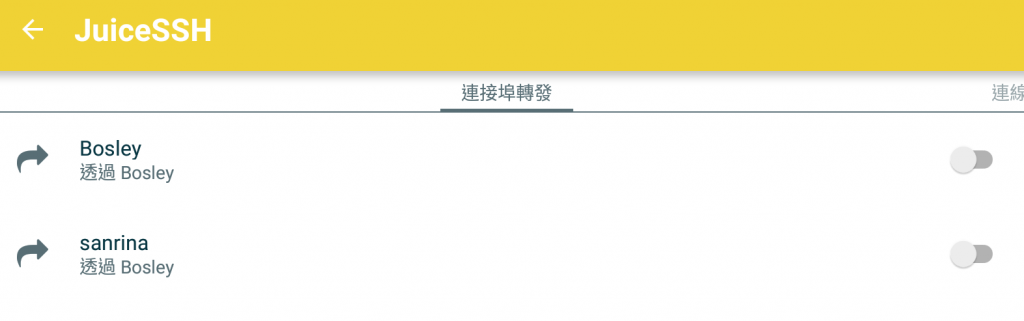

測試連線,我用Android上優良的ssh client JuiceSSH

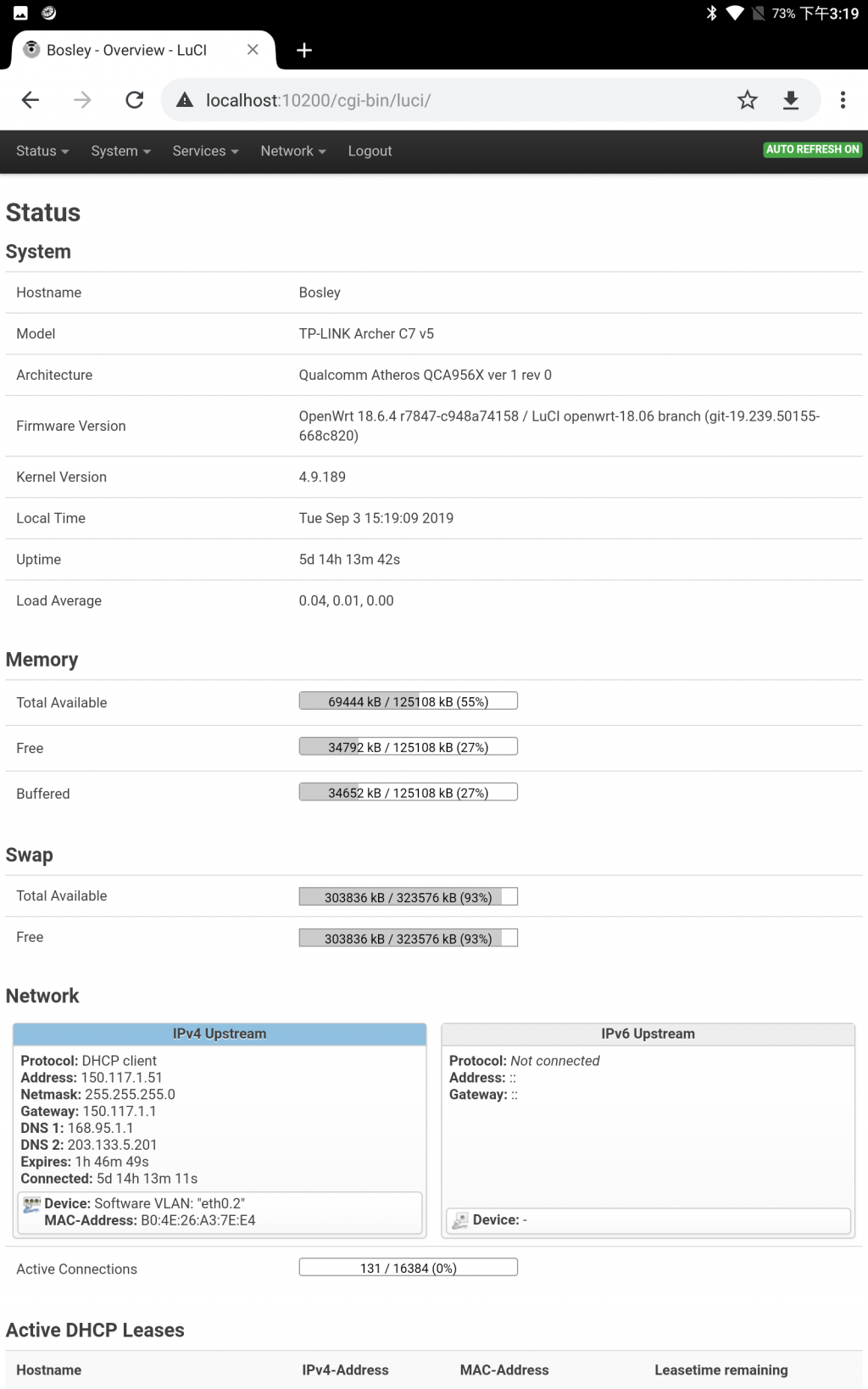

Bosley的設定內容

啟動後瀏覽器跟著打開頁面,但是http協定(嗯)

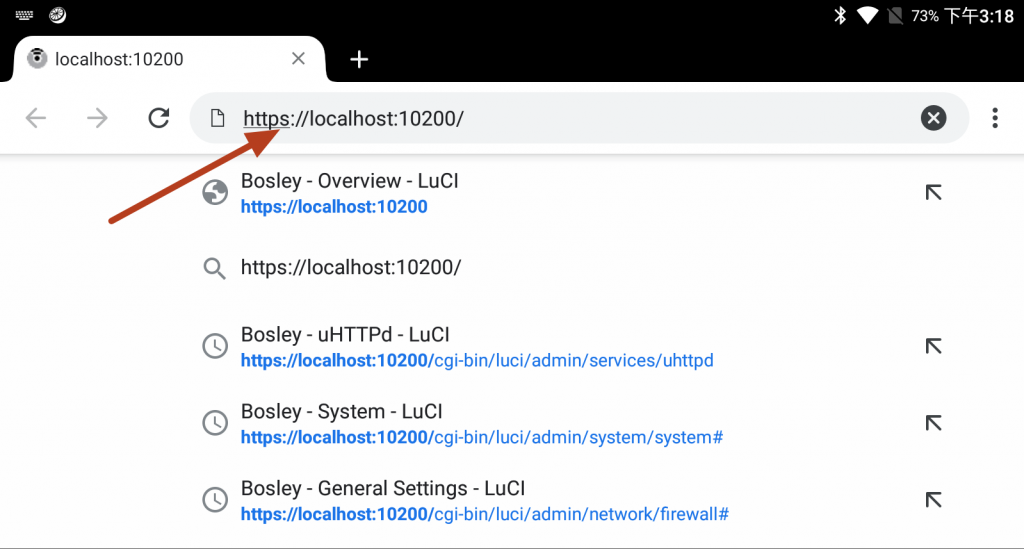

自己辛苦一下,修改成https

出現了,接下來就可以做你剛剛想要做的事情了。

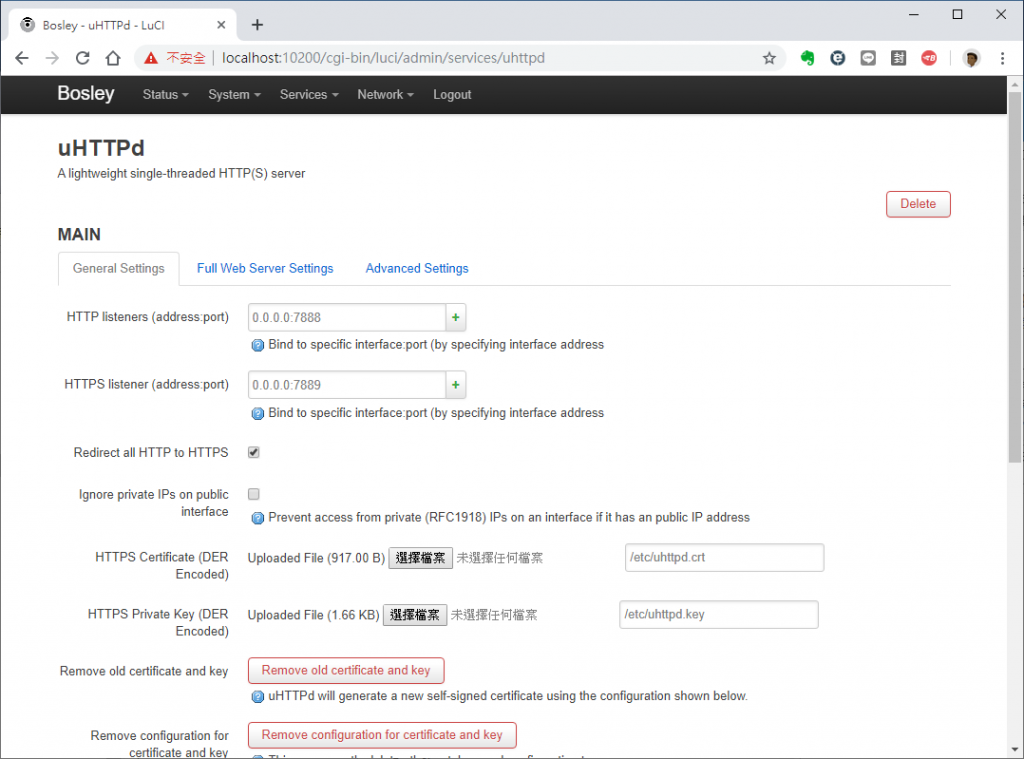

今天加碼,再處理一個步驟,將OpenWrt Luci的服務埠號從80/443調走,我用man一點的修改方式

icekimo@Bosley:~$ sudo vi /etc/config/uhttpd && sudo cat /etc/config/uhttpd

config uhttpd 'main'

list listen_http '0.0.0.0:7888'

list listen_https '0.0.0.0:7889'

option home '/www'

option max_requests '3'

option max_connections '100'

option cert '/etc/uhttpd.crt'

option key '/etc/uhttpd.key'

option cgi_prefix '/cgi-bin'

list lua_prefix '/cgi-bin/luci=/usr/lib/lua/luci/sgi/uhttpd.lua'

option script_timeout '60'

option network_timeout '30'

option http_keepalive '20'

option tcp_keepalive '1'

option redirect_https '1'

option rfc1918_filter '0'

config cert 'defaults'

option days '730'

option bits '2048'

option country 'ZZ'

option state 'Somewhere'

option location 'Unknown'

option commonname 'OpenWrt'

icekimo@Bosley:~$

修改後結果,我們可以看

而如果我的筆電要連,怎麼辦呢?以前我用putty來處理,但是現在我發現WLS可以輕鬆解決這問題

然後打開瀏覽器

然後不要這時候發射EMP喔,這樣錫安城會失守的。![]()