技能解封初始篇章-非法隱身存取(O365 & Azure Cloud App Security)

天使城中面對這麼強大的暗黑勢力,經過非常多歷史的戰役也留下的不少寶貴的戰爭手札,除了抵禦外面的魔神紛擾外更害怕的其實是自己的同胞,無論是萌生叛變的想法或是受魔法控制成了暗黑團的殭屍天使都使著城內信任瓦解猜忌不斷。

有個煉金術士獻策想要把這些分散自各天使將士保管的戰爭手札寶箱都同時受一道唯一的天使認證光束加持,一方面能集中受到保護,而另一方面也才能辨別敵我,而這光束會有專屬的高級秘術魔法唯一通道守護者,想通關是需要得到它的認證才行。

唯一秘魔通道的解析回到人類聽得懂的代名詞"應用程式代理"小弟先簡述一下此服務究竟為何?

一個同時能讓雲端和內部企業的應用系統程式供單一身分驗證就能夠登入運行作業,除了安全不打折外也大大簡化應用程式的管理方式。而 Azure Active Directory (Azure AD) 就是我們的 SSO 驗證保護屏障。

我們可在 Azure AD 驗證體制中新增合法需要用到的外部 SaaS 應用程式以及企業內部專屬的營運應用系統。用戶僅需登入一次就可以安全且有效的存取這些剛剛設立的內外部應用程式。同時也可藉由自動化佈建來降低管理成本。另外也支援可使用多重要素驗證 MFA 及條件式存取原則以供安全的應用程式存取保障。

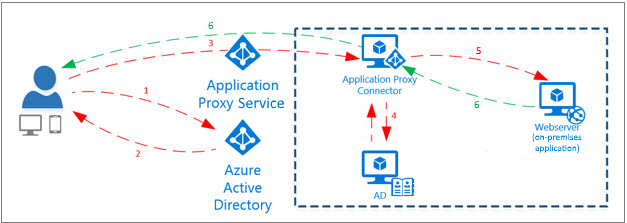

應用程式 Proxy 流程架構

Application Proxy 透過 Azure AD 安全驗證模式對你所需的內/外部應用程式供"SSO"單一登入方式運行。

Application Proxy 有甚麼好處?

上述講的美好,但能否實踐才是重點,有哪些類型應用程式與 Azure AD 整合呢?

Application Proxy 適用類型為何?

重聲 Application Proxy 是為了能讓用戶安全遠端存取企業內部網站應用。其中仍包含雲端中執行的應用程式 Proxy 服務和企業內部伺服器主機執行的 Application Proxy Connect。

有無單一登入差異

補充小知識:

而光說不練怎麼行,實驗環境中會把持續關注的你/妳帶到小弟我的 wordpress.com Blog連結內容如下:

如果有興趣對您有幫助也請多多支持,歡迎給小弟建議或互相交流!