技能解封初始篇章-非法隱身存取(O365 & Azure Application Proxy)

天使城中幾個鎮守密道通路的侍衛,面對直通的密道,想著裡面重要的祕文寶典產物,突然心一橫...如果能用這跟魔神交換條件讓自己能取得一官半職有權有勢多好。

進入密道都會有特殊身份的印記來驗光比對,確定是有此權力者才能夠就此進入暢通無阻...想著想著直接動到掌管權力印記的首領的腦筋上。

在偷取最高身份的印記得逞後非常用力的往自己身上蓋下去,看似萬無一失,直衝光之密道試圖蒙騙身份發現不過,因為次數過多而觸發警戒而讓天使士兵出來逮人。這才知道身份的印記是有埋藏玄機秘密的,這才免去一場可能是極大災難的開端。

好了,回到人類聽得懂的代名詞關鍵秘密就是"動態群組"授權。簡單說傳統的常見方式都是根據人員判斷我今天要授權給他人甚麼樣的權限那就會直接被賦予,但假設這個人其實並非真正成員的帳戶但因為前期把關不周詳又或是組織過於複雜故根本淪為形式無法一個個清點管控那就會形成非常密顯的權力漏洞。

為了上述這樣的權力委派漏洞事件出現我們其實只要根據用戶或是裝置中的屬性來比對判斷真正能被分配的群組資格就能避免掉漏網之魚的產生。在 Azure AD 中,我們就可以使用規則根據帳戶或裝置屬性來判別能夠給予的群組成員資格。目前有兩種群組均支援動態成員資格。在比對規則時會評估帳戶和裝置屬性是否符合規則。群組類型如下:

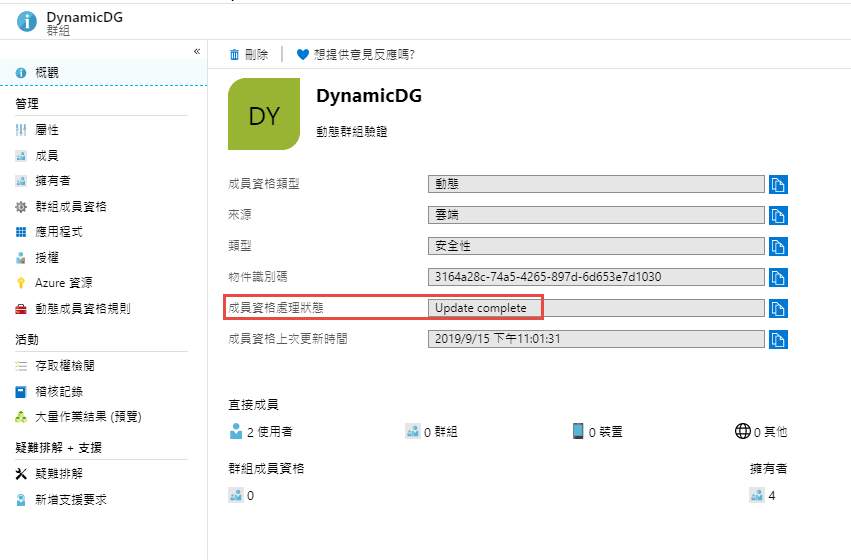

成員資格處理過程顯示狀態有以下:

簡易規則範例如下:

當帳戶中的屬性需要是在指定的公司自家部門外還需要在台北地區,所以如果不是在這兩個條件同時達到的話就不會自動指派群組授權來達到系統自動分派的目的,這只是很簡單的示範馾其實應用變化是非常多元的,下面就有實作工坊 Blog 幫助你可以一步步圖文說明實踐它

(user.city -eq "Taipei") and (user.department -contains "Technology Integration Service")

變更群組成員資格

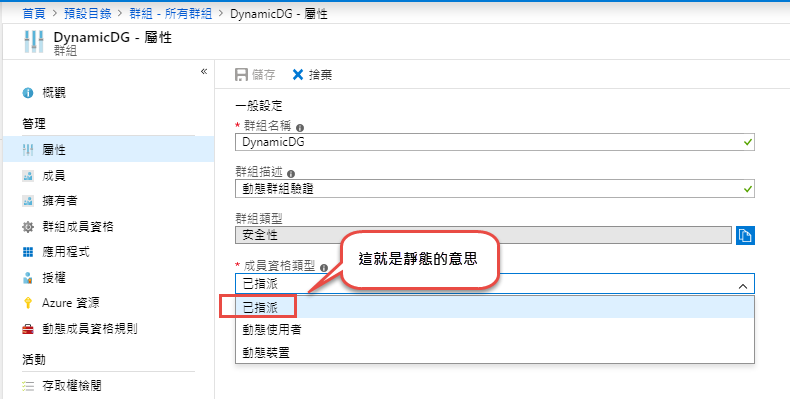

如果你覺得此群組你反悔想要改回靜態指定就好,怎麼做呢?

登入 Azure AD (需要同時擁有全域管理帳戶權限)-->選取群組-->從群組清單中開啟你想要變更的群組-->選擇屬性

最後在群組屬性頁面上,依你所需成員資格類型選取"已指派"。(這就是靜態了)

而光說不練怎麼行,實驗環境中會把持續關注的你/妳帶到小弟我的 wordpress.com Blog連結內容如下:

如果有興趣對您有幫助也請多多支持,歡迎給小弟建議或互相交流!