在幾經波折紛擾後,伊瑟瑞爾決定大動作喚醒來自先烈戰役中奪取的魔界屏障,這一次決定啟動解封,讓這反派的魔物可以藉此保護城中的子民。雖然說限制做法極為強烈,但或許需要規範結界才能抑制少數受到利益薰心的天使不再蠢蠢欲動想著世界之石的歪腦筋進而能保護到人類。

回到人類聽得懂的代名詞"原則"小弟先簡述一下此服務究竟為何?

資安控管驗證自身公司組織間能否透過即具效益的 IT 管理辦法來達成其目標。透過評估其 Azure 資源是否符合所指派的政策規範下進而滿足其公司需求。

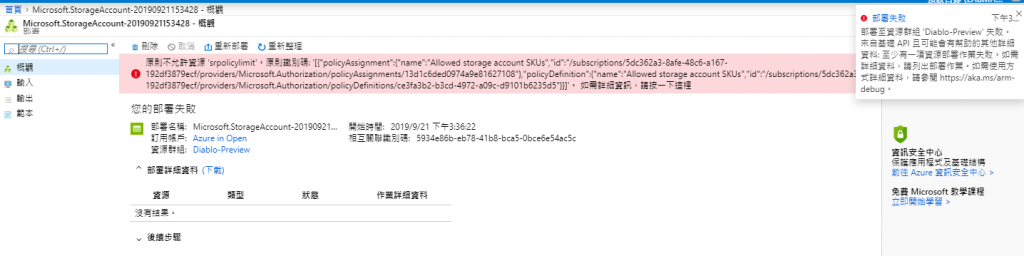

Azure Policy 本身也屬 Azure 中的一項政策規範的資安服務,可建立,指派和管理套用其原則。 這些原則會針對你所指定的資源強制執行來達到其所期望之成效,讓 Azure 這些資源可以來符合公司標準和服務等級協定(SLA)的規範。舉例你可能是設定在環境中只允許特定 SKU 等級大小的虛擬機或是只能允取多少台上限的虛擬機器可以被建立。在施行此原則後,會評估新資源和現有資源的合規性。使用適當類型的原則,現有的資源就可以合規。

如果設定失敗請至訂用帳戶的資源提供者檢查

Azure Policy 和 RBAC 之間的差異?

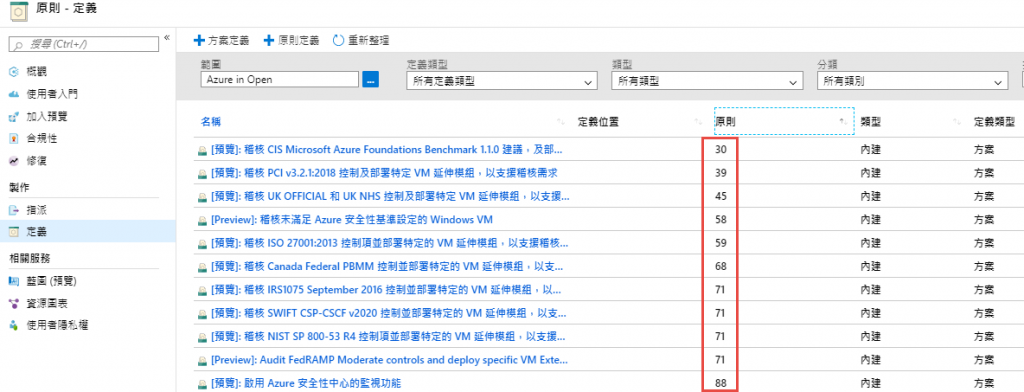

列舉以下幾個重要常用的 Azure 原則:

原則參數的建立

降低所必須要建立的原則定義數量,才能大大簡化管理原則。在建立更合適的原則定義時,可定義其參數並針對不同的環境合規需求,重複使用其原則定義,下列是展示內建的原則定義樣貌先讓大家有較深刻的印象。

管理原則的心法

Azure Policy 原則定義效果

上述兩項的屬性說明參考:

原則判斷動作順序

而光說不練怎麼行,實驗環境中會把持續關注的你/妳帶到小弟我的 wordpress.com Blog連結內容如下:

如果有興趣對您有幫助也請多多支持,歡迎給小弟建議或互相交流!